三月初發生了兩起破記錄的分散式阻斷服務 (DDoS) 事件。第一起是 GitHub 遭到史無前例 1.35 Tbps 的 DDoS 攻擊;五天後 Arbor Networks 證實,一家美國服務供應商遭到 1.7 Tbps 的 DDoS 攻擊。自從攻擊者開始濫用 Memcached 伺服器放大資源,分散式阻斷服務攻擊 (DDoS) 攻擊的等級就急遽上升。

Memcached 伺服器如何遭到濫用?

攻擊者假冒目標的 IP 位址,向許多 Memcached 伺服器送出請求,而目標接收到的回應流量,可能高於請求本身 50,000 倍,導致受害者的網站遭到龐大的惡意流量轟炸。這種手法類似於反射攻擊,其曾在 2013 年及 2014 年引發災情,但這次使用的服務不同,威力更加強大。

最近,Memcached 放大式攻擊的兩種概念驗證 (PoC) 漏洞程式碼,顯示出這類大規模 DDoS 攻擊的發動方式。第一個PoC 名為 Memcrashed,位於 Python 指令碼中,其藉由 Shodan 搜尋引擎鎖定易受攻擊的 Memcached 伺服器,再透過它們攻擊目標。只需幾秒鐘執行工具,就能完成這項過程。

第二個 PoC 則發佈在 Pastebin 上,其以 C 語言寫成,附有 17,000 個易受攻擊的 Memcached 伺服器清單。這個指令碼會使用清單上的伺服器,針對特定目標發動 DDoS 攻擊。

使用者該如何緩解這類威脅?

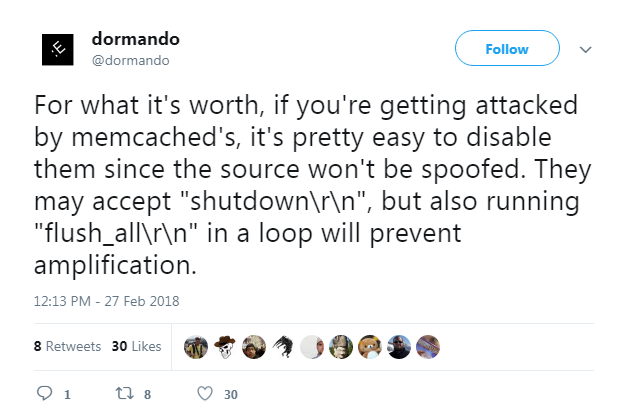

DDoS 攻擊利用 Memcached 伺服器的消息傳出後,尋求解決方案的討論也隨之展開。除了通用的 DDoS 防護服務以外,有位研究人員提出一種針對 Memcached 伺服器的緩解技術。

這項「銷毀開關 (kill switch)」的機制經測試證實完全有效。採取「全部清除」的方法,可使易受攻擊的伺服器快取徹底失效,進而阻止 DDoS 攻擊者的惡意酬載。

許多網站業主隨後展開行動,報告指出,數台明顯易受攻擊的 Memcached 伺服器在首起 DDoS 攻擊發生後停止運作。Memcached 團隊也著手處理伺服器濫用的問題,並於 2 月 28 日的安全版本更新中發佈 1.5.6 版。

除了將伺服器更新至最新版本,並使用「全部清除」的緩解技術之外,擔心遭受 DDoS 攻擊的使用者還可採取以下四個措施:

- 確認伺服器是否必要開放外部存取,並盡量避免使用可公開存取的工具。

- 確保上游供應商不只一家,如此在主要供應商遭到大量攻擊時,即可容錯轉移至其他連結。

- 確認網路供應商採取防偽措施 (例如 BCP38 和 84),以免 DDoS 反射攻擊使用這類假冒封包入侵網路。

- 確認網路是否有良好的流量監控功能 (傳入和傳輸流量均需要),並使用網路入侵防護工具,例如 趨勢科技的Deep Discovery Inspector及 TippingPoint。趨勢科技Deep Security 也提供多種網路安全功能,如深度封包檢測、入侵防禦 (IPS)、主機防火牆等。已發佈下列 IPS 規則,以利主動防範上述威脅:

– 1008918-Identified Memcached Amplified Reflected Response

– 1008916-Identified Memcached Reflected UDP Traffic

DDoS 攻擊強度遽增,如今隨著 PoC 公開,預計攻擊會越來越頻繁。網路罪犯也會不斷嘗試強化威脅,並設法從攻擊中牟利。使用者必須保持優勢,搶先行動,保護好伺服器安全,防患於未然。

◎原文來源:PoC Exploits for Memcached DDoS Attacks Published Online

北韓常被認為是單向的網際網路:駭客對外攻擊,沒有東西可以進去。各種事件如2014年的

北韓常被認為是單向的網際網路:駭客對外攻擊,沒有東西可以進去。各種事件如2014年的