「WannaCry(想哭)勒索病毒/勒索蠕蟲」所利用的漏洞,是美國國安局 (NSA) 遭到外流的某項工具所攻擊的漏洞,同樣情況的還有另一個叫做「EwokFrenzy」的漏洞。EwokFrenzy 在 ZDI 資料庫中登記的漏洞編號為 ZDI-07-011,這是 10 年前的事了。難道這意味著該漏洞在廠商已經修正 10 年之後還有效嗎?看起來似乎如此。而這也是我們 20 多年來一直呼籲大家定期修補系統並做好備份的重要原因。

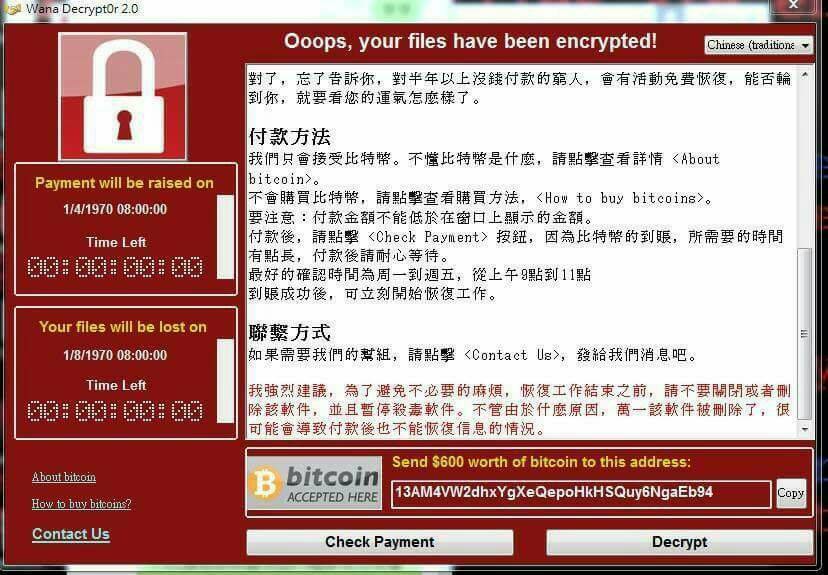

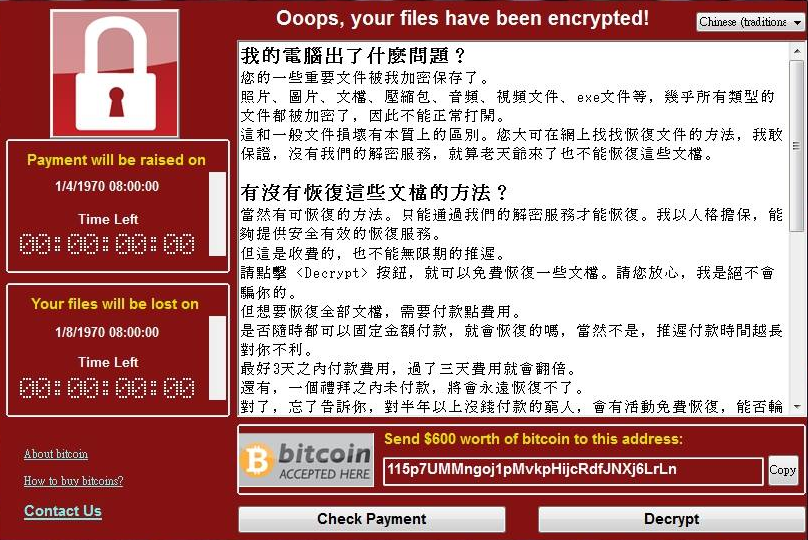

Zero Day Initiative (ZDI) 漏洞懸賞計畫機構對於修補漏洞的看法或許和大多數人不同。通常,我們會收到研究人員的第一手通報,然後我們會在內部驗證漏洞是否為真。接著,我們會通報給廠商。最後,當廠商釋出修補更新之後,我們會發布漏洞的一些詳細資訊。這些修補更新就是防範網路攻擊最好的方法。但最近,一個 Microsoft 在 2017 年 3 月即已修正的漏洞被一個叫做「Wanna」、「WannaCry(想哭)勒索病毒/勒索蠕蟲」或「Wcry」的勒索病毒所攻擊,使得全球都傳出災情。

怎麼會有 60 天前就已修正的問題會在全球造成這麼大的災情呢?人們為什麼不安裝修補更新呢?有時候,修補工作並不如您想像的容易,尤其對大型企業。

第一步:前置工作

要建立一套完整的修補作業,企業首先必須掌握自己所有的資產。而這項工作聽起來容易,做起來卻相當困難。企業可選擇採用開放原始碼軟體或商用軟體工具來搜尋並登記其網路上的所有系統和裝置。就算他們用的是免費軟體,安裝建置仍需耗費成本。一旦企業找出所有需要保護的資產,接下來他們必須建立一套明確的流程來更新這些裝置,並且留下清楚的記錄。此時不光只有工作站和伺服器必須更新,一些網路裝置 (如路由器和交換器) 也要保持更新。所以,企業必須決定:是否該採用一套自動化系統?或是由系統管理員逐一到每台裝置上進行更新?由於早期的安全更新通常需要重新開機,或者可能打斷業務流程,因此,何時套用更新就很重要。此外,留下修補的記錄可以確保企業整體修補版本的一致性。

第二步:掌握最新修補訊息 繼續閱讀