在勒索病毒(Ransomware)把網友當搖錢樹的今日,幾乎每個犯罪分子都想盡辦法來分一杯羹,但有三隻勒索病毒特別與眾不同,它要的不是贖金。

最近全球各地網路犯罪集團持續利用以教學名義流傳到網路上的 Hidden Tear 開放原始碼勒索病毒來衍生新的變種。本週仍維持先前的發展趨勢,勒索病毒不僅從開放原始碼衍生出新的版本,更不斷朝多樣化與區域性變種發展。此外,有些勒索病毒也一改以往作風,它們居然要的不是錢….

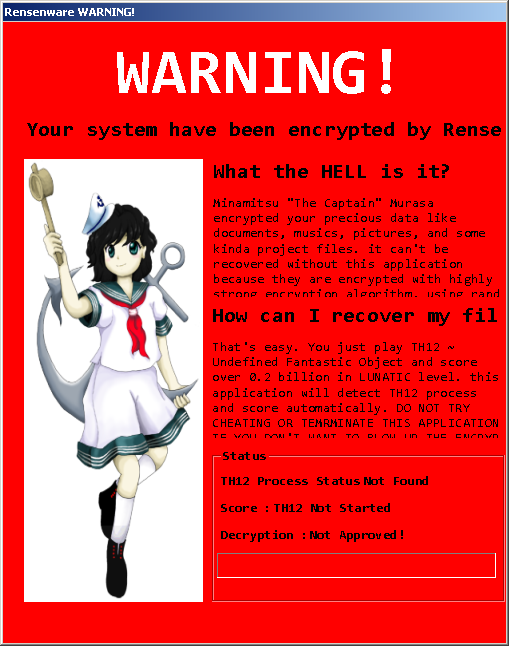

RensenWare 勒索病毒 :玩指定遊戲,得分超過2億才能救回檔案

RensenWare 勒索病毒 (趨勢科技命名為 RANSOM_HIDDENTEARRENSEN.A)。這個從 Hidden Tear 衍生的變種會要求受害者去玩《東方星蓮船》(TH12: Undefined Fantastic Object) 這款遊戲,並且必須得分超過2億,才能救回檔案。我們不清楚歹徒背後的動機為何,但駭客似乎對這款遊戲情有獨鍾。

Kindest 勒索病毒:什麼都不要,只要受駭人看指定影片

Kindest 勒索病毒 (趨勢科技命名為 RANSOM_HIDDENTEARKINDEST.A),它也是Hidden Tear 的變種。系統一旦感染 Kindest 勒索病毒,受害者就必須前往某個連結來學習更多有關勒索病毒的知識,而不是支付一筆贖金。儘管這聽來有點詭異,但這也並非第一次出現以實際行動來教育使用者的勒索病毒。 繼續閱讀