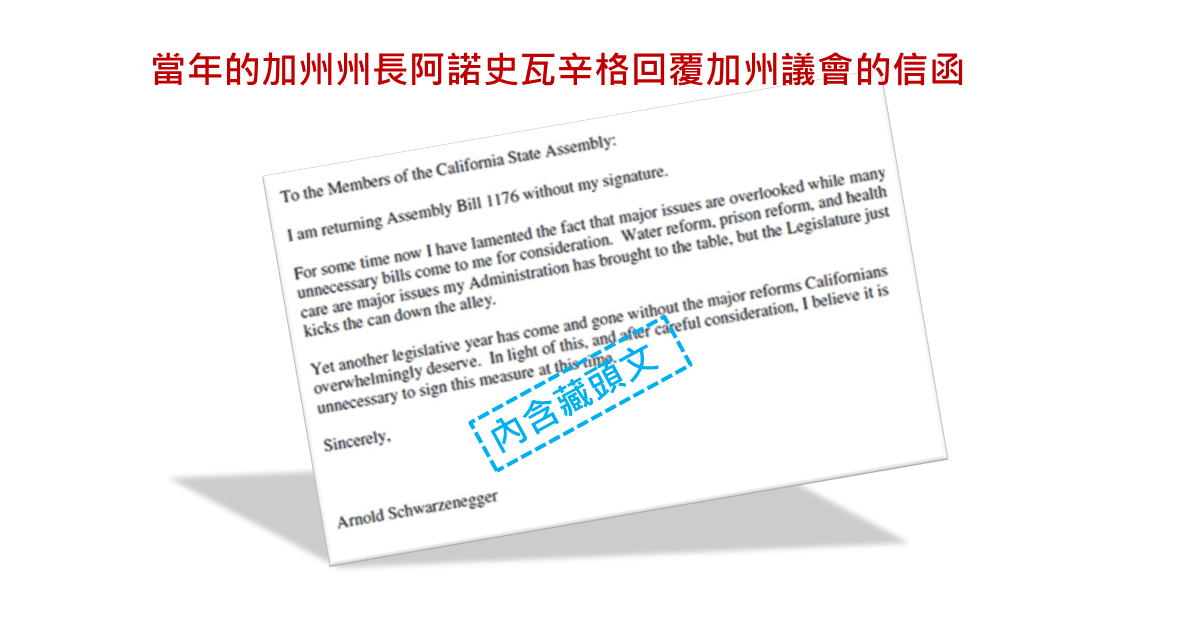

報導指出單身OL遭偷窺 套房監視器成網路直播鏡頭,台中市一名單身女子在套房內裝設購自對岸的網路攝影機,藉此透過手機觀看寵物的動態,未料竟意外發現,攝影機的鏡頭竟會跟著她轉動,app顯示同時間有兩位使用者登入瀏覽畫面,懷疑攝影機遭他人入侵。專家建議民眾慎選有口碑的業者購買產品,使用網路攝影機最好設定不容易被猜到的強密碼,不使用時最好關機。美國也傳出駭客入侵了嬰兒監視器,遠端驚嚇小孩的案例。無獨有偶台灣有一名女網友購買一台網路攝影機,用來觀看小孩在房間內的動靜,某日監視器突然傳出陌生男子聲音:「我沒出聲音,妳都不知道我在看妳餵奶嗎?」。相關報導:「不知道我在看妳餵奶?」女裝監視器遭陌生男子偷窺

趨勢科技資深顧問簡勝財接受訪問時表示,用戶端通常的情形是沒有修改密碼,使駭客只要以原廠的預設密碼就能登入監看畫面,另外,用戶所設定的密碼太簡單也容易被猜到,例如12345、abcde等等。

————————————————————————–

物聯網(IOT或萬物聯網IOE)是近年最盛行的科技流行語之一,從Google搜尋趨勢就可以看得出來。這名詞指的是日常物品數位化的增加 – 任何新科技產品在設計時都會考慮到連接性,不管是智慧型電視、智慧型烤麵包機、汽車、計步器、嬰兒監視器和電器設備。隨著越來越多設備連上網路,防護這些設備也成為資安的下一個大挑戰。

然而,這些設備的網路連接和運算能力 – 讓它們變「聰明」的原因 – 也會帶來安全風險。例如,智慧型電視的臉部和語音辨識會有隱私方面的問題;自動駕駛汽車可能會被駭客攻擊和傷害到使用者或路人;無所不在的穿戴式技術可以幫助它們的主人,也可能造成旁人的隱私威脅。

美國Fox News報導,有一對家長發現,駭客入侵了他們為10個月女兒所準備的嬰兒監視器(baby monitor)。該駭客除了遠端操控該監視器的錄影角度,還大聲對著小孩喊叫。嬰兒的爸爸衝進女兒房間後,發現房內並無他人,但看到嬰兒監控器的鏡頭在轉動,嚇到直接把監視器的插頭拔掉。據使用者論譠上披露,該款無線IP攝影機所使用的韌體含有安全漏洞,該款攝影機最多可支援8個帳號,一旦有帳號留白,那麼不用輸入帳號或密碼就能存取該攝影機所拍攝的內容。

本部落格談論過會影響居家智慧型設備普及的各種因素。這些因素包括市場壓力、地方市場供給和文化認同。智慧型家居設備已經開始推廣也確實可以買到,無論是在實體商家或網路上。此外,一些寬頻服務供應商也會銷售這些設備給他們現有的客戶,將居家自動化加入現有的網路和有線電視專案。

網路犯罪份子會緊盯著受使用者歡迎的平台和設備。然而,儘管智慧型設備可能是「下一件大事情」,它們還沒有被廣泛的採用。在我們的2014年預測中曾經提過,沒有讓大部分使用者將其視為必要產品的「殺手級應用」;這樣的「殺手級應用」可以導致大規模的採納智慧型設備。

然而,人們採用智慧型設備的數量有增無減。這些早期採用者必須了解這些設備的各種安全風險 – 不僅是為了個人資料和隱私,也為了他們的安全和福祉著想。

更多安全風險以及如何保護智慧型設備的相關資訊,請參考或我們的物聯網資訊站,裏面有著我們討論此一新興領域的相關資料。

相關中文報導,請看這裡

@原文出處:Understanding the Internet of Everything作者:Bernadette Irinco(技術交流)