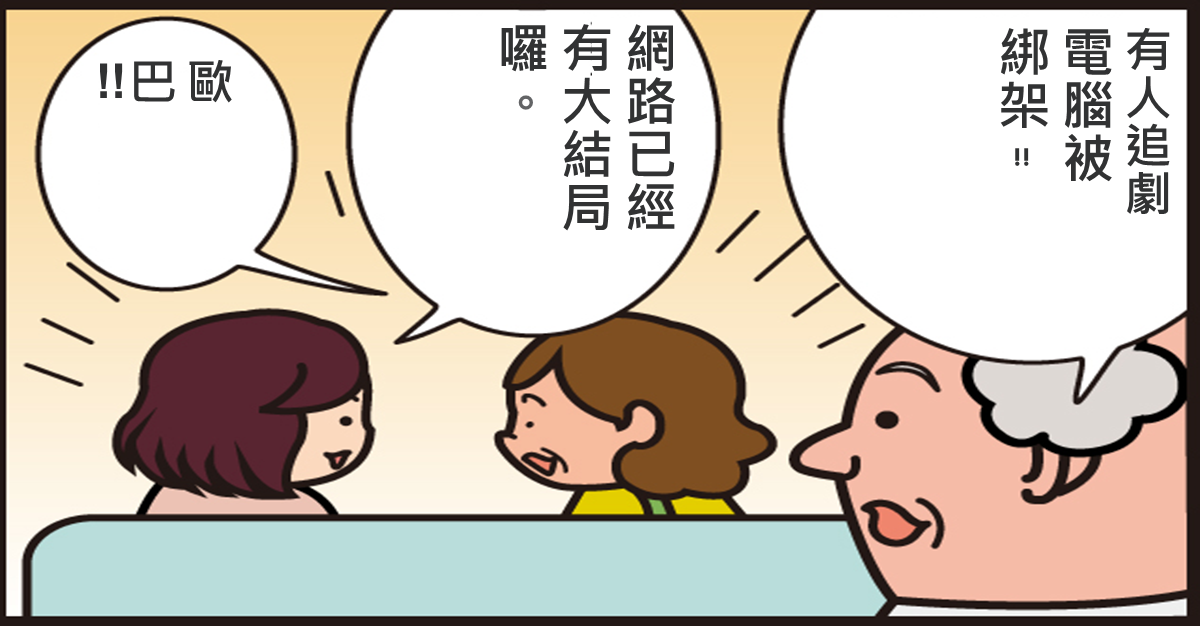

最近韓劇超夯的,許多人喜歡網路追劇,提醒您別遇到勒索軟體,有粉絲在趨勢科技粉絲頁留言:

“最近我同事只是追劇而已就中招,整個電腦資料全毀….”

這並不是個案,無獨有偶的是近日也有網友在論壇上求助,說想利用連假在網路上看電影,電影看完了,電腦裡所有檔案卻都打不開了,原來是中了Cerber 勒索軟體 Ransomware,並被要求支付約台幣1.7 萬的比特幣(Bitcoin)才可解鎖,更慘的是用公司的電腦 ! 很多網友給的建議跟 FBI 建議的一樣:” 付錢了事 “

提醒您:如果電腦有軟體的修補程式沒有更新的話,遇到「Drive by download」路過式下載(隱藏式下載、偷渡式下載、強迫下載,網頁掛馬)攻擊,瀏覽惡意網頁或惡意廣告就會中毒。

現在讓我們一起認識「Drive by download」路過式下載。

PC-cillin雲端版已有增加對勒索軟體 Ransomware加密行為的防護機制,可預防檔案被勒索軟體惡意加密)!◢即刻 免費下載試用

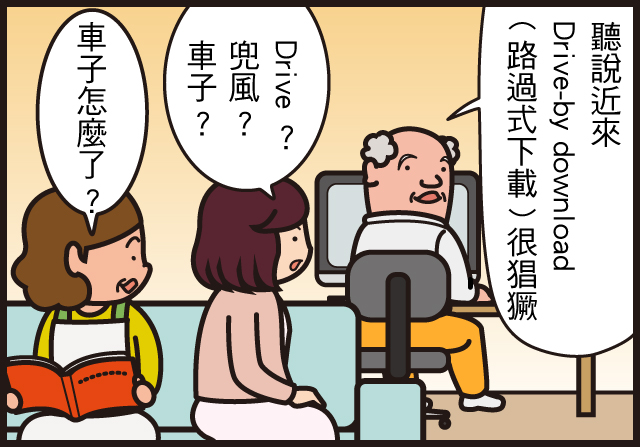

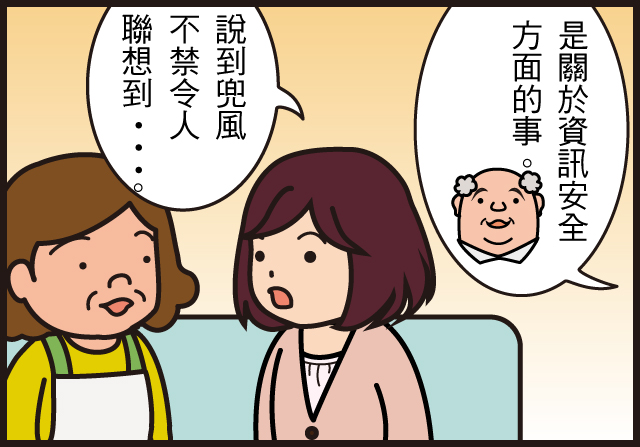

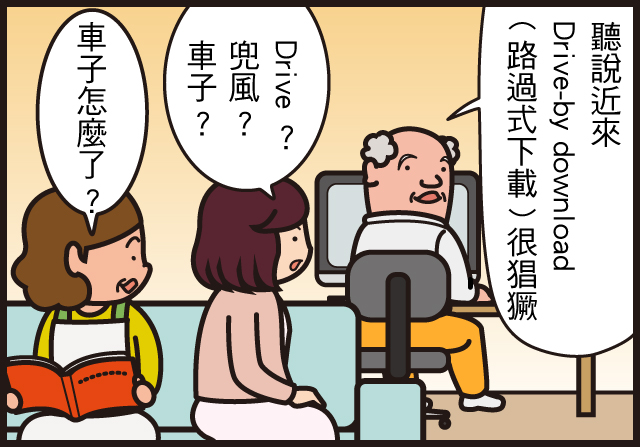

《小廣和小明的資安大小事 》「Drive by download」路過式下載與惡意網路廣告

「Drive by download」路過式下載(或稱為隱藏式下載、偷渡式下載、強迫下載,網頁掛馬)

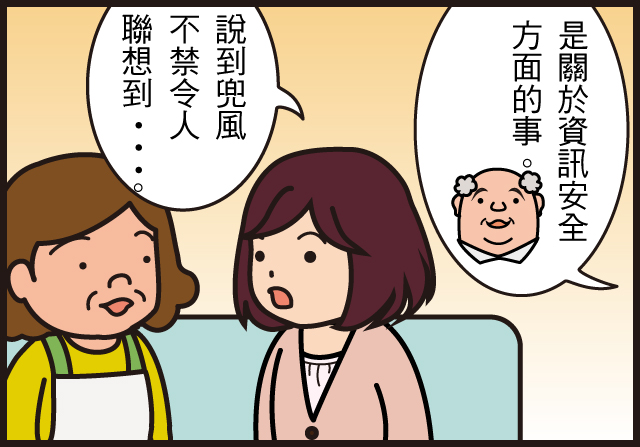

您曾經聽過有關防毒軟體術語裡的「Drive by download」路過式下載(或稱為隱藏式下載、偷渡式下載、強迫下載),這是一個在未經用戶同意(或用戶未知的情況下)自動下載到用戶電腦上的惡意程式, 另外,由於遭到植入惡意連結的網頁,多數會導向下載木馬程式,故俗稱網頁掛馬。

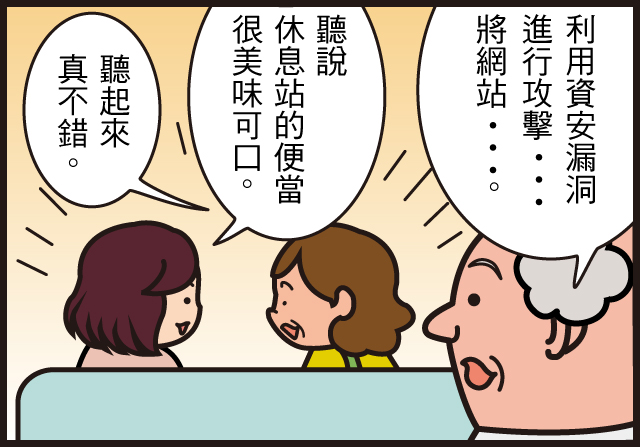

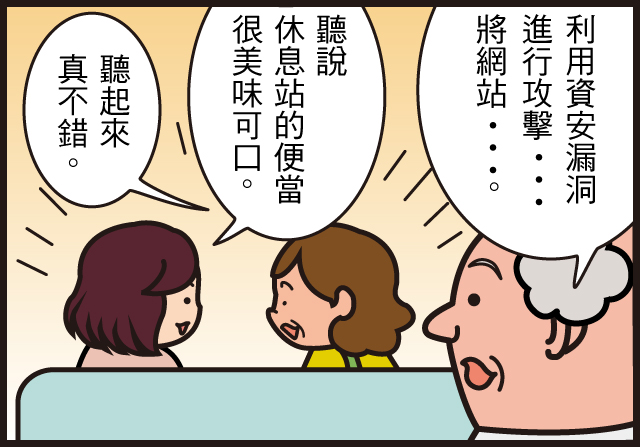

「Drive by download」路過式下載是利用系統、應用程式和瀏覽器的漏洞植入惡意程式的一種攻擊手段。網友即使只是瀏覽網站,也會在不知不覺中被迫下載惡意程式。

台灣的網頁掛馬攻擊,從去年底開始大幅成長,光去年第四季就成長 3.5 倍

台灣的網頁掛馬攻擊,從去年底開始大幅成長,光去年第四季就成長 3.5 倍

這種攻擊手段最可怕的地方在於,如果你對作業系統、應用程式和瀏覽器的資安漏洞持續忽略不理會的話,一旦您登入平常所使用的網站時,即使只是單純瀏覽網站也會被植入病毒碼。偶爾因為不慎誤入刊登惡意廣告的網站,甚至會被植入最近惡名昭彰的勒索軟體 Ransomware。

繼續閱讀