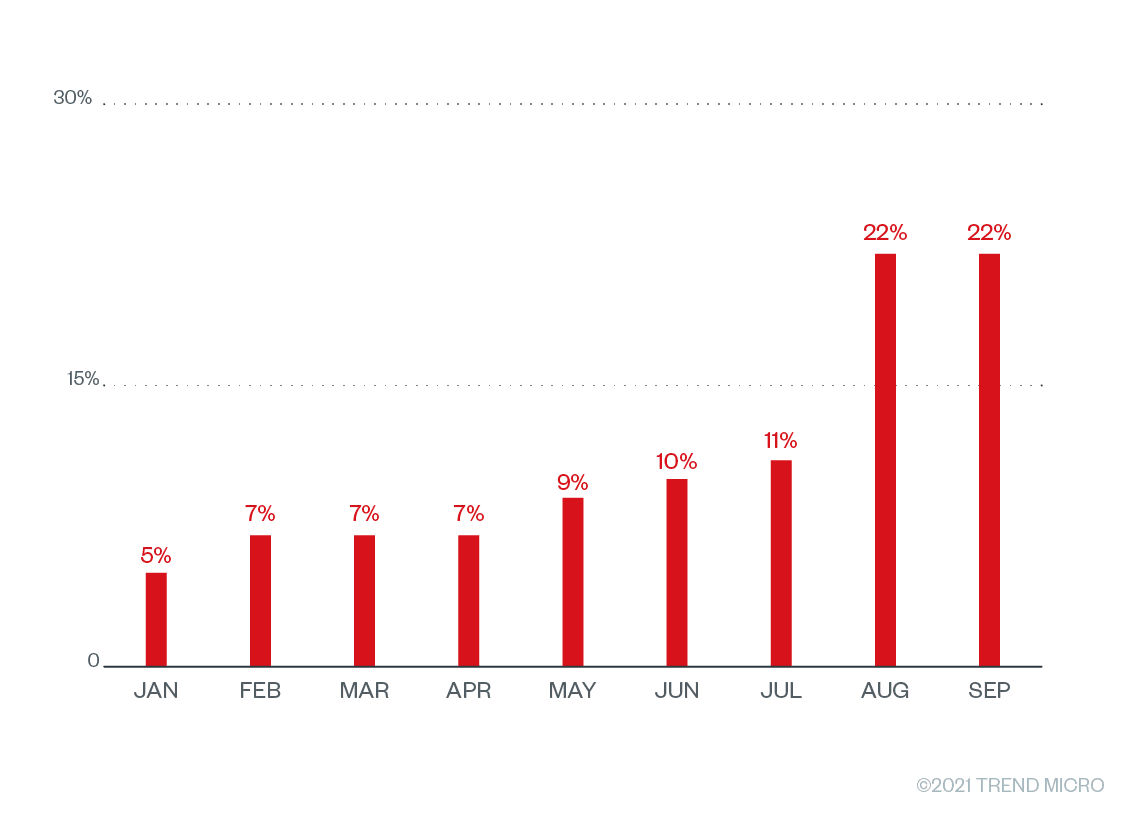

自2020年3月以來,一連串針對Office 365帳戶發動的魚叉式釣魚攻擊,它的目標是全球超過1,000家企業的高階主管,最近這類的BEC 變臉詐騙活動,則是針對了美國和加拿大的高階人員。

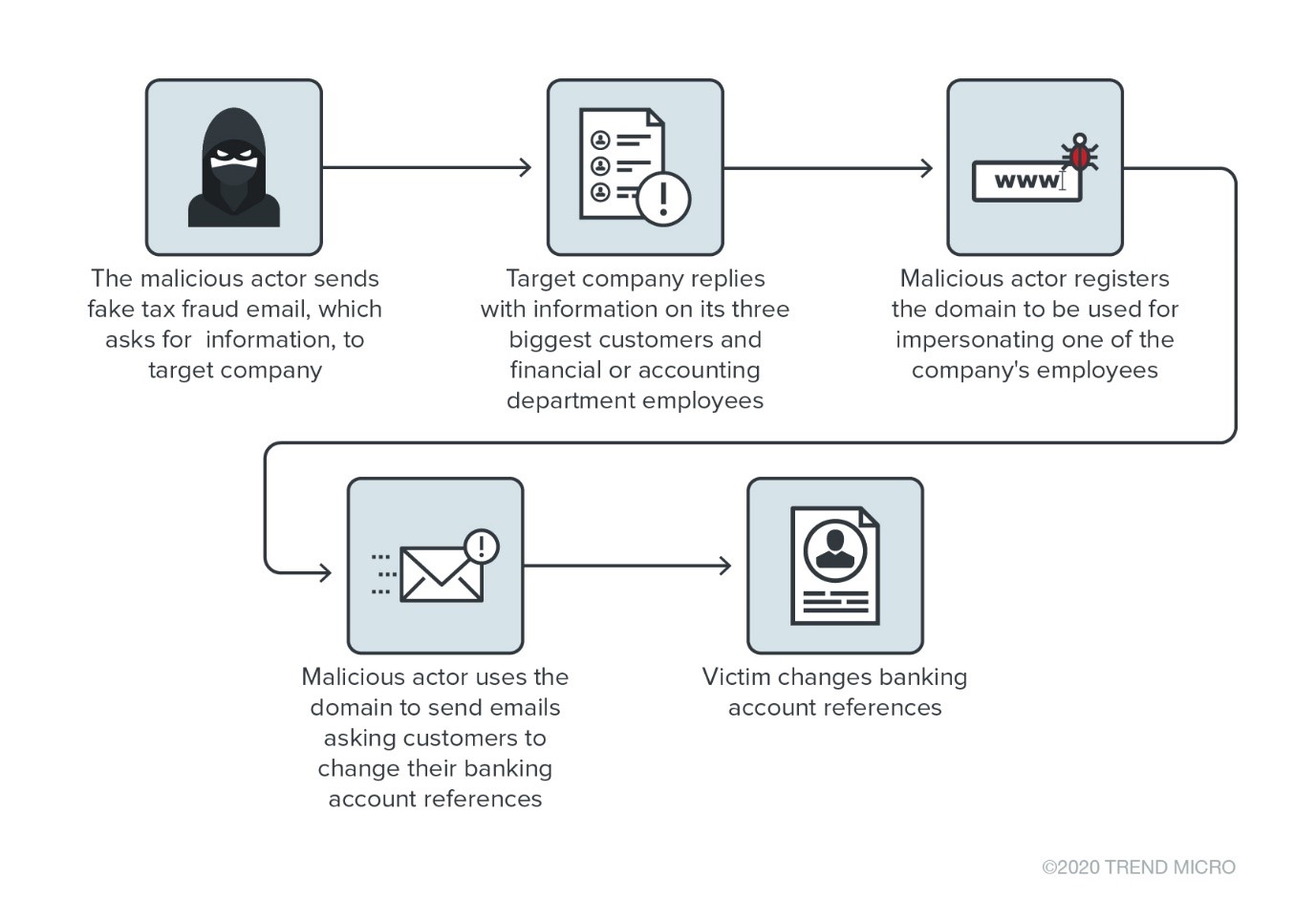

我們將幕後的詐騙份子稱為”Water Nue”,它們會針對財務主管騙取財務詐騙用的帳號密碼。釣魚郵件會將使用者導向偽造的Office 365登入網頁。一旦取得帳密並成功入侵了帳號,就會向下屬發送包含篡改過銀行資訊發票檔案的電子郵件,試圖透過轉帳來騙取金錢。

Water Nue網路釣魚工具很基本,但卻更難被鑑識人員發現

這波攻擊活動背後的攻擊者很有意思,原因有幾個。儘管他們成功地在全球範圍內攻擊高層員工,不過他們的技術能力似乎很有限。他們的網路釣魚工具很基本(沒有後門、木馬程式和其他惡意軟體),不過會利用公共雲服務來進行操作。使用雲端服務讓他們可以託管基礎設施並混淆自己的運作,讓他們的活動更難被鑑識人員發現。這種策略在網路犯罪分子中變得越來越普遍。

趨勢科技一開始是從網路釣魚攻擊所用的大批電子郵件網域注意到此次活動。我們發現大多數收件者都是企業的高階主管,特別是財務部門。我們所遇到的第一波案例中就有一起是非洲銀行高階財務主管寄送PDF檔發票給同事並指定香港的銀行帳號。這封郵件來自攻擊者測試功能時所用釣魚網站的IP地址。

這波攻擊活動仍在進行中,當用過的網域被舉報或列入黑名單,駭客就會切換到新的基礎設施。

800 多個高階主管帳密已經得手

攻擊者使用雲端郵件寄送服務(如SendGrid)來寄送帶有連結的電子郵件,將目標導向假的Office 365網頁。(我們已經聯繫SendGrid並分享了我們的發現。)一旦目標進行登入,帳密就會被一個PHP腳本所記錄。

圖1. Water Nue攻擊情境

圖1. Water Nue攻擊情境

圖2. 被記錄的帳密

圖2. 被記錄的帳密

儘管這並不是什麼新技術,不過攻擊是成功的,直到本文撰寫時,已經從各公司的高階主管收集了800多個帳密。

偽造公司郵件網域的帳號名稱,主旨與發票有關

從七月寄給高階主管的電子郵件裡,我們發現基礎網域是U10450540[.]ct[.]sendgrid[.]net,,加上名稱*getting-panes[.]sfo2*。

圖3. 郵件標頭”From”欄位顯示出”New York”和加上郵件帳號”Swiftme@{公司網域名稱}”

圖3. 郵件標頭”From”欄位顯示出”New York”和加上郵件帳號”Swiftme@{公司網域名稱}”

“Swiftme”出現在釣魚郵件標頭,並且加上偽造公司郵件網域的帳號名稱。顯示的郵件標頭”From”和主旨也偽裝成語音信箱服務。”Swiftme”可能是暗示跟電子轉帳或電匯有關,並在取得帳密後揭示了攻擊活動目的。

圖4. 電子郵件樣本

圖4. 電子郵件樣本

要注意的是SendGrid平台原本似乎沒有加上X-Mailer。帶有不同X-Mailer和標頭的電子郵件可能是透過會混淆掃描引擎的工具所加上。底下是我們所看到的一些X-Mailer:

| X-Mailer: Mozilla/5.0 (Windows; U; Win98; de-AT; rv X-Mailer: Claws Mail 3.7.6 (GTK+ 2.22.0; x86_64-pc-linux-gnu) X-Mailer: Mozilla 4.7 [en]C-CCK-MCD NSCPCD47 (Win98; I) X-Mailer: iPhone Mail (8A293) X-Mailer: Opera7.22/Win32 M2 build 3221 X-Mailer: ZuckMail [version 1.00] X-Mailer: CommuniGate Pro WebUser v5.3.2 |

圖5.一個偽裝成Office 365登入網頁的釣魚網站

圖5.一個偽裝成Office 365登入網頁的釣魚網站

Water Nue測試/部署機器的原始IP保留在收集帳密用釣魚網站伺服器內的文字檔裡。

圖6. 網站地圖

圖6. 網站地圖

圖7. 登入頁面index.html內有無用的語音功能

圖7. 登入頁面index.html內有無用的語音功能

圖8. 主要收集功能位在app.js,將命令和控制(C&C)位置內嵌在JavaScript碼中

圖8. 主要收集功能位在app.js,將命令和控制(C&C)位置內嵌在JavaScript碼中

圖9. jQuery method被用來將目標帳密送到託管網站

圖9. jQuery method被用來將目標帳密送到託管網站

偽裝成主管寄送電匯請求,誘騙收件者將錢匯入犯罪分子的帳號

我們發現一封來自同一IP的BEC詐騙郵件。這封惡意郵件是具備合法郵件標頭的發票請求,這是BEC詐騙裡常見的伎倆。

圖10. 來自相同IP地址的郵件樣本

圖10. 來自相同IP地址的郵件樣本

圖11. BEC詐騙郵件內的假PDF發票

圖11. BEC詐騙郵件內的假PDF發票

如何抵禦BEC詐騙和其他網路釣魚攻擊?

跟其他網路犯罪技術不同,網路釣魚(Phishing)和變臉詐騙攻擊或稱為商務電子郵件入侵 BEC)因為是針對特定收件者而可能很難偵測。攻擊者試圖入侵電子郵件帳號來取得業務運作相關的財務資訊和其他敏感資訊。

以下是一些關於防範電子郵件詐騙的建議:

- 提供員工教育訓練。通過資訊安全教育訓練來降低公司遭受入侵的風險。從CEO到一般員工都必須了解各類型的詐騙及遇到時的處理方式(與對方進行確認並檢查郵件詳細資訊)。

- 使用其他管道確認要求。在處理敏感資訊時,員工必須遵循驗證系統來謹慎行事(如多重簽名或其他驗證協定)。

- 檢查所有郵件。小心包含可疑內容的非常規郵件,如可疑寄件者、網域名稱、寫作風格和緊急要求。

在這裡討論的案例中,攻擊者的郵件本身沒有夾帶典型的惡意軟體。這也導致傳統安全解決方案無法保護帳號和系統來抵禦此類攻擊。使用者也可以在電子郵件閘道來檢查寄件者”sendgrid[.]net”。

趨勢科技可以保護各規模的企業來抵禦網路釣魚和BEC詐騙等惡意郵件攻擊。趨勢科技Hosted Email Security解決方案結合了增強的機器學習功能和專家規則,能夠分析電子郵件標頭和內容來阻止BEC詐騙和其他類型的郵件威脅。對於來源驗證和身份驗證,它使用了寄件者策略框架(SPF)、網域金鑰標識郵件(DKIM)和以網域為基礎的進行郵件驗證、報告和一致性(DMARC)。

趨勢科技Cloud App Security解決方案增強了微軟Office 365和其他雲端服務的安全防護,透過沙箱惡意軟體分析來偵測BEC詐騙和其他進階威脅。它使用寫作風格DNA來偵測BEC詐騙的假冒行為並用電腦視覺來找出會竊取帳密的釣魚網站。它還會透過控制敏感資料使用狀況來保護雲端檔案分享抵禦惡意威脅和資料遺失等風險。

入侵指標(IoC)

惡意份子所管理的C&C網址:

- https://highstreetmuch[.]xyz/hug/gate[.]php

- https://takeusall[.]online/benzz/gate[.]PHP

MITER ATT&CK矩陣對應

@原文出處:Water Nue Phishing Campaign Targets C-Suite’s Office 365 Accounts 作者:Marshall Chen、Loseway Lu、Yorkbing Yap和Fyodor Yarochkin(趨勢科技研究團隊)