在本文發文幾天後, 勒索病毒LOCKY 傳出一波新的散播方式,駭客先盜用Facebook帳號,再以私訊分享偽造的圖片,誘拐被害者下載惡意瀏覽器外掛,再暗中植入Locky > 相關報導 (11/23 更新)

提到 Locky ,不得不提到年初的這個案例:Locky 勒索軟體迫使醫院緊急將所有電腦關機,改用紙本作業,四月在台灣有傳出大量散播案例,它利用一封看似發票的信件主旨,加上使用者對 Microsoft Word 檔比較沒有防備的心態,造成不少台灣民眾檔案被綁架。詳情請看:從勒索軟體 Locky 加速散播,看巨集惡意軟體新伎倆

現在它的變種又來了,藉著改良版的漏洞攻擊套件散播,專門攻擊本地端安裝的 Revive 和 OpenX 開放原始碼廣告伺服器,而且台灣是遭攻擊排行榜第一名 !

最新漏洞攻擊套件:「Bizarro Sundown」,散布新型 Locky 勒索病毒,使用 181 個遭到入侵的網站來散布惡意程式

最近出現了一個新的漏洞攻擊套件專門散布新版的 Locky勒索病毒 Ransomware (勒索軟體/綁架病毒),這個新的漏洞攻擊套件稱為「Bizarro Sundown」,其第一個版本出現在 10 月 5 日,隨後在 10 月 19 日又再度出現第二個版本。此威脅的主要受害者分布在台灣和韓國。Bizarro Sundown 和其前身 Sundown 在

專門攻擊本地端安裝的 Revive 和 OpenX 開放原始碼廣告伺服器

ShadowGate 攻擊行動在 2015 年首次現身,專門攻擊本地端安裝的 Revive 和 OpenX 開放原始碼廣告伺服器。這些伺服器一旦遭到入侵,就會成為漏洞攻擊套件散布惡意程式的門戶。此攻擊活動相關的一些網域之前曾經遭到封鎖。但最近,趨勢科技發現該攻擊行動又使用了 181 個遭到入侵的網站來散布惡意程式。今年 9 月, ShadowGate 利用 Neutrino 漏洞攻擊套件來散布 Locky 勒索病毒變種 (被加密的檔案副檔名為「 .zepto」)。10 月 5 日,這項攻擊改用 Bizarro Sundown 漏洞攻擊套件。兩星期後 (也就是 10 月 19 日),Bizarro Sundown 出現修改後的版本 (也就是 GreenFlash Sundown)。

攻擊行動會在周末暫停重新導向的動作,並且暫時移除受害網站上專門用來重導使用者的腳本

Bizarro Sundown 的受害者數量變化頗令人玩味:其受害者數量在周末會下降為零。

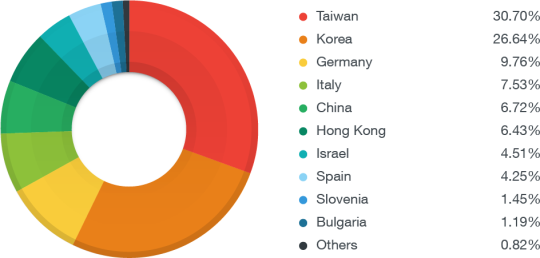

趨勢科技觀察到 ShadowGate 攻擊行動會在周末期間暫停重新導向的動作,並且暫時移除受害網站上專門用來重導使用者的腳本,等到上班日才又恢復正常。在分布情況方面,半數以上的受害者都在台灣和韓國。其次是德國、義大利和中國。