儘管企業努力教育員工,提升人員預防感染的能力,但勒索病毒攻擊仍層出不窮。值此時刻,企業不只要迅速應對當下的威脅,也要對未來的防護有所對策。

勒索病毒:簡史

根據趨勢科技的調查白皮書「勒索病毒的過去、現在及未來」(Ransomware: Past, Present and Future) 指出,第一個勒索病毒樣本出現在 2000 年代中期,自此成為網路犯罪社群最主要的勒索工具。許多早期出現的勒索病毒運作方式跟現在剛發現的新樣本類似,在滲透受害者的系統後,對重要的檔案和資料進行加密,除了擁有解密金鑰的駭客以外,任何人均無法存取。接著攻擊者會要求贖金,通常是用無法追蹤的比特幣交付,以安全贖回檔案。

攻擊的後果大不相同:有些組織支付贖金後,檔案便解密且恢復存取。有些受害者則沒這麼好運,就算支付了贖金,也永遠拿不回遭竊的資料。

勒索病毒在 2005 與 2006 年時主要以俄羅斯的受害者為攻擊目標,直到 2012 年才擴散到其他歐洲國家。當時的攻擊者小心掩飾其蹤跡,要求透過 paysafecard 和 MoneyPak 等付款方式來交付贖金,以藏匿其惡意活動。

根據趨勢科技的調查,有些早期的勒索病毒攻擊多是為了惡作劇,利用仿真的假冒警告來說服使用者交付贖金。其他樣本則使用真正的螢幕鎖,讓使用者無法跳脫通知視窗。

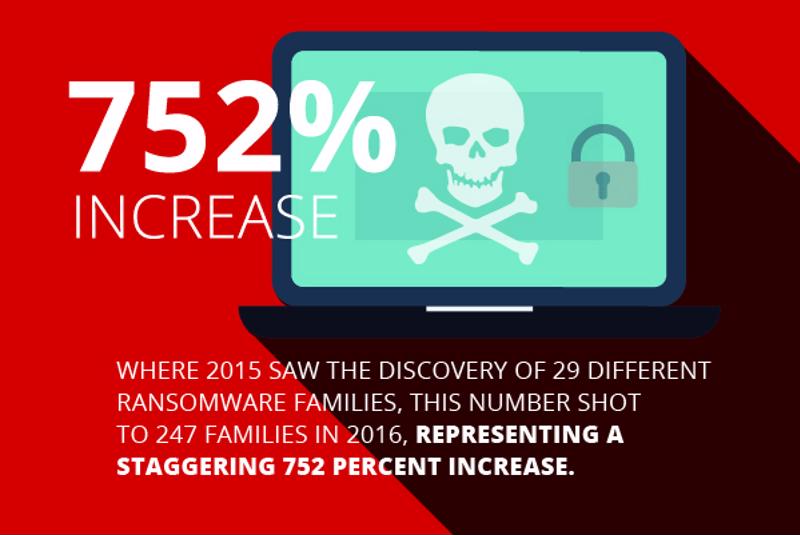

勒索病毒家族成長達到驚人的 752%

752% 增加率: 2015 年發現 29 個不同的勒索病毒家族,到 2016 年暴增到 247 個,增幅達到驚人的 752%。

2013 年「crypto-ransomware」現身,包括最新惡名昭彰的 CryptoLocker。這些感染變得極度危險,除了加密資料,阻擋存取,這些樣本甚至還能在未交付贖金但超過截止期後刪除加密的檔案。

網路罪犯針對未備份資料的大型企業進行攻擊,最高獲利贖金高達 10 億美元 繼續閱讀