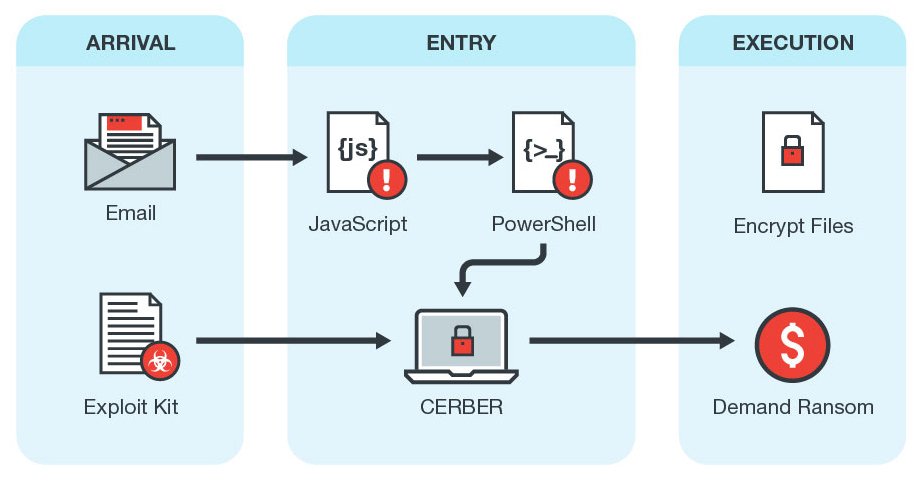

美國國家野火應變調度小組 (National Wildfire Coordinating Group,簡稱 NWCG) 的網站被人發現暗藏一個 JavaScript 檔案下載器,專門散布 Cerber 勒索病毒。發現該問題的資安研究人員 Ankit Anubhav 表示,該網站上提供的一個 .zip 壓縮檔案內含一個 JavaScript 會執行一段經過加密編碼的 PowerShell 腳本。當 PowerShell 執行時,會去下載一個偽裝成 GIF 圖片的 Cerber 執行檔。

目前仍不清楚駭客如何在該網站植入此勒索病毒,也不曉得是否有任何瀏覽該網站的訪客遭到感染。有可能是該網站遭到駭客入侵,或者該網站儲存了一些含有惡意程式的電子郵件附件壓縮檔。

在該網站上發現的變種與 Cerber 第 6 版都是利用社交工程電子郵件挾帶含有惡意 JavaScript 檔案的附件壓縮檔。從趨勢科技所分析到的 JavaScript 檔案中,我們看到三種感染電腦的方式:直接下載惡意檔案來執行、建立排程工作讓病毒延遲兩分鐘後再執行、執行一個內嵌的 PowerShell 腳本。

Anubhav 在 Twitter 上公布這項發現之後,幾小時內該惡意程式的連結就已被移除。 繼續閱讀

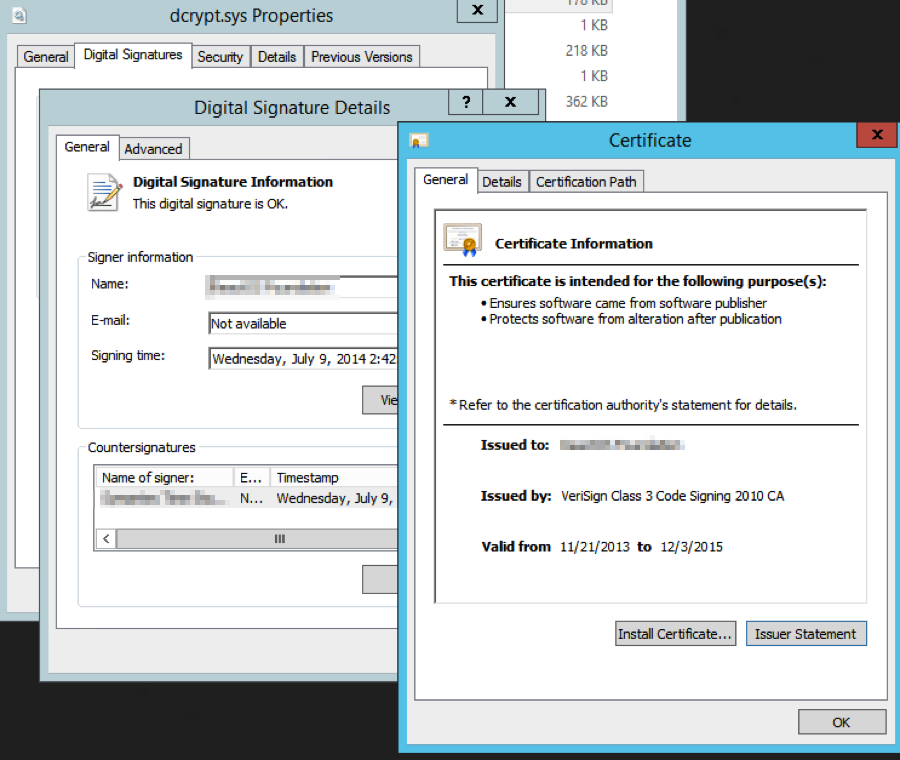

開放原始碼磁碟加密軟體DiskCryptor的憑證和簽章,它是被HDDCryptor利用的工具之一

開放原始碼磁碟加密軟體DiskCryptor的憑證和簽章,它是被HDDCryptor利用的工具之一