鎖定數位勒索、物聯網漏洞、機器學習與區塊鏈熱潮 駭客攻擊技巧再進化

【2017年12月20日,台北訊】全球網路資安解決方案領導品牌趨勢科技(東京證券交易所股票代碼:4704)今日發表2018年資安年度預測報告,指出隨著人們透過不安全網路進行連線和互動的情況越來越普遍,駭客將以「鎖定數位勒索獲利模式」、「仰賴漏洞為攻擊管道」、「搶搭機器學習與區塊鏈熱潮發展新攻擊技巧」三大手法發動網路攻擊,駭客攻防進入新層次。因應更加猖獗的網路犯罪行為,企業應採納多層式的跨世代防禦策略,強化企業內部資安意識,提升資安防禦層級。消費者使用數位裝置上網時更應重視資安防護,確保個人機密資料及財產多一層保護。

鎖定數位勒索獲利模式,針對性勒索將成寵兒!

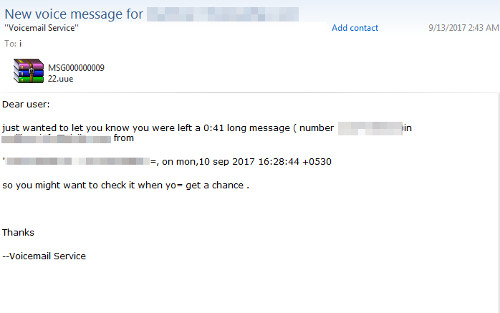

趨勢科技觀察過去幾年,網路犯罪手法已由間接誘騙使用者的帳號密碼,轉向直接勒索錢財的「數位勒索」為主,駭客利用勒索病毒威脅受害者付錢贖回資料或透過變臉詐騙攻擊或稱為商務電子郵件入侵(Business Email Compromise,簡稱 BEC)手法進行商業詐騙,以獲得高利潤報酬。

回顧2017 年,從WannaCry(想哭)勒索蠕蟲、Petya 到 BadRabbit,勒索病毒風暴席捲全球企業端及消費端,顯見駭客攻擊手法日益進步。趨勢科技預測,2018年駭客將持續大量寄發勒索病毒信件,並進一步鎖定特定可帶來最高報酬的對象攻擊,例如單一企業機構以中斷營運為威脅,試圖從中盈利。由於勒索病毒手法趨向純熟,促使其他類型的數位勒索攻擊也更加猖獗、從而發展出多樣且龐大的詐騙手法。

其中,變臉詐騙 (BEC) 快速、程序簡單的特性,加上企業組織架構資訊容易取得,將持續成為駭客喜愛攻擊手法。趨勢科技預估變臉詐騙 (BEC) 案件在 2018 年只會增加、不會減少,甚至恐造成高達 90 億美元的全球損失。原因除了有企業普遍對變臉詐騙及其手法的認識越來越高,通報數量有逐年成長的趨勢外,更重要的是變臉詐騙所仰賴的網路釣魚手法,長久以來依然屢試不爽,使變臉詐騙成為高效率的賺錢工具。 繼續閱讀

行動裝置威脅不光只有資訊竊取程式和惡意程式而已,還有手機

行動裝置威脅不光只有資訊竊取程式和惡意程式而已,還有手機