之前本落格有提醒大家 Chrome 彈出「找不到字型」視窗,別急著按更新,勒索病毒假冒的 ! GC47 (Ransom_HiddenTearGCFS.A)有異曲同工之妙,它會顯示一個假的 Windows 升級視窗來誘騙使用者下載惡意程式。

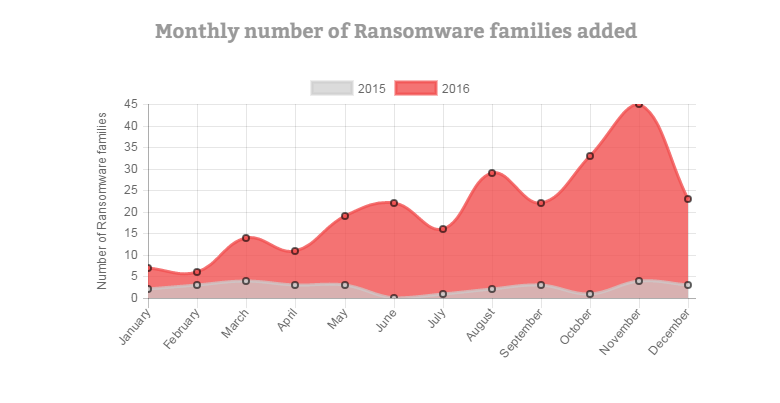

< 近期勒索病毒回顧 >教學用開放原始碼勒索病毒,被網路犯罪集團用於不法用途

在 前期勒索病毒回顧當中談到了一些新的 HiddenTear 勒索病毒變種,例如 Enjey Crypter (趨勢科技命名為 RANSOM_HiddenTearEnjey.A),該病毒是從 EDA2 勒索病毒衍生而來。與 HiddenTear 一起開發的 EDA2 原本也是教學用開放原始碼勒索病毒,但後來被網路犯罪集團用於不法用途。

本次發現的許多變種都是從 HiddenTear 勒索病毒小幅修改而來。下文介紹兩隻:

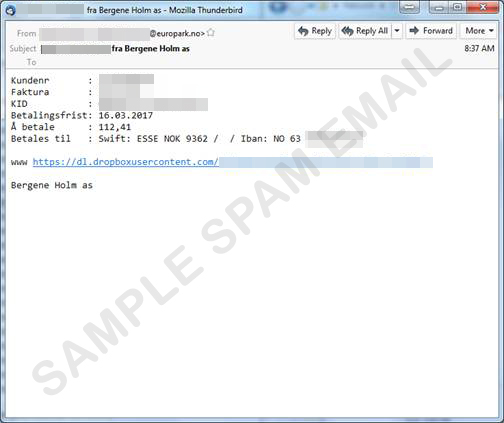

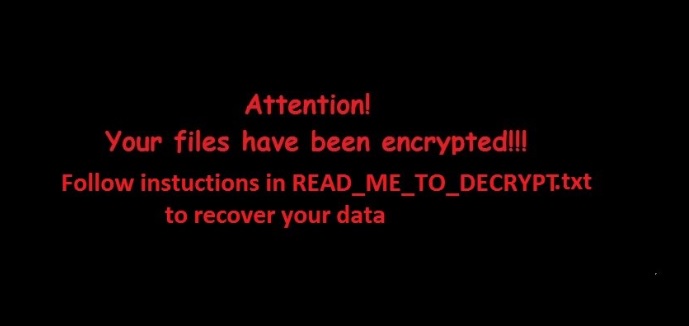

GC47 (Ransom_HiddenTearGCFS.A):顯示假的 Windows 升級視窗,被加密檔案副檔名還改為髒話

之前本落格有提醒大家 Chrome 彈出「找不到字型」視窗,別急著按更新,勒索病毒假冒的 ! 這隻勒索病毒會顯示一個假的 Windows 升級視窗來誘騙使用者下載惡意程式。一旦使用者點選了「ok」按鈕,就會開始執行加密程序。被加密的檔案包括文件、多媒體檔、影像檔等等,並且檔名末端會多了「.Fxck_You」副檔名。歹徒在勒索訊息當中要求支付 50 美元的檔案解鎖費用 (約 0.04 比特幣)。 繼續閱讀