Heartbleed漏洞讓 5% 的前一百萬大網站心在淌血!新聞裡出現了一個讓許多人都很擔心的新安全問題。就是所謂的「Heartbleed漏洞。」引起了許多的混亂,尤其是關於大多數人應該關心什麼和該怎麼做。為了幫助你了解發生了什麼事而不要驚慌,這裡有一份常見問題的答案:

什麼是Heartbleed漏洞?

Heartbleed漏洞是個會影響 SSL的問題,SSL是用來保護你在網路上資料的技術。你如果要進行網路購物或在網站上輸入敏感資料就可能對SSL很熟悉,會看到一個「鎖頭」告訴你你的資料受到保護。

Heartbleed臭蟲,存在於所有實作 Heartbeat 擴充程式的 OpenSSL。當攻擊一個有漏洞的伺服器時,可以讓攻擊者一次讀取部分(最多64KB)的電腦記憶體而不會留下任何痕跡。

這一小塊記憶體可能會包含使用者重要的個人資料 – 私鑰、使用者名稱、密碼(在很多情況下是以明文的形式)、信用卡資料以及機密文件等等。攻擊者可以一再地要求記憶體區塊以盡可能地獲取他們所想要的資訊。而且這個漏洞可以被任何人從網路上的任何地方加以攻擊。

SSL有什麼問題?

這裡的問題是,有漏洞會影響到一些使用SSL的網站。這漏洞可能讓人有機會去存取SSL所保護的資料。

這對我來說代表什麼?

這代表你所認為會透過SSL保護的資料可能並不像你(或任何人)想得那麼安全。這代表像密碼、信用卡資料或其他個人資料等敏感資訊可能會在你不知情下洩漏給其他人。

我該如何解決這問題?

沒有辦法。在這情況裡,有問題的並不是你的電腦或設備。這是網站所必須處理的問題,修補好網站的SSL。

我可以分辨一個網站是否有這問題嗎?

不幸的是,沒有辦法。這只有運行此網站的人才能確認。

可以做些什麼來保護自己?

雖然你無法保護自己免於此特定問題,但你還是可以採取一些措施來保護自己免於此問題所可能帶來的影響。你可以進行下列步驟:

- 確保你在所有的系統上運行最新的安全軟體。

- 注意任何出現在你網路帳號和金融帳戶的可疑活動。

- 當網站建議你變更密碼時,馬上變更。

如果我有受到影響,應該怎麼做?

受影響的使用者必須升級到OpenSSL版本1.0.1g,它已經修補了Heartbleed臭蟲。

如果不能進行升級,你就必須重新編譯應用程式來關閉Heartbeat擴充程式。透過使用 -DOPENSSL_NO_HEARTBEATS旗標完成。

SSL憑證也必須撤銷以及換新。安裝在受影響版本OpenSSL的憑證私鑰很可能已經被外洩了。因為沒辦法知道哪些現有憑證受到影響,所以必須產生新的SSL憑證。

使用者也要考慮變更網路帳號的密碼,因為Heartbleed漏洞會暴露像使用者名稱和密碼等敏感資料。為了避免帳號受到危害,當使用者被通知重設密碼時就要盡快進行。他們還應該監控帳戶內任何可疑的活動,尤其是跟財務相關的帳戶。

趨勢科技解決方案

趨勢科技Deep Security客戶應該升級到DSRU-14-009,並指定下列規則:

- 1006010 – Restrict OpenSSL TLS/DTLS Heartbeat Request

- 1006011 – OpenSSL TLS/DTLS Heartbeat Information Disclosure Vulnerability

- 1006012 – Identified Suspicious OpenSSL TLS/DTLS Heartbeat Request

同時也能夠透過對網路活動的能見度和控制能力來察覺試圖對此漏洞進行的攻擊Deep Discovery可以透過規則CVE-2014-0160-SSL_HEARTBEAT_EXPLOIT來監控網頁伺服器和檢查SSL/TLS相關流量。一旦發現,Deep Discovery會尋找Heartbeat訊息回應,並檢查是否有漏洞攻擊的特徵出現,特別是連續回應數目、回應資料數量等等。這讓它可以偵測:對監控中伺服器的攻擊,在監控網路試圖去攻擊Heartbleed漏洞。這新的Deep Discovery規則已經發佈且會自動應用,因為是Deep Discovery自動更新程序的一部分。

客戶端應用程式也可能受到Heartbleed漏洞影響。如果它們連到惡意伺服器,Heartbleed漏洞就可能被用來讀取客戶端系統的記憶體。在4月11日,趨勢科技發佈以下規則以保護使用Deep Security和IDF的使用者防護這個漏洞攻擊:

- 1006016 – OpenSSL TLS/DTLS Heartbeat Message Information Disclosure Vulnerability

- 1006017 – Restrict OpenSSL TLS/DTLS Heartbeat Message

@原文出處:Don’t have heartburn over the Heartbleed Vulnerability

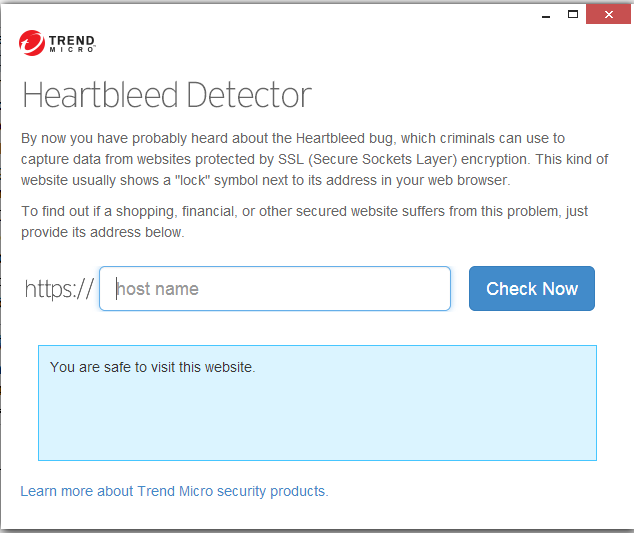

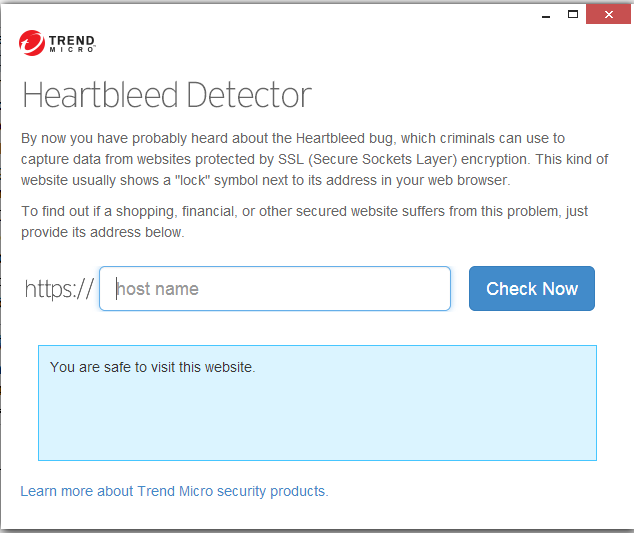

檢測工具:

想要線上購物或進行網路交易又怕怕的嗎?輸入網址,檢測網站是否有相關漏洞,到這邊安裝檢測工具

前不久,OpenSSL 加密軟體程式庫的 Heartbeat (心跳) 延伸功能被發現含有一個漏洞,此漏洞被戲稱為 Heartbleed (心在淌血) 臭蟲,它存在於所有內含 Heartbeat 延伸功能的 OpenSSL 軟體。當伺服器遭此漏洞攻擊時,駭客就能讀取電腦記憶體當中的資料 (每次最多 64KB),而且完全不留任何痕跡。