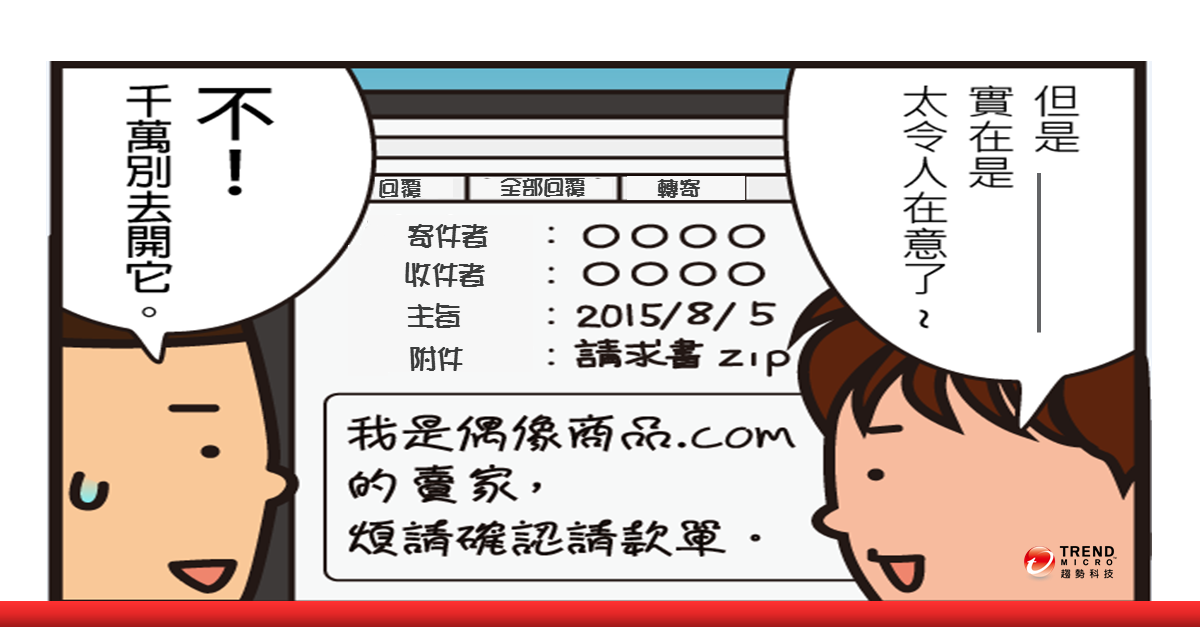

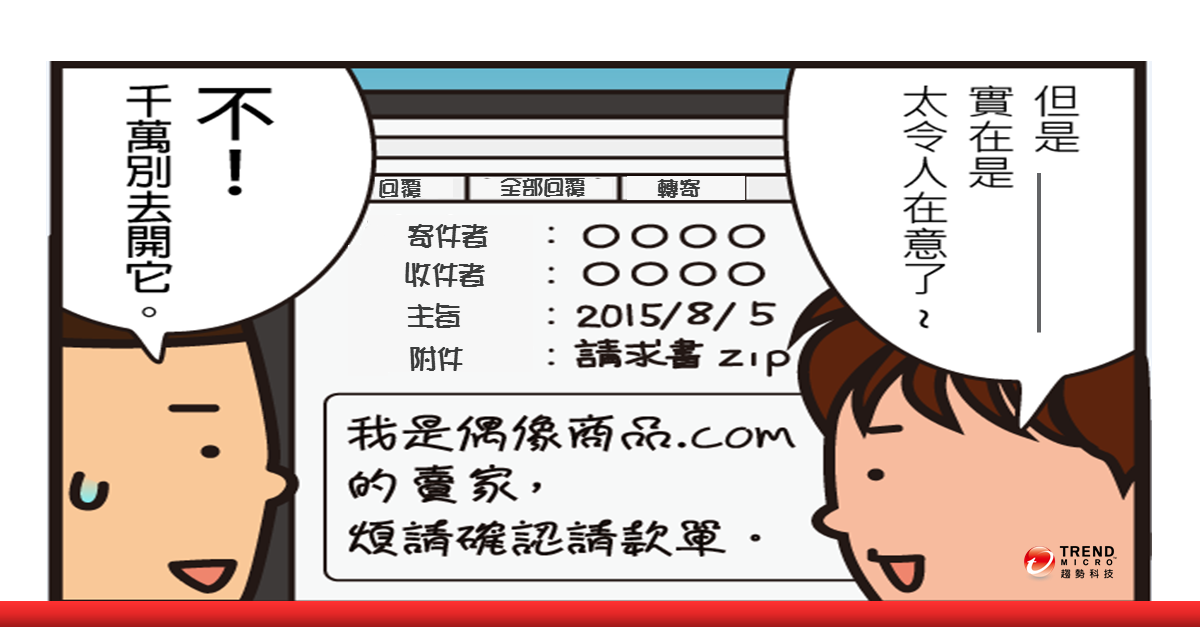

《小廣和小明的資安大小事 》清井弟不顧小廣提醒,蠢蠢欲動想打開附件的原因,居然是….

巨集病毒捲土重來,當心Word/Excel 附檔夾帶非法巨集

輕井君所收到的是打開附檔就會感染病毒的攻擊郵件。駭客鎖定特定的企業及組織作為目標,寄出的郵件夾帶了偽裝成公司會議紀錄、內部資料或請款單等的病毒檔案。讓企業員工在沒有防備的狀況下誤開啟了病毒郵件。這一類的手法已日新月異越來越高明。 繼續閱讀

輕井君所收到的是打開附檔就會感染病毒的攻擊郵件。駭客鎖定特定的企業及組織作為目標,寄出的郵件夾帶了偽裝成公司會議紀錄、內部資料或請款單等的病毒檔案。讓企業員工在沒有防備的狀況下誤開啟了病毒郵件。這一類的手法已日新月異越來越高明。 繼續閱讀

一起鎖定某跨國企業法務部門三名員工的「魚叉式網路釣魚(Spear Phishing)」郵件能逞嗎?

針對性攻擊要能成功,很重要的一點是歹徒必須根據受害者的防禦機制而調整及改進其攻擊方法,其中包含「魚叉式網路釣魚(Spear Phishing)」

魚叉式網路釣魚通常鎖定特定個人或某機構的特定員工及其社群媒體帳號 (如 Twitter、Facebook 和 LinkedIn),它們會精心製作出很有說服力的電子郵件內容,並且在電子郵件當中挾帶可造成感染的附件檔案和連結。一旦開啟檔案或連結,就會執行惡意程式或將使用者導向某個網站。接下來,駭客就能建立其祕密通訊網路,然後朝攻擊的下一階段邁進。

檢視「防範魚叉式網路釣魚:保護電子郵件如何能夠防止針對性攻擊」

2015年稍早,醫療保險公司 Anthem Inc. 發出聲明表示自己發生了一起大規模的資料外洩,導致 8,000 萬名客戶受到影響。根據媒體報導,駭客經由一項精密的針對性攻擊/鎖定目標攻擊(Targeted attack ) 取得了進入 Anthem 公司 IT 系統的權限,進而竊取系統上儲存的個人資料。有些人對於企業資料外洩事件或許略知一二,但很少有人知道實際發生的經過以及網路犯罪集團所用的手法。

在所謂的「針對性攻擊/鎖定目標攻擊(Targeted attack ) 」當中,駭客必須擁有相當高的專業技能以及充裕的資源來進行這類長期的計謀。針對性攻擊要能成功,很重要的一點是歹徒必須根據受害者的防禦機制而調整及改進其攻擊方法。

駭客會利用各種最新時事、業務相關內容,以及攻擊目標可能有興趣的資訊來從事社交工程(social engineering )攻擊。此外,後門程式、零時差或軟體漏洞攻擊、水坑式攻擊、魚叉式網路釣魚等等,也是歹徒經常用來竊取資訊的技巧。

雖然一般的網路釣魚(Phishing)和魚叉式網路釣魚所使用的技巧類似,但兩者之間還是有所差別。網路釣魚基本上是一種針對大量目標的亂槍打鳥式攻擊,但魚叉式網路釣魚則是專門針對特定目標。兩者的差異在於,一般的網路釣魚(Phishing)相對單純,歹徒一旦偷到受害人的資料 (如網路銀行登入資訊),就算達到目的。但對於魚叉式網路釣魚來說,取得登入資訊或個人資訊通常只是攻擊的開端,這是歹徒進入目標網路的手段,只能算是的跳板而已針對性攻擊/鎖定目標攻擊(Targeted attack ) 。

何謂魚叉式網路釣魚攻擊?

前面提到,魚叉式網路釣魚是專門針對特定對象的網路釣魚(Phishing),其對象通常是某個機構,其最終目標是取得機密資訊,其技巧則包括:假冒他人名義、使用迷人的誘餌、避開安全機制 (如電子郵件過濾及防毒) 等等。預算和一般網路釣魚(Phishing)的都會誘騙目標對象開啟郵件中的附件檔案或點選郵件中的連結。 繼續閱讀

趨勢科技最近新發現了一起由資金雄厚的駭客組織所發動的網路間諜攻擊行動,主要鎖定亞洲一些重要產業當中與政府有密切關係的民間企業,包括:民營化政府機構及政府承包商,此外還有消費性電子、電腦、醫療、金融等產業。

該組織從 2010 年起活躍至今,我們根據其某個後門程式中的 mutex 名稱將這起行動命名為「Shrouded Crossbow」(暗弩) 行動。我們的研究指出,該組織財力雄厚,足以買下某個熱門惡意程式工具的原始程式碼,並擁有充足的人力根據這份程式碼開發出自己的改良版本。

BIFROSE、KIVARS 和 XBOW

BIFROSE (亦稱為 Bifrost) 惡意程式過去在地下市場上的售價高達 10,000 美元。我們曾在一起針對政府機構的攻擊和「Here You Have Mail」(您有來信) 垃圾郵件行動當中看過這個惡意程式。儘管 BIFROSE 的網路封包和行為已經廣為業界所知,但該團體仍有辦法在其攻擊行動當中充分運用這個惡意程式。

以下這段程式碼顯示 BIFROSE 回報 (phone home) 給幕後操縱 (C&C) 伺服器的受害者資料。

圖 1:BIFROSE 的回報訊息。

從 2010 年起,這項攻擊行動開始使用另一個後門程式:KIVARS。雖然此程式在載入器和後門工具兩部分的設計與 PLUGX 類似,但從其回報訊息內容看來,似乎與 BIFROSE 的關係更為密切。

圖 2:KIVARS 的回報訊息。

儘管 KIVARS 在功能上沒有 BIFROSE 來得豐富,但對該組織來說仍不失為一個好用的後門工具。事實上,為了因應 64 位元系統的日益普及,KIVARS 在 2013 年更推出了 64 位元的升級版本。

我們認為該組織應該是買下了 BIFROSE 的原始程式碼並加以改良,然後再設計出一套新的安裝流程,以及一個新的程式產生器來產生成對的載入器和後門工具,並且將後門功能加以精簡,結果就成了目前的 KIVARS。這意味著,要不是有人在背後資助這項攻擊行動,就是這個組織本身就擁有足夠的財力和人力可將現有的後門程式加以改良。

有趣的是,KIVARS 某些程式資料庫 (PDB) 檔案的路徑採用的是「BR」+{年份} 的命名方式,這一點似乎與 KIVARS 的名稱不符。我們認為「BR」兩個字母很可能是代表 Bifrose RAT。

圖 3:KIVARS 某些程式資料庫 (PDB) 檔案的路徑。

除此之外,這項攻擊行動還使用了另一個自行開發的後門程式,叫做「XBOW」。XBOW 的發展最遠可追溯至 2010 年中期,其設計靈感應該是來自 BIFROSE 和 KIVARS。

從下圖的 XBOW 組合語言程式碼當中我們可以找到「Recent」、「Desktop」和「Program」等資料夾名稱,這些同樣也出現在 BIFROSE 和 KIVARS 的回報訊息當中。 繼續閱讀

趨勢科技 稍早曾發表了一篇名為「揭開五個資料外洩的迷思」的研究報告,深入探討資料外洩背後的發生原因。該報告的目的是希望針對資料外洩做一次深入的剖析,讓企業機構更了解這項問題的本質以及如何加以防範。

報告刊出之後,獲得了大量的迴響,而且不只一位讀者問:「為何有這麼多資料外洩是因為裝置或物品遺失/失竊造成?」這是一個非常關鍵的問題,根據我們的觀察,物品遺失/失竊所造成的資料外洩 (不論電子檔或書面資料) 大約占了所有案例的一半以上。

圖 1:資料外洩事件的發生原因。

因為物品遺失/失竊而導致資料外洩情況有很多種,例如:裝置 (桌上型電腦、筆記型電腦、平板、智慧型手機) 或儲存媒體 (行動硬碟、USB 隨身碟、光碟) 隨意亂放、員工不小心遺失、或者被歹徒偷走。由於企業不可能將這些物品牢牢銬在員工身上,因此這類事件很難避免。

不過,沒有任何特定產業是這類遺失/失竊案件的最大受害者,該報告觀察到的所有產業都存在著這項問題。這些事件絕大多數都可歸諸於人為疏失或是因為歹徒太容易得逞:歹徒在街上看到有機可乘就會隨手帶走您的筆電,他才不管上面有什麼資料。就連一些沒有什麼轉手價值的物品 (例如行動硬碟和隨身碟),同樣也會成為一些輕罪竊盜案的目標。至於企業機構高階主管的裝置,則可能會成為特殊竊賊的鎖定對象,但這類攻擊的數量遠不及一般日常發生的遺失和竊盜案件。

物品遺失/失竊占了資料外洩問題相當大的比例。或許,經由網路的資料外洩可能更為嚴重,也更容易成為媒體焦點,但物品遺失或失竊卻更常發生。那麼,企業該如何解決這項問題?

盡量「減少」物品遺失/失竊的機率不失為一種辦法。除了提醒員工小心照顧自己的裝置之外,也可以借助科技的力量。無線標籤技術 (例如藍牙或 NFC) 可協助使用者注意自己隨身攜帶的物品。這類標籤一旦離開主裝置一定距離以上,就會發出警報,而主裝置通常是一台智慧型手機再搭配一個監控標籤所在距離的應用程式。 繼續閱讀

今日似乎已經開始走到一個人們對資料外洩事件逐漸麻木的時代。因為,新聞上三不五時就會有企業出面表示自己遭到駭客入侵,接著就是說明受害的影響範圍以及他們正在如何善後。其實,資料外洩是一項社會大眾應該仔細關心的問題。因為資料外洩很可能造成數百萬筆個人記錄和敏感資料外流,而且受影響的不光只有遭到入侵的企業而已,甚至包括每一個資料遭到外洩的人。

何謂資料外洩事件?

所謂資料外洩事件,是指駭客入侵某個資料來源並且偷走敏感資料的事件。竊取的方式包括直接進入企業內部然後偷走電腦或網路上的檔案,或者從遠端突破企業的網路安全防禦並進入其網路內部竊取資料。企業遭駭客攻擊的情況多半為後者,一般來說,資料外洩事件的攻擊過程如下:

遭竊的通常是何種資料?

駭客的動機直接決定了他們的攻擊目標,因為不同機構可竊取到的資料不同。以下是一些經常遭到攻擊的目標類型,以及五個知名的相關案例。