保護企業環境同時又要維持業務運作是個棘手的平衡。IT管理員面臨著看似不可能的任務,在支援日常營運和維持關鍵服務正常運行的同時又要保護好網路。當安全廠商發布新的修補程式時,在將其部署到實際系統前需要先進行測試。因此,安裝修補程式經常會落在第二順位,因為通常需要重新啟動重要的系統和伺服器,這會拖累整體生產力並造成業務中斷。當然,不願快速地進行修補也令企業出現遭受攻擊的空窗期。

本篇文章是討論勒索病毒危害一般使用者和組織所使用技術之四部曲的最後一部。這些技術顯示出要解決此類威脅所造成風險的最佳作法是在企業網路的不同面向提供多層次的防護:從閘道到端點,再到網路和伺服器。

到這裡參考我們之前的文章:

伺服器上的勒索病毒解決方案

趨勢科技的年中安全綜合報告指出,有超過一半被勒索病毒 Ransomware (勒索軟體/綁架病毒)加密的檔案類型與企業有直接相關 – 資料庫檔案、SQL檔案和伺服器上的網頁都是常被針對的檔案類型。這些都位在伺服器上;對企業而言,伺服器上的勒索病毒是需要處理的確實威脅。我們將探討勒索病毒如何演變成會影響伺服器,及目前有哪些解決方案可以處理此一特定問題。

勒索病毒會搜尋可用的網路分享

除了遭受直接攻擊外,伺服器也常因為同網路內感染勒索病毒的端點而間接地受到影響。檔案分享是常見的原因之一;勒索病毒現在經常都會搜尋可用的網路分享。根據勒索病毒的行為,這可能最終會更直接地影響到伺服器。

伺服器可能經由漏洞而遭受勒索病毒攻擊

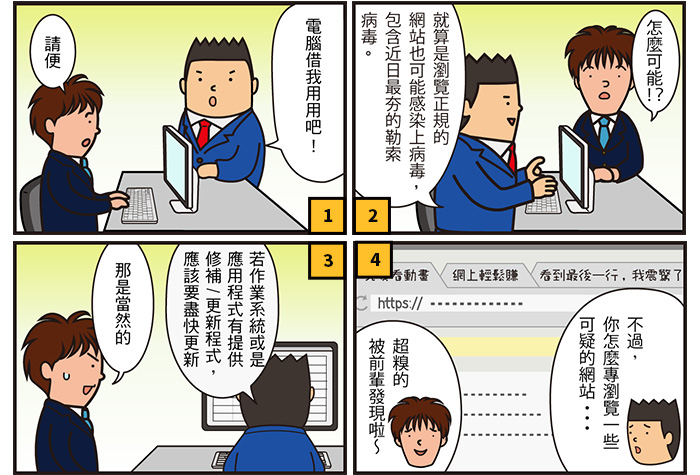

除了檔案分享外,伺服器也有遭受直接攻擊的危險。勒索病毒常見的攻擊媒介(如網路釣魚和惡意廣告)並不是用於伺服器。但相對地,伺服器可能經由漏洞而遭受直接攻擊。

攻擊醫院的SAMSAM勒索病毒就是個很好的例子,說明了伺服器也會成為勒索病毒的目標。在這些攻擊中,JBoss(Java網頁應用程式伺服器)漏洞被用來連上組織內的伺服器。將 Webshell 加到這些伺服器上,讓攻擊者能夠遠端控制這些系統。

從那時起,伺服器本身的檔案也成為被加密的目標;而攻擊者也可能試著在中毒網路內進行橫向移動,尋求其他有利可圖的勒索病毒目標。而結果是一樣的:檔案被加密,成為攻擊者勒贖的籌碼。

攻擊伺服器比一般攻擊個別系統的勒索病毒威脅需要花費更多的時間和精力,但獲得的黑心收益也比較高。比方說,當好萊塢長老教會醫療中心(位於加州洛杉磯)在2016年2月遭遇勒索病毒攻擊時,醫院最終支付了40比特幣(Bitcoin)的贖金。當時約等於17,000美元。 繼續閱讀