有些IT主管認為自己正在跟網路犯罪份子打一場艱難的戰爭。最近一份針對英國IT專家的調查顯示,許多受訪者對於自己在資料量不斷增加時對抗攻擊缺乏信心,需要擁有額外的監控能力。

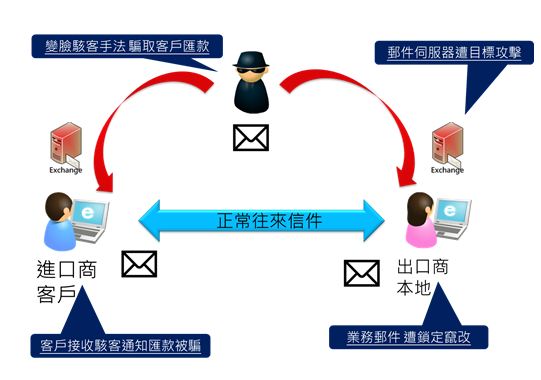

這樣子的想法並不只出現在英國。世界各地的私人和公家單位都一直在努力應付網路活動劇增的狀況,其中一些和複雜性攻擊有關。最近的假期季節出現幾起值得注意的攻擊活動,像是Target零售商的資料外洩,行動應用程式Snapchat數百萬使用者名稱和電話號碼被駭,以及針對Skype的攻擊。

對於防備網路攻擊的疑慮甚至已經悄悄地進入國家安全討論。警惕著對關鍵基礎設施的威脅,英國和日本已經採取行動來解決IT系統弱點。部分美國國防部官員甚至將網路戰視為最危險的國家安全。

此一不斷高漲的IT風險意識不需要變成了恐慌,但是組織必須建立新的安全策略,不只是來自IT管理者,還要包括其他部門人員的加入,因為網路攻擊可能會中斷整間企業運作。從技術角度來看,整合網路監控解決方案和資料中心可能是直線化IT基礎設施來面對新威脅環境的關鍵一步。

RedSeal調查顯示英國對於防備能力的廣泛擔憂

RedSeal對350位英國IT專家的調查顯示他們對網路安全的疑慮。不到一半的受訪者認為自己可以如實地告訴公司高層,公司的運作可以在面對攻擊時保持安全,超過36%的人表示自己不能這樣說。

不過對這些主管來說,真正要面對的現實問題是採購流程和人員方面,而不是網路罪犯能力的突然增加。有近三分之一受訪者證實,他們忽略嚴重的漏洞是因為缺乏時間或合適的安全解決方案,有28 %的人希望可以有更好的工具來處理網路資料過多的問題。

「網路犯罪社群知道企業已經無法處理過多的資料,而且沒有足夠的資源或工具來保護他們寶貴的資產,所以他們可以利用這些弱點,」RedSeal執行長 – Parveen Jain說道。「我們建議利用自動化解決方案,讓你可以利用可執行的情報來全神貫注在重要而脆弱的資料上。這樣一來,IT部門就能夠對全盤網路安全架構有可見性,使他們能夠捍衛自己的系統,對抗複雜性網路攻擊。」

溝通是另一常見的絆腳石,有60%的人反應說,在討論組織安全時,高層和IT部門的瞭解不同。同樣地,多數受訪者對於利用關鍵績效指標來展示進度有困難。

在攻擊偵測和回應前線要做的事

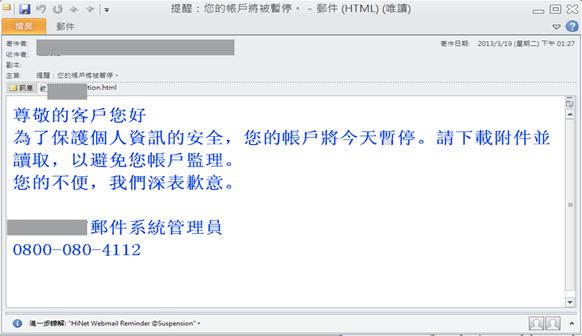

RedSeal對於企業要使用自動化解決方案的建議是第一步,特別是鑑於IT部門有監測和回應網路活動的問題。有百分之四十五的受訪者斷言,他們甚至不知道自己是否被駭客攻擊過,因為他們的系統內充斥著過多的資料,以致於不可能精確定位攻擊。

面對威脅真正問題並不完全是技術方面,有許多是跟組織如何去架構回應網路攻擊。說到財富雜誌,作者Peter Singer認為,公司的高階主管應該要更多地了解IT風險,尤其是因為70%的企業高階主管必須為公司做出關於網路安全的決定。 繼續閱讀