自從執法單位在2013年將Slik Road地下市場關閉之後,深網(Deep Web)的深度與廣度就越來越引人興趣了。這一塊網路有很大程度從大眾眼前消失,這是駭客可以交流、分享惡意程式碼和攻擊手法的地方,並且可以在這裡將網路攻擊中竊來的資料拿來換錢。

自從執法單位在2013年將Slik Road地下市場關閉之後,深網(Deep Web)的深度與廣度就越來越引人興趣了。這一塊網路有很大程度從大眾眼前消失,這是駭客可以交流、分享惡意程式碼和攻擊手法的地方,並且可以在這裡將網路攻擊中竊來的資料拿來換錢。

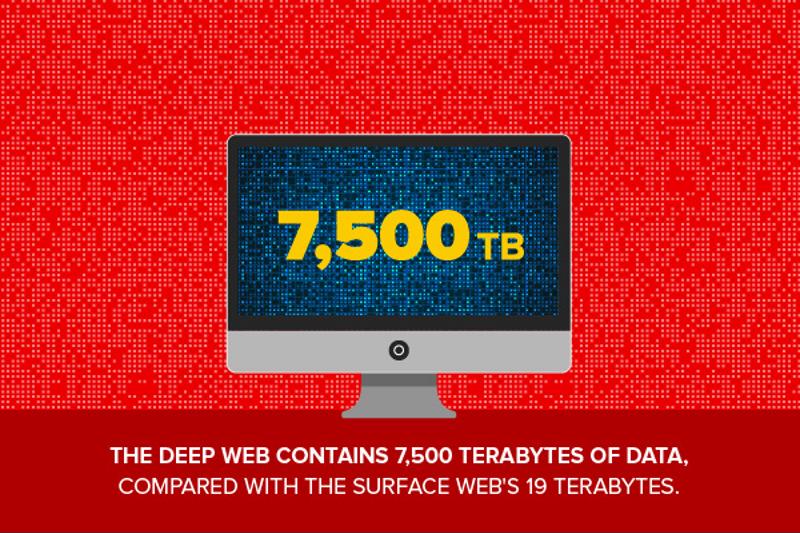

根據所收集的資訊,深網(Deep Web)內含藏著驚人的資料量 – 7,500TB,與表層網路的19TB比起來是令人難以置信。因為這些年急劇增加的網路犯罪活動,網際網路的這塊陰暗部分包含了比表層網路還多達550倍以上的公開資料量。趨勢科技經過兩年對深網(Deep Web)的分析,發現了576,000筆不重復網址,收集超過3,800萬筆單獨事件的詳細資料。

雖然深網(Deep Web)稱為駭客活動的天堂,但這並非是它唯一的目的。透過研究深網(Deep Web)、它的使用者類型、所分享的流程和資料,讓企業可以對整體威脅環境有更好的認識 – 而且可以更加充分準備好對抗新出現的安全漏洞和攻擊。

從基礎開始:什麼是深網(Deep Web)?

在我們要進一步探討網路的這一塊可以教給我們什麼前,先了解深網(Deep Web)到底是什麼非常重要。多數人是在Ross Ulbricht被捕後才知道了深網(Deep Web),它在Silk Road地下社群所用的名字是Dread Pirate Roberts。趨勢科技指出Ulbricht打造了價值數十億美元的數位市場,裡面充斥著洗錢和非法毒品。因為這些活動,Ulbricht被控販毒和電腦駭客等犯罪行為,被判了兩個無期徒刑。

這個吸引人的故事造成許多人對深網(Deep Web)的深切關注,許多個人和企業都盡可能地從網路這一塊無法用傳統方法存取的地方學習。如同趨勢科技在“水面之下:探索深網(Deep Web)”所指出,深網(Deep Web)或有時也被稱為暗網(Dark Web),一開始的建立目的是提供使用者免於審查,可以自由發言的安全空間,它最終成為網路犯罪的避難所。

“深網(Deep Web)擁有超過20萬個網站,5,500億筆文件。”

槍支、僱用契約駭客甚至殺手….深網 (Deep Web) 內還有什麼? 繼續閱讀

在今日的世界,資安團隊隨時會面臨各種資安事件,隨時會收到各種來源的威脅訊息,因此,不可能每次的威脅都等同看待,必須要能分辨輕重緩急。那麼,該從何著手?當然,只要有威脅出現,資安人員就必須處理,但每次的威脅卻不盡相同,我們該如何判斷哪些有急迫性、哪些沒有呢?

在今日的世界,資安團隊隨時會面臨各種資安事件,隨時會收到各種來源的威脅訊息,因此,不可能每次的威脅都等同看待,必須要能分辨輕重緩急。那麼,該從何著手?當然,只要有威脅出現,資安人員就必須處理,但每次的威脅卻不盡相同,我們該如何判斷哪些有急迫性、哪些沒有呢?