Kinsing附帶了數個shell腳本。這些shell腳本負責下載和安裝、移除或反安裝各種資源密集型服務和程序。這篇文章會重點介紹rootkit組件的作用。

我們上一次討論Kinsing惡意軟體是在2020年4月,當時我們分析其基於Golang的Linux程式會針對設定不當的Docker Daemon API端口植入虛擬貨幣挖礦程式。

隨著Shell腳本以及Linux惡意後門和程式的不斷發展,Kinsing作者會持續跟上腳步也不足為奇了。在本文中,我們會討論惡意軟體變種當前的功能,包括加入更難被受感染機器偵測到的功能。與Trident惡意軟體使用rootkit來隱藏虛擬貨幣挖礦程式的作法類似,Kinsing也整合了會預載程式庫的使用者模式rootkit。

惡意軟體本身附帶了數個shell腳本。這些shell腳本負責下載和安裝Kinsing後門程式,挖礦程式和rootkit,以及移除或反安裝各種資源密集型服務和程序。這些腳本與前面文章裡討論的腳本類似。這篇文章會重點介紹rootkit組件。

技術分析

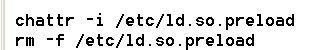

部署shell腳本的第一步是移除/etc/ld.so.preload(如果存在)。

這/etc/ld.so.preload檔案會在開機時將共享物件或程式庫路徑列表載入每個使用者模式程序,早於任何其他的共享程式庫 – 包括C執行時期程式庫(libc.so)。各Linux發行版本預設不會存在該檔案。因此,必須特意去建立。

繼續閱讀