前陣子購物節很多人收到 貨到通知簡訊,不疑有它的點入連結,在你掉以輕心之際,藉機騙取個資及金錢。

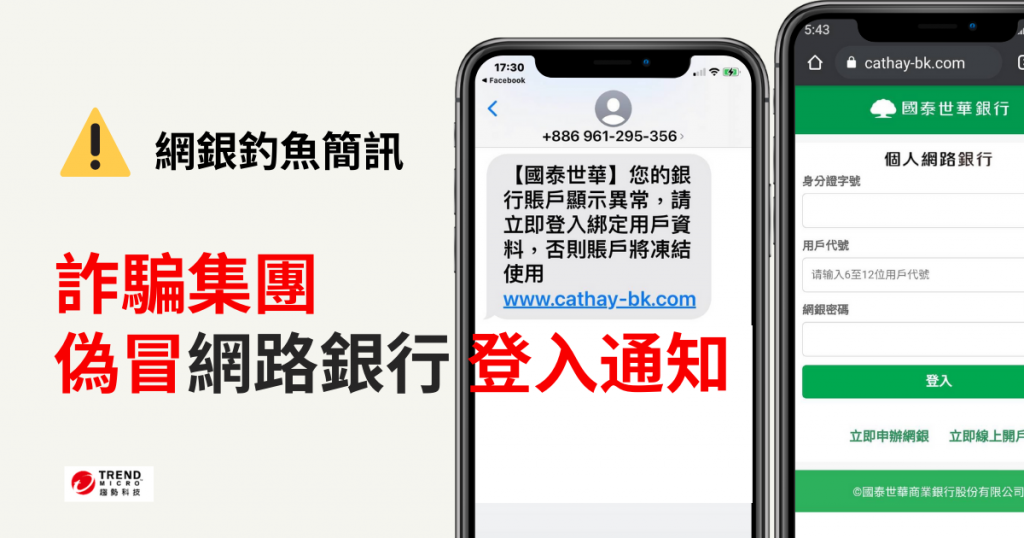

最近最新的簡訊詐騙,是1月 29日(週五)詐騙集團假冒國泰世華,通知「您網銀帳戶異常,即將凍結」,三天內就有 21 人遭騙,損失 300 多萬。幾日過後,2月5日(五)又化身為台新銀行再騙一次,其中有單一受害者一晚上被轉走 40 萬。2月9日春節連假再度出現冒充富邦人壽與中國信託的釣魚簡訊。這波網銀詐騙的共通點是:都在周五或是長假之前銀行營運空窗期犯案。

簡訊詐騙愈來愈盛行,還有偏愛假冒宅配公司,超過 30 萬用戶受害的 Android 惡意程式家族:XLoader 和 FakeSpy,其中XLoader 偷打電話 、看簡訊 、暗中錄音,還會竊取銀行帳密!

正式進入文章前,先考驗大家的眼力

◾國泰世華正版與山寨網址關鍵字比一比,先猜哪一個是正版?

☐ cathaybk

☐ cathay-bk

◾台新銀行正版與山寨網址關鍵字比一比:

☐ taishinbank

☐ taishinz

( 跟官方網址簡直是雙胞胎。😥)

◾ 解答:

國泰世華

✅ cathaybk

❌ cathay-bk

台新銀行

✅taishinbank

❌ taishinz

這波大量的網銀釣魚簡訊,除了利用網址相似度極高的網銀釣魚網站,騙取受害者帳號與密碼外,還會抓緊時間騙取用戶輸入由銀行發出、綁定信任裝置所需的一次性密碼(one-time password,OTP)簡訊,藉此進行非約定轉帳。

根據臺灣金融資安資訊分享與分析中心(F-ISAC)公布的資訊,至少發現6個假冒國泰世華的釣魚網站、17個假冒台新銀行的釣魚網站、11個假冒中國信託銀行的釣魚網站。

受害人:一個晚上網銀帳戶被盜領一空

繼國泰世華銀行後,詐騙集團化身為台新銀行,再度進行詐騙,台新銀行被害人帳戶遭盜用報案有7件,財產損失達55萬2000元,諮詢與檢舉共計10件,刑事局研判,詐騙集團故意利用金融機構週五下班後到隔週一恢復營業的空窗期,讓被害人無法立即向銀行查證。

以下為兩則假冒台新銀行詐騙內文(可能隨時出現其他版本):

詐騙訊息1:

【台新銀行】您的網路銀行更新失敗,請立即輸入您的驗證碼以更新資料,超時請重新輸入 www[.]taishinz[.]com

詐騙訊息2.

【台新銀行】您好,由於網路銀行版本更新,請於2月6日前登入進行驗證否則將停用您的使用權限,超時請至臨櫃辦理www[.]taishinz[.]com

有受害人在 FB 公開自己被害的經過:「大家小心不要一時疏忽 我被騙了凌晨才發現帳戶被盜領一空,很無奈希望不要有人受騙了」「台新網銀綁兩個帳號錢全部被領完,一個晚上轉這麼多錢很恐怖,將近40萬。」

提醒您:台新銀行的正確網址為:

https://www.taishinbank.com.tw/

簡訊認證碼落入歹徒手中

在這篇追蹤報導中 ,發現詐騙集團在網路釣魚網頁,要求輸入簡訊認證碼確認身分。歹徒在作案的手機輸入後,就可執行非約定轉帳,順利轉走 40萬。

圖片為模擬當事人收到的一次性簡訊密碼

圖片為模擬當事人收到的一次性簡訊密碼

10分鐘內未輸入立即失效的OTP認證模式(透過簡訊或電郵傳送的一次性密碼),卻因受害者一時心慌,一步一步掉入陷阱,讓社交工程(social engineering )手法得逞。

出貨通知簡訊暗藏玄機

繼續閱讀