根據趨勢科技數位生活調查中心調查媽媽最愛說的一句話票選,家有青少年的媽媽最愛的說的一句話排行如下:

1.都已經幾點了,還不睡?

2.功課做完了嗎?

3.什麼時候回家?

4.你要去哪裡?

5.再不把電腦關掉,我就…

6.吃飯不要玩手機

7.這個怎麼用?(臉書/ LINE/電腦/手機等高科技產品或軟體)

8.不要玩線上遊戲了,幫忙洗碗(做家事)

9.加我為臉書朋友

10.功課退步,就沒收手機

今年四月初,Adobe Flash Player 出現了一個 零時差漏洞 (CVE-2016-1019)。此漏洞很快就被收錄到 Magnitude 漏洞攻擊套件 當中,Adobe 被迫緊急釋出修補程式。駭客利用此漏洞並搭配「Drive by download」路過式下載(隱藏式下載、偷渡式下載、強迫下載. 網頁掛馬)技巧來散布 Locky勒索病毒(勒索軟體/綁架病毒)。

不過,使用者所面臨的威脅還不只這樣。最近,趨勢科技發現這項攻擊又增加了一個新的技巧。除了利用 Flash 漏洞之外,駭客更利用一個 舊的 Windows 權限升級漏洞 (CVE-2015-1701) 來躲避資安軟體的沙盒模擬分析技術。

隱匿的惡意行為

趨勢科技不僅分析了擷取到的網路流量,也分析了一個相關的檔案下載程式 (也就是 TROJ_LOCKY.DLDRA)。從網路流量可發現此威脅利用的是 CVE-2016-1019 漏洞。至於檔案下載程式,則是利用了一個罕見的 Windows 核心漏洞。檔案下載程式可藉此連上其幕後操縱 (C&C) 伺服器 (IP:202.102.110.204:80),並且下載Locky勒索軟體到系統上。這項技巧利用了多項核心層級的系統機制,包括:工作項目、系統執行緒以及非同步程序呼叫 (APC)。由於這些機制在使用時都不需要透過任何檔案,因此惡意程式可以在不被偵測的狀況下植入系統中。

檔案下載程式會將其惡意程式碼植入 Windows 用來執行各種服務的 svchost.exe 系統執行程序當中。此外,它還會檢查 Windows 的版本及 win32k.sys 檔案的日期來確認系統是否含有漏洞,藉此降低被偵測的風險。

這項漏洞可用於躲避偵測,尤其是能躲避沙盒模擬分析技術。此外,以這項核心漏洞為基礎的隱藏技巧,也讓分析和沙盒模擬技巧更難偵測這項威脅。我們在分析惡意程式檔案時發現它在遇到新版的 Windows 作業系統時可能會改用其他漏洞。 繼續閱讀

趨勢科技推出網路遊戲趣味中學習避開各種網路陷阱

【2016 年 5 月 5 日台北訊】如果隱藏的網路威脅化為現實會是什麼樣子?全球資安軟體及解決方案領導廠商趨勢科技 (東京證券交易所股票代碼:4704) 除了在資料安全防護提供企業與個人最佳解決方案之外,更致力於推廣網路安全意識,不僅透過「趨勢科技兒童網路安全計畫」積極分享網路安全知識,也推出活潑逗趣的網路遊戲《跳跳有保庇》,把網安詐騙、網路病毒等抽象的網路威脅變成生動的遊戲角色,打入家長及孩童世界,讓親子一同在趣味中認識各種常見的網路威脅,了解虛擬世界的潛伏危機,進而成為新一代優質網路公民。

趨勢科技指出,許多人認知的網路安全就是網路病毒,然而網路安全涵蓋議題非常廣,舉凡網路詐騙、網路成癮、網路霸凌等都是普遍卻容易忽略的課題。值得家長重視的是,新世代青少年習慣將隱私個資放上網路,稍不注意就會讓有心人利用,輕則損失錢財,重則危及人身安全。而聲光效果十足的網路世界容易讓人上癮,許多人會在網路扮演另一個虛擬人生,不可自拔地沉迷其中;日漸氾濫的網路霸凌更是讓所有家長擔憂的議題,心智尚未成熟的學童因置身鍵盤後面,忽略在網路世界中對自己言詞應負起的責任。

趨勢科技透過遊戲形式,以容易上手的操作玩法、可愛的人物畫面,讓《跳跳有保庇》成為老少咸宜的網路遊戲。家長與孩童邊玩遊戲邊認識網路安全,網路威脅須避開,安全防護不可少,藉此加深並提醒正視「兒童網路安全」議題。「趨勢科技兒童網路安全計畫」致力推廣民眾成為負責的網路好公民,透過積極宣導網路安全知識,同時創新研發先進資安技術,期盼為家庭打造更安全快樂的數位生活。

一起來挑戰:跳跳有保庇─動動手指來避駭,網安大使揪是你

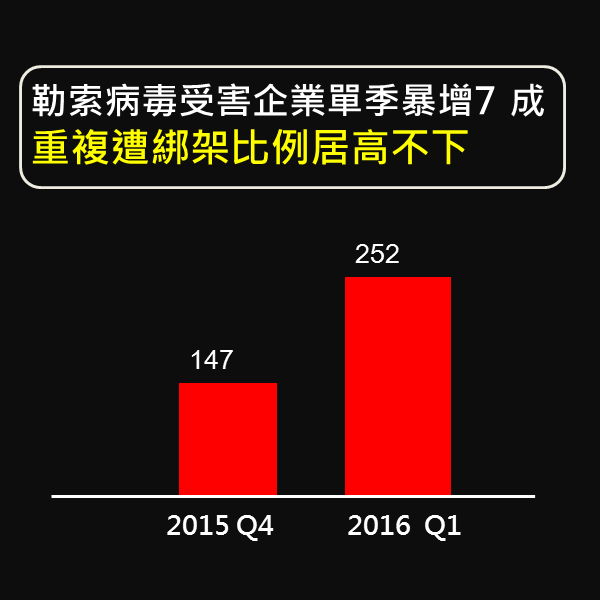

根據趨勢科技接獲的案例回報顯示,今年第一季感染勒索軟體 Ransomware的受害企業當中,近三成是重複感染,這透漏著什麼訊息? 會刪除備份,逼迫就範的SAMSAM加密勒索軟體告訴我們答案,跟其他的加密勒索軟體 Ransomware不同的是, SAMSAM並非利用惡意網址或垃圾郵件,而是利用未經修補伺服器的安全漏洞。

當攻擊者利用漏洞來滲透目標系統和網路,或是利用漏洞攻擊來散播安全威脅,就是修補程式管理發揮其關鍵作用的時候。去年2016年3月,SAMSAM攻擊了肯塔基州醫院,加密了所有檔案,也包括網路上的檔案。SAMSAM還從醫療產業轉移目標到教育機構。在最近一次的攻擊中,有大量伺服器和系統因為JBoss伺服器漏洞而面臨SAMSAM和其他惡意軟體攻擊。JBoss是使用JAVA的開放原始碼應用程式伺服器。使用「Destiny」軟體的系統或伺服器也蒙受其害。根據CISCO的報告,全世界幼稚園到高中的教育單位都很常使用這套軟體。Follett已經發布一個修補程式來保護Destiny軟體的使用者。

根據報導,JexBoss漏洞工具被用來安裝Webshell,這是能夠遠端管理系統的腳本程式。一旦遭駭,這些伺服器會感染後門程式、Webshell和SAMSAM。這個加密勒索軟體會透過未經修補的伺服器散布,並且將被加密的檔案加上.encryptedRSA副檔名。

進行修補所面對的挑戰

雖然的SAMSAM加密勒索軟體並非第一個利用漏洞滲透網路的威脅,但它的出現讓企業和大型機構面對另一層面的安全風險。關鍵資訊或機密資料可能會被加密和丟失,迫使企業支付鉅額贖金以換回重要資料。然而,我們高度建議不要支付贖金,因為這並無法保證企業可以取回其檔案。 繼續閱讀

據報導,美國密西根州的 Lansing Board of Water & Light (BWL) 水電公司內部企業網路遭到了某項勒索病毒 Ransomware (勒索軟體/綁架病毒)攻擊。根據報導,此攻擊導致該公司員工無法使用電腦,但所幸只有 BWL 的企業資訊系統受到影響,水電輸送系統並未受到影響。

[延伸閱讀:2016勒索病毒白皮書]

根據調查,這項攻擊是因為某員工開啟了一封含有惡意附件檔案的電子郵件所致。勒索病毒因而從該電腦散布到整個企業網路,將網路上其他電腦的檔案加密。為了避免災情擴大,BWL 緊急關閉了內部系統,包括會計、電子郵件以及客戶服務與詢問電話通訊系統都因而關閉。 繼續閱讀