埃及的阿拉伯文地下市場 hack-int 所販賣的偽造身分文件要價 18 美元。這股個人身分文件的大量需求,主要源自該區的政治緊張情勢。例如,為了逃離戰亂區域,有人需要這類假身分來潛逃至其他國家當難民。另一方面,網路犯罪集團也可能購買偽造文件來從事保險詐騙,或者冒充某國居民。其可能引發的嚴重問題是,危險人物可以利用這類偽造文件來假冒難民潛逃至其他國家。

虛擬私人網路 (Virtual Private Networks ,VPN) 是該區網路犯罪活動的主要支柱,由於不易被追查因此大行其道。此區販售的 VPN 皆宣稱保證安全、絕不留下記錄且經過多次轉跳。網路犯罪集團經常使用這些伺服器來架設殭屍網路,或者當成進一步攻擊的跳板。

趨勢科技發表中東及北非區域的地下市場研究白皮書「數位露天市集」

該區惡意程式和駭客工具價格為 19 美元,相較之下北美只需 4 美元

【2017年10月16日台北訊】 全球網路資安解決方案領導廠商趨勢科技 (東京證券交易所股票代碼:4704) 日前在 GITEX 2017 大展上發表一篇詳細的研究白皮書「數位露天市集:中東與北非地下市場初探」(Digital Souks: A Glimpse into the Middle Eastern and North African Underground),詳細說明該區地下市場犯罪活動的現況。該區惡意程式與駭客工具的價格整體而言稍高於其他區域。例如:在北美地下市場,一個鍵盤側錄程式大約需 1 至 4 美元,但在這區域卻可能高達 19 美元。然而,其成員之間因互利而彼此分享內容的意願,卻也彌補了價格上的劣勢。

中東與北非地下市場可說是文化、意識形態和網路犯罪的大融合。趨勢科技發現,區域性市場通常會忠實反映當地社會的情況。在分享的精神之下,該區犯罪分子彼此之間似乎有著一種超越其不法行動的兄弟情誼與宗教認同。

趨勢科技地中海、中東與非洲地區副總裁 Ihab Moawad 表示:「該區仍是一個持續成長的市場,在規模和範圍方面無法與其他區域相提並論,但其產品和服務依然相當普遍且精密。我們已開始高度關注該區,並且透過威脅情報的蒐集和分析來協助該區提升其網路防禦能力。趨勢科技將持續監控該區地下市場況狀,主動提升資安生態系的整體力量,讓此區域及全球的執法機關更深入掌握其資安情勢。」

Moawad 補充表示:「除此之外,免費提供服務和贈送惡意程式的普遍現象,也頗令人玩味。雖然其他地下市場也會有互相支援的情況,但在意願和程度上,該區絕無僅有。」

由於意識形態是該市場發展的重要動力,駭客精神成了中東與北非地下市場獨一無二的服務特色。在其他地下市場,例如北美或俄羅斯,供給者大多只在意如何銷售其犯罪工具,此外,市場上的成員也不會共同策劃網路攻擊。

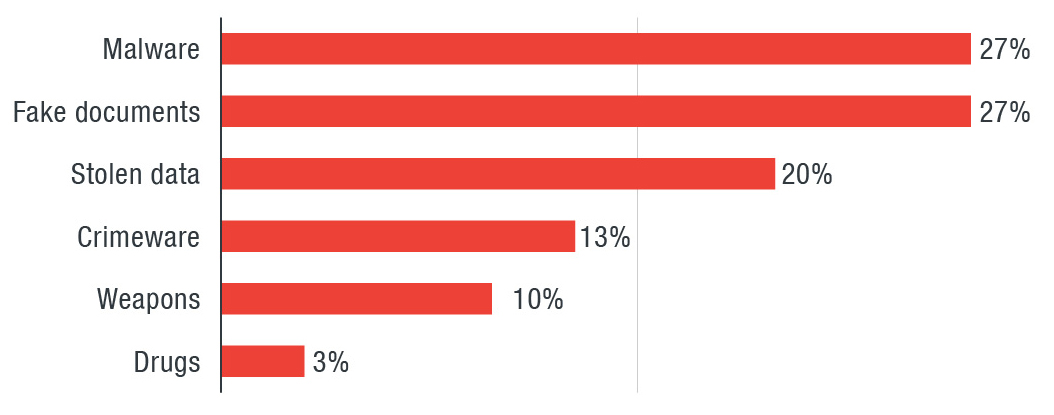

駭客激進攻擊、DDoS 攻擊、網站入侵詆毀行動,在該區是家常便飯。這些攻擊通常是由一群對西方國家充滿敵意的成員或當地政府所為。該區的產品類別大致分為:惡意程式 (27%)、偽造文件 (27%)、失竊資料 (20%)、犯罪工具 (13%)、武器 (10%) 以及毒品 (3%)。

犯罪工具包括各種加密程式、惡意程式與駭客工具地下市場價格

其中,犯罪工具包括各種加密程式、惡意程式與駭客工具。至於價格方面:蠕蟲為1 至 12 美元、鍵盤側錄程式為免費至 19 美元、已知勒索病毒為 30 至 50 美元、惡意程式產生工具為免費至 500 美元、Citadel (FUD) 為 150 美元、Ninja RAT (FUD) 為 100 美元、Havij 1.8 (已破解) 為免費。 繼續閱讀

行動裝置威脅不光只有資訊竊取程式和惡意程式而已,還有手機

行動裝置威脅不光只有資訊竊取程式和惡意程式而已,還有手機