關於修補更新的一課:SAMSAM加密勒索軟體給我們的啟示

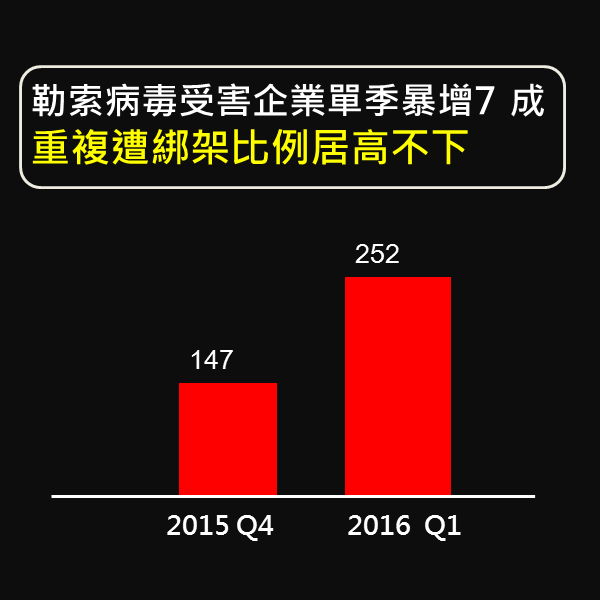

根據趨勢科技接獲的案例回報顯示,今年第一季感染勒索軟體 Ransomware的受害企業當中,近三成是重複感染,這透漏著什麼訊息? 會刪除備份,逼迫就範的SAMSAM加密勒索軟體告訴我們答案,跟其他的加密勒索軟體 Ransomware不同的是, SAMSAM並非利用惡意網址或垃圾郵件,而是利用未經修補伺服器的安全漏洞。

當攻擊者利用漏洞來滲透目標系統和網路,或是利用漏洞攻擊來散播安全威脅,就是修補程式管理發揮其關鍵作用的時候。去年2016年3月,SAMSAM攻擊了肯塔基州醫院,加密了所有檔案,也包括網路上的檔案。SAMSAM還從醫療產業轉移目標到教育機構。在最近一次的攻擊中,有大量伺服器和系統因為JBoss伺服器漏洞而面臨SAMSAM和其他惡意軟體攻擊。JBoss是使用JAVA的開放原始碼應用程式伺服器。使用「Destiny」軟體的系統或伺服器也蒙受其害。根據CISCO的報告,全世界幼稚園到高中的教育單位都很常使用這套軟體。Follett已經發布一個修補程式來保護Destiny軟體的使用者。

根據報導,JexBoss漏洞工具被用來安裝Webshell,這是能夠遠端管理系統的腳本程式。一旦遭駭,這些伺服器會感染後門程式、Webshell和SAMSAM。這個加密勒索軟體會透過未經修補的伺服器散布,並且將被加密的檔案加上.encryptedRSA副檔名。

進行修補所面對的挑戰

雖然的SAMSAM加密勒索軟體並非第一個利用漏洞滲透網路的威脅,但它的出現讓企業和大型機構面對另一層面的安全風險。關鍵資訊或機密資料可能會被加密和丟失,迫使企業支付鉅額贖金以換回重要資料。然而,我們高度建議不要支付贖金,因為這並無法保證企業可以取回其檔案。 繼續閱讀