歡迎來到資安新聞週報,本文分享上週資安新聞及事件。你將會看到新聞的簡短摘要及原文連結來閱讀更詳細的見解。

影響 95% Android手機嚴重漏洞,只要一通特製多媒體簡訊(MMS),就可造成手機全面癱瘓!

趨勢科技 發現最新Android系統漏洞,駭客可以利用藏有惡意程式的App 或是網頁,針對Android 行動裝置進行攻擊,一旦使用者安裝此App 或是瀏覽這些遭的網頁,將會開啟一個有害的 MKV 檔案,此檔案將會在裝置開機時自動執行啟動,造成手機無法接電話、收發簡訊或是螢幕全黑導致全面當機 !

Windows 10的新瀏覽器Microsoft Edge:有改進但也有新風險 顯著的加強 。然而,它也存在著舊版本所沒有的新潛在威脅來源。

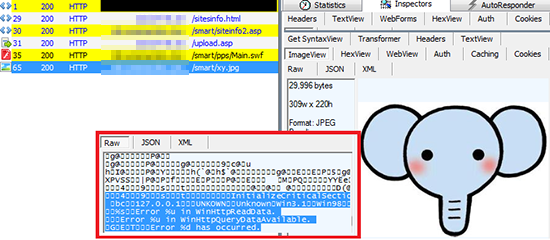

台灣和香港數家電視和政府網站遭Hacking Team Flash漏洞攻擊

最近出現一項駭客攻擊行動專門入侵台灣和香港的網站,並利用 Hacking Team 的 Flash 漏洞讓使用者系統最終感染了 PoisonIvy 和其他惡意程式。這項攻擊始於 7 月 9 日,就在 Hacking Team 公開宣布發生資料外洩幾天之後。

俄羅斯地下市場已擁有自動化基礎架構與精密的工具

我們的研究報告深入探討了一個基礎架構日益成熟的網路犯罪商品/服務販賣和交易地下生態體系。該報告也討論了該體系的激烈競爭、流程自動化、新攻擊管道以及社群地下活動。

網拍買露營用攜帶瓦斯,遇到詐騙改吃泡麵

一名住在台北市的張姓女子透過「露天拍賣」購買買2台可攜式瓦斯爐準備露營,匯了4600元給賣家,結果直到露營出發前還沒收到貨,才發現遇到詐騙集團,整個假期都只能吃泡麵。

一個會讓 Android 裝置沒有反應的漏洞

趨勢科技 在 Android 上發現了一個可能導致手機似乎無法動彈的漏洞 ─ 沒有聲音、無法打電話、畫面沒有反應。從 Android 4.3 (Jelly Bean) 到最新的 Android 5.1.1 (Lollipop) 皆含有這項漏洞。

政府開始回頭重新檢討頗具爭議的網路安全出口規範

美國網路安全產業和政府單位一直在針對當前的出口規範進行角力,研究人員認為這些規範將使得網際網路變得更不安全。目前美國政府已經表示願意重新檢討這項規範並試圖採納民間意見。

Ponemon 2015 年醫療產業安全報告 (Healthcare Security Report) 四項重要結論

高達 91% 的受訪者在過去兩年內至少曾經發生一次資料外洩。大多數的受訪者已發生過至少 11 次以上的資安事件。醫療產業 IT 團隊亦了解這樣的嚴重情況,但至今仍苦無降低資料外洩威脅的有效對策。

FBI 的網路安全計畫正面臨挑戰

政府監管機關已經發現多項阻礙 FBI 落實網路安全計畫的障礙,這項計畫的目標是要降低美國所遭受的威脅。

最新研究顯示高階主管的網路安全憂慮急速攀升

根據一項針對美國企業、執法機關、政府單位以及其他機構高階主管和資安專家的調查顯示,75% 的受訪者表示他們今年較 12 個月前更擔心網路安全威脅。

準備升級到 Windows 10 了嗎?我們準備好了。

根據 Microsoft 表示,最新版的 Windows 10 作業系統增加了許多全新的資訊閱讀、撰寫、儲存及分享方式。我們特別製作了一個網頁 (請看下文) 來提供您一些工具和技巧,協助您順利升級至 Windows 10,並透過我們相容於 Windows 10 的新版家用防護軟體趨勢科技PC-cillin 10 – 2016雲端版 來保護您的安全。

趨勢科技白帽菁英計畫專案之一: 海外資安賽事啟航 ! !

決戰時刻倒數1 天,一起為台灣隊集氣!!請每日密切注意《趨勢科技DEF CON 隨行小編拉斯維加斯連線報導》#資訊安全 #資安人才 #HITCON #DEFCON #白帽菁英養成計畫

Posted by 趨勢科技 Trend Micro on 2015年8月4日

原文參考出處:This Week in Security News

《 想了解更多關於網路安全的秘訣和建議,只要到趨勢科技粉絲網頁 或下面的按鈕按讚 》

《提醒》將滑鼠游標移動到粉絲頁右上方的「已說讚」欄位,勾選「搶先看」選項,最新貼文就會優先顯示在動態消息頂端,讓你不會錯過任何更新。

▼ 歡迎加入趨勢科技社群網站▼

【推薦】防毒軟體大評比: 惡意程式防禦力 PC- cillin 雲端版榮獲第一名 !

【推薦】PC-cillin 雲端版 榮獲世界著名防毒評鑑機構高度評比

趨勢科技PC-cillin雲端版 ,榮獲 AV-TEST 「最佳防護」獎,領先28 款家用資安產品防毒軟體 ,可跨平台同時支援安裝於Windows、Mac電腦及Android、iOS 智慧型手機與平板電腦,採用全球獨家趨勢科技「主動式雲端截毒技術」,以領先業界平均 50 倍的速度防禦惡意威脅!即刻免費下載

趨勢科技PC-cillin雲端版 全面支援 Windows 10

趨勢科技PC-cillin雲端版 全面支援 Windows 10