最近Microsoft Internet Explorer 出現了零時差漏洞,一股排山倒海建議大家改用其他瀏覽器的聲浪又出現了。

單就漏洞數量來看Microsoft Internet Explorer ,Google Chrome, Mozilla Firefox這「三巨頭」領先的其實不是 IE,而是Google Chrome。

過去五年來,Microsoft Internet Explorer 在這方面呈現逐漸減少的趨勢。

趨勢科技資安專家Rik Ferguson 在以下的文章中表示:”每一種瀏覽器都有其弱點、漏洞與修補程式 (最後一項有可能沒有)。每個人有自己合適的選擇,針對不同的安全工具和技巧,您需要對瀏覽器、技術或威脅特性有不同程度的熟悉,才能有效保護自己,又不會讓您無法順利上網。”

Internet Explorer:寧願選擇您熟悉的惡魔?(Better the Devil You Know?)

作者:趨勢科技資安專家Rik Ferguson

影像來源:Steve Dinn

過去幾天,有關哪個瀏覽器最安全的爭論又再度興起,主要原因是最近Microsoft Internet Explorer 出現了零時差漏洞。由於此漏洞影響廣泛,因而造成一股排山倒海的善意聲浪建議大家改用其他瀏覽器。資訊安全專家、企業執行長甚至是德國政府(又再一次) 不斷提出這樣的呼籲,但問題是,這樣的作法有多實際?更重要的是,有多大幫助?

資訊安全不是針對別事件立刻本能反應就能解決,資訊安全需建立在一套能降低長期暴險及風險的策略。這套策略還應避免純粹為了改變而改變,因為,採用新技術所帶來的不熟悉,反而可能引來人為的漏洞。

目前最熱門的 Internet Explorer 替代方案 (以及目前最受推崇的) 是 Google Chrome 和 Mozilla Firefox,但兩者並非全無漏洞或零時差漏洞。事實上,如果攤開眼前的一些證據,我們甚至可以說 Internet Explorer 反而是所有瀏覽器當中問題最不嚴重的。

2011 年,Google Chrome 的新漏洞通報數量創下新的紀錄,達到 275 個,是該瀏覽器問世以來漏洞數量整體上揚趨勢當中的最高點。Mozilla Firefox 目前雖然已從其 2009 年的最高點開始下降,仍然有 97 個已通報漏洞。過去五年來,Microsoft Internet Explorer 在這方面呈現逐漸減少的趨勢,而且在 2011 年只出現 45 個新的漏洞,比其他任何瀏覽器都低 (除了 Apple 的 Safari 同樣為 45 個之外)。當然,單就漏洞數量來看並無太大意義,除非我們將嚴重性也考慮進去,但即使這樣,就「三巨頭」的數據來看仍舊是 Internet Explorer 佔優勢。若再將零時差漏洞也考慮進去,那麼,情勢也沒有太大差異:Google Chrome 有 6 個、Microsoft Internet Explorer 有 6 個,而 Mozilla Firefox 則是 4 個。

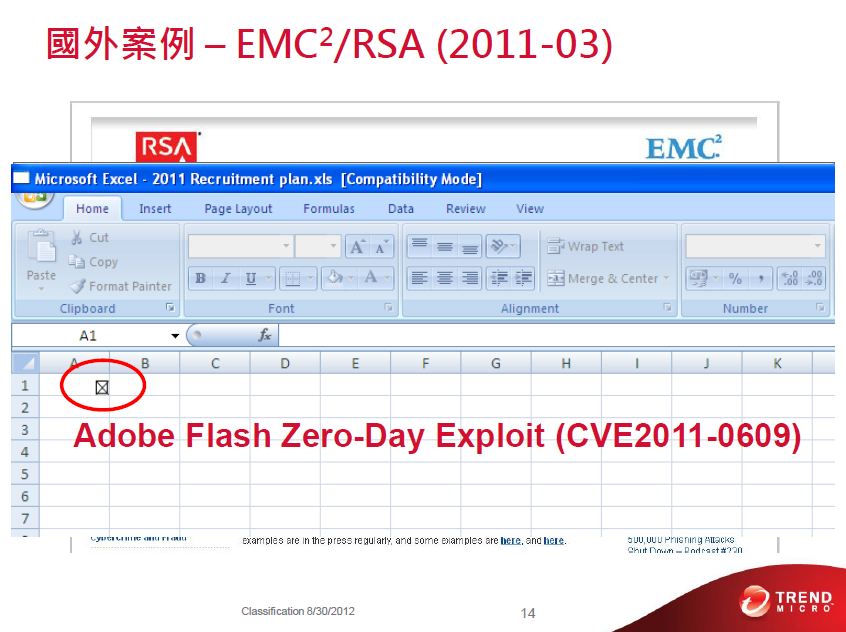

不過,很單純的一項事實是,我們太過關注於零時差漏洞 (例如這次的例子),光是聽到「零時差漏洞」這個名字,就連一些不甚了解其涵意的人也會膽顫心驚。企業總是很難讓所有瀏覽器都更新到最新的版本 (就連個人使用者亦不例外),更何況可修補的漏洞數量遠超過偶爾出現的零時差漏洞。不管情況如何,現在的攻擊已開始越來越針對一些跨平台瀏覽器通用的外掛程式,而非瀏覽器本身,如:QuickTime、Flash 或 Acrobat。不然就是單純針對瀏覽器的使用者而設計 (如網路釣魚(Phishing)、假冒知名網站或其他社交工程陷阱( Social Engineering)攻擊手法)。

面對現實吧,您的瀏覽器本來就無法保障您的安全,不論是誰開發的都一樣。您必須採取一些步驟來自我防衛,不論您使用何種瀏覽器。

每一種瀏覽器都有其弱點、漏洞與修補程式 (最後一項有可能沒有)。每個人有自己合適的選擇,針對不同的安全工具和技巧,您需要對瀏覽器、技術或威脅特性有不同程度的熟悉,才能有效保護自己,又不會讓您無法順利上網。

針對絕大多數的情況,我們最好的建議是繼續使用您最熟悉的瀏覽器,但請採取一些安全措施。若您冒然改用其他您不熟悉的瀏覽器,反而可能因為不熟悉而讓您比之前更不安全。

資訊安全軟體終究是個人電腦必備的工具,就像安全帶之於汽車一樣,而且,不論廠商是否已釋出修補程式,這些工具都能提供您更好的漏洞與攻擊防護。如果您想進一步了解背後的原因,這份報告是一個不錯的入門指南。

起身對抗 IE 或許很酷,但是好東西總是會「歷久彌新」。

相關文章:

- 哪一家的瀏覽器最安全,這是個問題嗎? (Which browser is the most secure, is that the question?)

- 耶誕快樂!享受新的零時差攻擊吧! (Merry Christmas and a Happy New 0-Day)

- 將 Java 而非 Bob’s Java Jive (JavaScript) 停用 (Disable Java not Bob’s Java Jive (or JavaScript))

- 網際網路安全日 Twitter 垃圾訊息 (Safer Internet Day Twitter Spam)

- Google、中國、四眼天雞與網路對決。(Google, China, Chicken Little and Cyber Armageddon.)

◎原文來源

Internet Explorer:寧願選擇您熟悉的惡魔?(Better the Devil You Know?)

◎延伸閱讀

Java零時差漏洞和Blackhole漏洞攻擊四種社交工程誘餌

Java Runtime Environment 1.7零時差漏洞攻擊, 會擷取螢幕、網路攝影機影像和錄音,易危及Mac OSX

《Java 零時差漏洞攻擊》Nitro攻擊活動和Java零時差攻擊

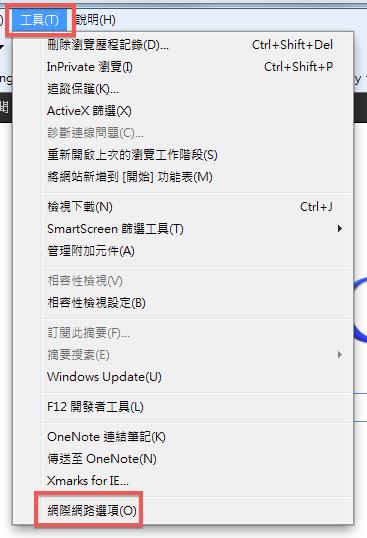

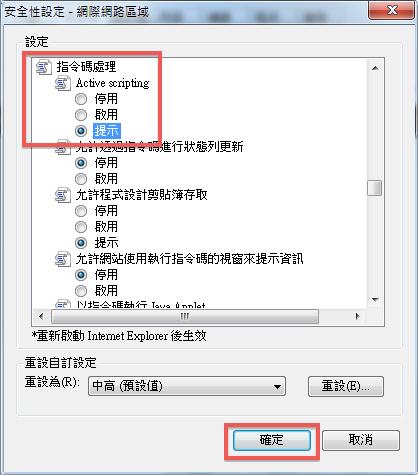

《Java 零時差漏洞攻擊》 關閉Java而非JavaScript(含停用 Java 指南)

想了解更多關於網路安全的秘訣和建議,只要到趨勢科技粉絲網頁上按讚:https://www.facebook.com/trendmicrotaiwan

�