北市某貿易公司業務經理的電郵帳號遭仿冒,宣稱上游供應商要求變更匯款帳戶,逕行匯款,損失折合台幣近百萬元。這就是近年相當猖獗的變臉詐騙攻擊或稱為商務電子郵件入侵 (Business Email Compromise,簡稱 BEC),報導指出,光是去年一年,美國聯邦調查局就接到超過1萬2千件投訴,被害金額約台幣110億元;而國內去年受害報案件數也有55件,被騙金額超過6千萬元,平均每件財損超過百萬元,今年1至5月也已發生26件。

美國聯邦調查局(FBI)將商務電子郵件詐騙(BEC)定義成針對與外國供應商合作企業或經常進行匯款支付企業的精密騙局。原本稱為Man-in-the-Email詐騙,這些詐騙會侵入公開的企業郵件帳號來進行非授權的轉帳。根據美國聯邦調查局指出,在2013年10月到2015年8月間,BEC詐騙已經造成美國受害者將近7.5億美元的損失,影響超過7,000人。全球網路犯罪份子從美國以外的受害者詐騙了超過5,000萬美元。

BEC詐騙往往從攻擊者入侵企業高階主管郵件帳號或任何公開郵件帳號開始。通常經由鍵盤側錄惡意軟體或網路釣魚(Phishing)手法達成,不過,駭客為了讓人更容易上鉤,改為直接內嵌多家郵件服務的HTML網頁。相關文章:變臉詐騙 (BEC) :執行檔易被起疑心, 改用 HTML 附件讓你上鉤!

本部落格曾分享過網路犯罪個體戶崛起,HawkEye 鍵盤側錄程式,攔截台灣在內的中小企業交易資料,本文將更進一步說明這類企業郵件詐騙運作方法與防禦之道。

在過去兩年來,詐騙分子入侵企業正式電子郵件帳號並利用這些帳號進行詐欺性轉帳,從這些企業身上竊取了數百萬美元。在2015年1月,網路犯罪申訴中心(IC3)和美國聯邦調查局發表一個公開聲明,警告針對外國供應商合作企業的一種「精密騙局」。顯然地,跟商務/企業電子郵件詐騙(Business Email Compromise,BEC)相關的電腦入侵事件在成長,詐騙者偽裝成高階主管,從看似合法的來源寄送釣魚郵件,要求匯款至詐騙用帳戶。這些手法最終導致成功的入侵及可以不受阻礙地存取受害者憑證。

什麼是商務電子郵件詐騙?

美國聯邦調查局(FBI)將企業郵件受駭(BEC)定義成針對與外國供應商合作企業或經常進行匯款支付企業的精密騙局。原本稱為Man-in-the-Email詐騙,這些詐騙會侵入公開的企業郵件帳號來進行非授權的轉帳。根據美國聯邦調查局指出,在2013年10月到2015年8月間,BEC詐騙已經造成美國受害者將近7.5億美元的損失,影響超過7,000人。全球網路犯罪份子從美國以外的受害者詐騙了超過5,000萬美元。

更新: 2016年變臉詐騙造成逾30 億美元損失.受害企業高達 22,000 家(內有完整報告)

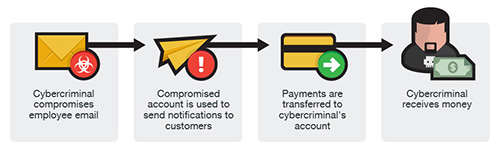

它如何運作?

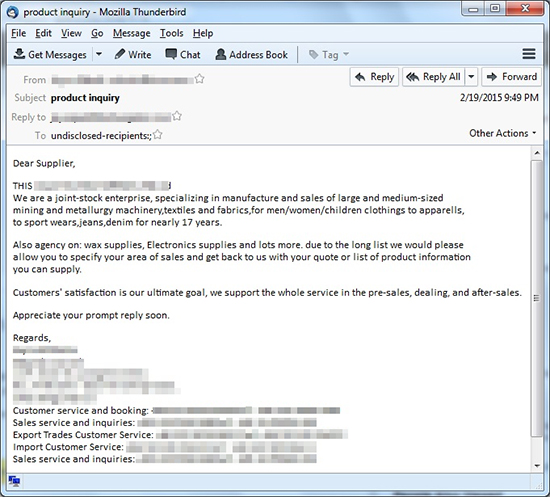

BEC詐騙往往從攻擊者入侵企業高階主管郵件帳號或任何公開郵件帳號開始。通常經由鍵盤側錄惡意軟體或網路釣魚(Phishing)手法達成,攻擊者會建立類似目標公司的網域或偽造的電子郵件來誘騙目標提供帳號資料。在監控受駭電子郵件帳號時,詐騙者會試著找出進行轉帳及要求轉帳的對象。詐騙者通常會進行相當的研究,尋找財務高階主管變動的公司,高階主管正在旅行的公司或是進行投資人電話會議來製造機會以進行騙局。

BEC詐騙有三種手法:

第一個手法: 透過偽造的郵件、電話或傳真要求匯款給另一個詐騙用帳戶

這個手法也被稱為「偽造發票騙局」、「供應商詐騙」和「發票變造騙局」,通常跟有供應商關係的企業有關。詐騙者透過偽造的郵件、電話或傳真要求匯款給另一個詐騙用帳戶。

第二個手法: 詐騙者自稱為高階主管(CFO、CEO、CTO等)、律師或其他類型的法定代表 繼續閱讀