Hacking Team 資料外洩相關的Flash漏洞攻擊,被發現入侵了台灣和香港的網站, 此一攻擊活動從 7月9日開始,也就是Hacking Team 資料外洩宣布被駭的幾天後隨即受駭。會下載 Poison Ivy遠端存取工具和其他惡意軟體到使用者電腦上。

PoisonIvy是個在地下市場中流行的RAT後門程式,通常被用在「進階持續性滲透攻擊」(Advanced Persistent Threat,以下簡稱APT攻擊)攻擊中。這個後門程式已知會抓取螢幕截圖、網路攝影機影像和聲音;記錄按鍵和活動視窗;刪除、搜尋和上傳檔案並執行其他侵入性行為。

這一波攻擊入侵了台灣的電視台、教育單位、宗教團體及一知名政黨的網站;還有一個受歡迎的香港新聞網站。這些受駭的網站有著固定的使用者,比方說提供就業考試給政府僱員的教育單位,已經製作和進口電視節目和電影長達十年的台灣網路電視。

我們已經通知了受攻擊影響網站的所有者;然而到本文撰寫時,還有三個網站處在受駭狀態。

Hacking Team的痕跡仍然在那

攻擊者一開始傳送Hacking Team所流出的Flash Player漏洞(CVE-2015-5119)到預先入侵好的網站上,就在該公司宣布遭受駭客攻擊(7月5日)和Adobe修補漏洞(7月7日)的幾天後。攻擊者們進行另一波的攻擊,導致另一個Hacking Team相關的Flash零時差漏洞攻擊(CVE-2015-5122)。

圖1、Hacking Team相關Flash漏洞攻擊送至台灣和香港網站的時間表

值得注意的是,在第一波和第二波攻擊開始時,兩個台灣教育機構網站皆在攻擊目標中。

圖2、台灣受駭的宗教團體網站

PoisonIvy和其他惡意軟體

趨勢科技發現所有受駭網站(除了一知名台灣政黨官方網站)都被用iframe來注入一惡意SWF,會導致遠端訪問工具(RAT) Poison Ivy (BKDR_POISON.TUFW)。

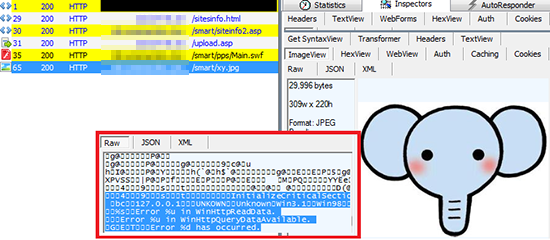

而另一方面,該政黨網站會帶來嵌入在圖片內的不同惡意軟體,偵測為TROJ_JPGEMBED.F。政黨網站跟其他受駭網站一樣會將資料發送到同一伺服器(223[.]27[.]43[.]32),推測這是同一波攻擊活動的一部分。

圖3、Hacking Team Flash漏洞攻擊所嵌入的圖片

雖然分析工作仍在進行中,好確定這波攻擊活動是否為 APT攻擊,趨勢科技已經看到一個可疑網域wut[.]mophecfbr[.]com嵌入在惡意軟體中,它也出現在之前報導被稱為「Tomato Garden(番茄花園)」針對性攻擊所使用命令和控制(C&C)列表內。

建議

為了防止電腦遭受漏洞攻擊和惡意後門程式植入,使用者要更新Adobe Flash Player。你可以透過Adobe Flash Player網頁來檢查自己是否使用最新的版本。隨時了解常用軟體的最新消息也有幫助。參考我們的部落格文章 – 「Adobe Flash難題:積重難返」來了解更多最近的Flash相關事件,以及使用者和企業可以做些什麼。

趨勢科技可以偵測此事件中的所有惡意軟體和漏洞攻擊碼。SHA1值如下:

- SWF_CVE20155122.A

d4966a9e46f9c1e14422015b7e89d53a462fbd65

- SWF_CVE20155122.B

fdcdf30a90fa22ae8a095e99d80143df1cc71194

- SWF_CVE20155122.C

9209fee58a2149c706f71fb3c88fef14b585c717

- BKDR_POISON.TUFW

2dc1deb5b52133d0a33c9d18144ba8759fe43b66

@原文出處:Hacking Team Flash Attacks Spread: Compromised TV and Government-Related Sites in Hong Kong and Taiwan Lead to PoisonIvy|作者:Joseph C Chen(網路詐騙研究員)

《 想了解更多關於網路安全的秘訣和建議,只要到趨勢科技粉絲網頁 或下面的按鈕按讚 》

《提醒》將滑鼠游標移動到粉絲頁右上方的「已說讚」欄位,勾選「搶先看」選項,最新貼文就會優先顯示在動態消息頂端,讓你不會錯過任何更新。

▼ 歡迎加入趨勢科技社群網站▼