「李宗瑞影片,趕快下載呦!」政府單位以這測試信,導致 996 名員工好奇點閱「中招」,點閱員工分十梯上2小時的資訊安全課程。在本部落格提到的這篇文章中, 69%的人每週都碰到網路釣魚,25% 高階員工被釣得逞。

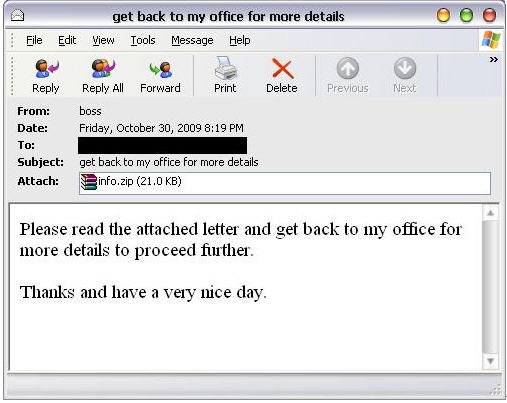

老闆來信要你馬上回辦公室,開還是不開?

以下這個的寄信來源者是” Boss”老闆大人,開宗明義在標題寫著”get back to my office for more details”.(預知詳情請儘速回來到我辦公室):

“Please read the attached letter and get back to my office for more details to proceed further”,要收件人先開info.zip 的附件,當心喔,我們一再提醒不要輕易開啟附件。經趨勢科技專家分析,解壓縮後出現 info.exe執行檔,果然是隻病毒。

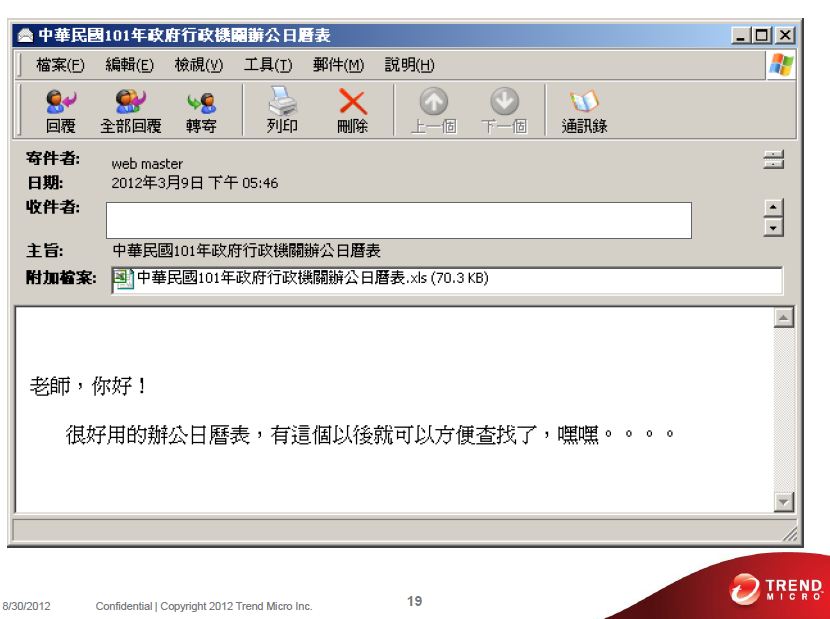

有時候我們真的很難對以下這樣看似”好意”的電子郵件產生懷疑的心態,尤其寄件者來自高階主管,這就是 APT攻擊 (Advanced Persistent Threat, APT) 者,可以得逞的第一步驟,取得在電腦植入惡意程式的第一個機會。。

- APT 目標攻擊中文社交工程信件樣本

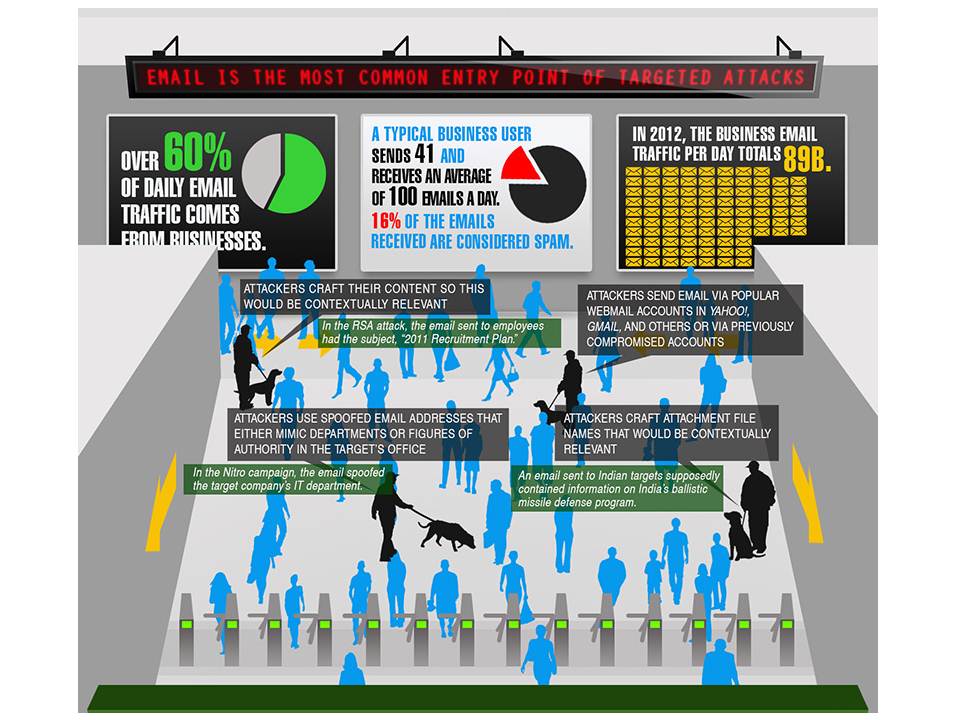

APT進階持續性威脅 (Advanced Persistent Threat, APT)和目標攻擊通常會利用社交工程陷阱( Social Engineering)電子郵件作為進入目標網路的手段(註)。考慮到一般企業員工在每個工作天平均所傳送41 封和接收100封的電子郵件數量,以及製造社交工程陷阱( Social Engineering)電子郵件的容易度,企業應該要重新檢視如何確保這類型商務溝通的安全措施了。

過去的目標攻擊可以看到幾種不同類型的社交工程陷阱( Social Engineering)技術。例如:

- 利用常見網頁郵件服務的帳號來發送這些電子郵件

請參考:目標攻擊:Gmail 繁體中文網路釣魚信件

- 利用所之前入侵獲得的電子郵件帳號來發送

- 偽裝成特定部門或高階主管的電子郵件地址

比如 經由Email 發送的"員工滿意度調查"附件PDF檔案含目標攻擊病毒

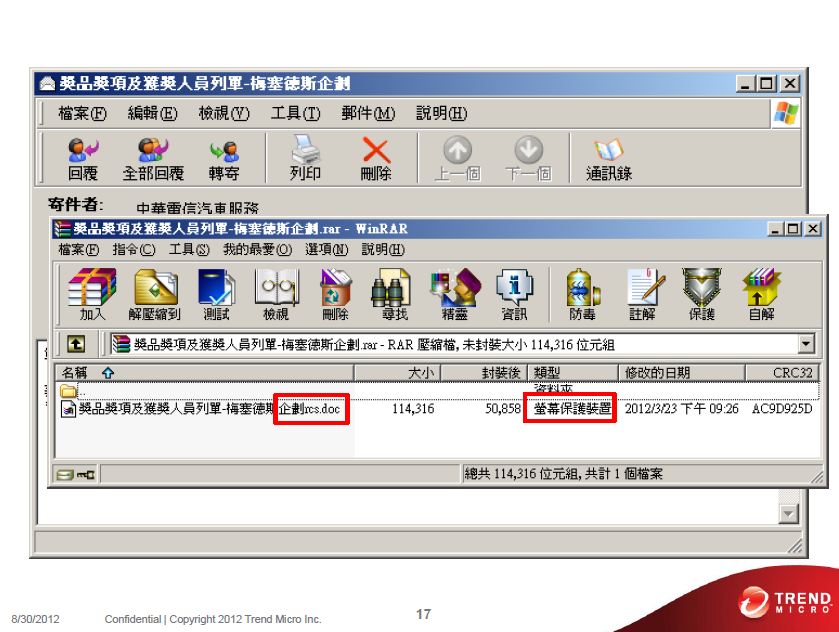

以下這個來自 中文社交工程郵件 一文中的案例,附件“企劃rcs.doc “看起來像文件檔,其實真正的檔名是”企劃cod.scr”這個螢幕保護程式駭客插了控制碼 ,讓它顯示從後顯示到前,點下去就啟動執行檔, 更讓平日對執行檔有警戒心的收件者,也無招架能力。

這些電子郵件通常會夾帶漏洞攻擊用檔案來針對常見軟體的漏洞以入侵受害者的電腦。一旦入侵成功,就會在網路裡繼續進行進階持續性威脅攻擊的其他階段。

對企業而言,尤其是負責保護網路的資安單位,需要更加了解攻擊者多麼輕易地就能夠利用電子郵件,因為電子郵件是用來做商務溝通最常見的形式。TrendLabs推出入門書 – 「你的商業通訊安全嗎?」和資料圖表 – 「掩護潛入:經由員工信箱的目標攻擊」,這兩者都介紹到電子郵件在進階持續性威脅攻擊活動裡扮演多麼危險的角色。點擊下面縮圖來下載文件:

發展並利用外部和本地威脅情報是啟動進階持續性威脅防禦策略的關鍵。Threat Intelligence Resource(威脅情報資源)提供資訊、系統和網路管理者關於進階持續性威脅最新最可靠的研究和分析。進入這頁面來瀏覽最即時的內容,讓你能夠了解目標攻擊的最新發展。

註:並不是說所有的APT進階持續性威脅 (Advanced Persistent Threat, APT)都是透過電子郵件到達,這類威脅肯定會想辦法利用許多種的進入點。

•每天的電子郵件流量有超過60%屬於企業用途

•一般企業員工平均每天會寄送41封和接收100封的電子郵件。

•收到的郵件中有16%是垃圾郵件

•在2012年,每日的企業電子郵件流量高達890億封