你曾在以下場所用戶 wi-fi 無線上網嗎?

- 加油站及附設的連鎖速食餐廳

- 公路或高速公路附近的汽車旅館

- 咖啡廳、圖書館及學校

- Airbnb 民宿或類似 Airbnb 的公寓

- 博物館、藝廊、研究中心

以你知道以上場所的無線網路通常都不安全嗎?

家用及小型企業網路在架設上相對簡單且單純,但這也意味著使用者很可能在安裝時不會特別小心謹慎,反而使得網路變得不安全,讓資料陷入危險。

眾所周知,Wi-Fi 通訊協定以及無線網路設備都可能存在著已知的安全漏洞,包括系統管理帳號安全性不足以及 Telnet、Universal Plug and Play (UPnP) 以及 Secure Shell 等內建功能的漏洞,這些都是殭屍病毒 (如 Mirasi 及其變種) 最喜歡利用的入侵途徑。舉例來說,網頁式系統管理介面經常會出現可略過認證步驟的漏洞,使得任何人都能進入其管理介面。

連網裝置預設組態不佳、出廠預設密碼太弱、加密強度不足,這些都是 IoT 裝置甚至網路遭到攻擊最常見的因素。每個連上網際網路的裝置都是駭客可能利用的入侵點。例如,假使監視攝影機在連上 Wi-Fi 網路時並未使用加密傳輸,那麼駭客就能偷窺攝影機所拍到的內容。

為何網路犯罪集團仍喜歡駭入 Wi-Fi 網路?

無線網路可說天生就不安全,因為任何陌生人只要能接收到訊號,就有可能偷窺傳輸的內容。儘管目前已發展出許多安全通訊協定來保護無線網路,但這些年來,這些通訊協定的弱點也逐漸浮上檯面。例如 WEP 加密通訊協定已經被發現多項資安漏洞,而且很容易被破解。2001 年出現的 FMS 攻擊已證明歹徒只需被動地監控目標網路的流量,就能利用該通訊協定加密演算法上的弱點來加以破解。

此外,採用 AES 加密的 WPA2 通訊協定過去同樣也被視為一項安全無虞的無線通訊協定。但現在也被發現了一個名為「Key Reinstallation AttaCK (KRACK)」的漏洞,KRACK 漏洞據說可能影響所有的 Wi-Fi 裝置,就算其 WPA2 實作完全正確。

再者,針對無線網路的攻擊還可借助各種工具,例如,可使用 Raspberry Pi 裝置再搭配軟體工具並連接適當的無線網卡就能辦到。此外也可使用改機 (root) 過的智慧型手機再配合適當的開放原始碼軟體工具。

歹徒攻擊時只需具備下列幾項條件就能成功:

- 適當的裝置與工具。這些工具通常是可公開取得的開放原始碼軟體。而 Wi-Fi 網路卡最便宜的也才不過 20 美元左右。

- 足夠的網路流量。如果網路流量太少,有可能會接收不到足夠的封包來解出密碼。

- 密碼不能太長。密碼越短,破解密碼的速度就越快。例如,像「hackm」這樣一個 5 個字母的簡短密碼大約只需 4 分鐘就能破解。

攻擊時,駭客可以假裝坐在大廳等人,或者正在享受咖啡,或是假裝在殺時間,或是站在附近假裝講電話。就算是調閱監視錄影畫面也看不出什麼端倪,因為他們的活動看起來就像正常人一樣:隨意瀏覽網站,然後將裝置藏在袋子裡,或者用其他方式掩護。

Wi-Fi 網路可能遭駭客攻擊的情況有哪些?

Wi-Fi 網路通常會架設在咖啡廳、圖書館、家庭以及小型企業 (如銀行及保險公司的營業據點)。尤其後者經常位於總公司 IT 部門鞭長莫及的地點,因此很難貫徹公司的網路安全政策。除此之外,監控這些遠端營業據點也不是件容易的事,因為這些據點可能與總公司位於不同的網段。

另一個可能提高資安難度的因素是,網際網路服務供應商 (ISP) 基於政策的關係,提供給客戶的路由器有可能是舊型的,所以廠商已不再提供更新。而這會讓家庭和辦公室環境還在使用多年以前的老技術,或者還在使用裝置出廠預設的設定,因而成為駭客唾手可得的攻擊目標。

還有,若員工將安全性不足的隨身 Wi-Fi 基地台帶到工作場所使用,甚至使用不安全的 WEP 加密連線,基本上就等於讓網路暴露在危險中。儘管將這類裝置帶到公司的員工可能無心,但公司卻可能因而遭到網路攻擊。

其後果將導致機密外洩,而這類事件在目前歐盟的通用資料保護法 (GDPR) 上路之後,企業將付出更大代價,且該法適用於所有處理歐盟人民資料的企業,不論企業所在地點為何。

駭客的攻擊動機五花八門,有些是希望入侵企業網路來偷窺資料,有些是打算入侵含有漏洞的路由器及其他連網裝置,然後將裝置收編到他們的殭屍網路旗下。此外,駭客還可利用這些裝置來發動其他攻擊,最有名的就是分散式阻斷服務 (DDoS) 攻擊,或從事其他不法活動,如:虛擬加密貨幣挖礦與感染幕後操縱惡意程式。所有上述攻擊都是在裝置使用者與所在網路不知情 (更遑論同意) 的情況下發生。某些駭客甚至會清除自己的活動痕跡,讓感染後的鑑識分析變得不容易。

駭客如何尋找不安全的無線網路?

為了瞭解不安全的 WEP 和 WPA2 通訊協定在真實世界的普遍程度,我們試著四處閒晃看看可以找到多少開放的無線網路。

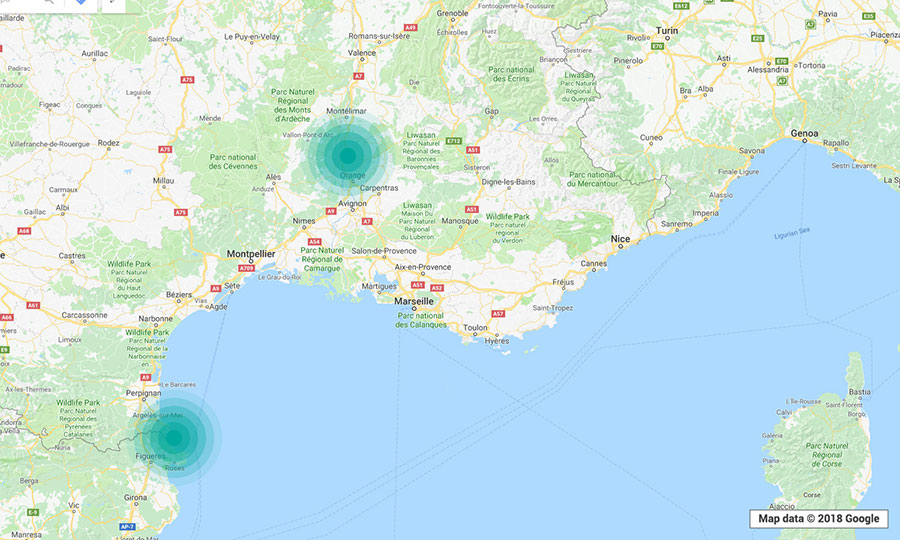

我們只要帶著一支智慧型手機,再安裝一個合法的 Wi-Fi 監控程式,然後用走路或開車方式四處亂晃,就能找到各種開放的無線網路,並且知道其 GPS 座標、網路名稱 (SSID)、加密方式、使用頻道以及訊號強度 (SSID 若被隱藏則會顯示空白)。我們將多次的探查的結果彙整成以下的地圖 (圓圈範圍代表該位置至少有一個不安全的 WEP 或 WPA2 網路)。

註:這些圖片只是讓大家了解不安全的無線網路有多普遍,並無意侵犯網路持有人之隱私。

圖 1:法國南部某處的搜尋結果 (只包含 WEP 部分)。

我們發現,以下場所的無線網路通常都不安全:

- 加油站及附設的連鎖速食餐廳

- 公路或高速公路附近的汽車旅館

- 咖啡廳、圖書館及學校

- Airbnb 民宿或類似 Airbnb 的公寓

- 博物館、藝廊、研究中心

當駭客在進入不安全的網路之後,通常就會開始擷取網路流量並偷窺連線內容,包括:使用者在網路上分享的資訊、瀏覽的網站,甚至輸入的帳號密碼。如此一來,他們就能進一步在網路內四處遊走,控制更多裝置,甚至監控使用者活動。

如何避免無線網路遭到入侵?

儘管入侵 Wi-Fi 無線網路已是一種老舊的攻擊手法,但使用者和企業若未妥善加以防範,對資料及隱私仍將帶來威脅。使用者和企業只需採取一些最佳實務原則並注意前述的資安問題,就防止歹徒攻擊無線網路的漏洞。

一般使用者可採取以下幾項作法來盡可能避免無線網路遭到攻擊:

- 變更出廠預設的 Wi-Fi 網路名稱 (SSID) 及密碼,尤其是服務供應商提供的路由器,請改用更複雜的密碼來防止他人不當存取。

- 每當 Wi-Fi 或其他裝置推出韌體更新時,請盡速安裝更新。假使遇到嚴重的漏洞,在完成修補之前,甚至可以考慮暫時改用有線的乙太網路。

- 啟用裝置內的防火牆來提升安全,或者使用虛擬私人網路 (VPN) 來連線,尤其是從遠端連線時。

- 至於企業,則最重要的是 IT 部門應該一些制定嚴格的使用政策,如:

- 提升公司人員對於不安全的連線以及在公司或家中使用無線網路的安全意識。

- 建置網路監控措施來掌握連線裝置和網路流量的狀況。

- 定期檢查裝置的記錄檔與監控資料看看是否有任何可疑狀況,此外也可將這項作業自動化。

- 使用安全性較高的認證機制 (如雙重認證) 來管制連上無線網路的使用者,而不是光靠密碼。除此之外,採用一套可讓網路系統管理員在發生資安事件時立即追蹤並封鎖入侵點的認證機制,也有助於確保網路安全。

還有一項不錯的作法是控制 Wi-Fi 基地台的訊號強度。行動裝置與筆記型電腦通常不具備高增益天線,因此基地台的訊號不需發射太遠。如此一來,一旦使用者離開了辦公室,Wi-Fi 訊號就自然太弱而無法收訊。不過,駭客還是有可能使用高增益天線來從稍遠的地方連上網路,不過要成功入侵無線網路,歹徒還是得在訊號可及的範圍之內。

趨勢科技解決方案

趨勢科技的混合雲防護解決方案採用 XGen™ 防護為基礎,能提供跨世代融合的威脅防禦技巧,並且專為實體、虛擬和雲端工作負載而最佳化。其內含的趨勢科技Deep Security可保護資料中心,提供封包檢查、入侵防護、主機防火牆等功能來確保網路安全。而趨勢科技OfficeScan端點防護則是趨勢科技 Smart Protection Suites智慧型防護套裝軟體與Worry-Free Pro中小企業防護服務的重要一環,可提供行為分析、應用程式控管、網站與檔案信譽評等、端點加密、資料外洩防護等功能來保護使用者和企業。

原文出處:Security 101: Protecting Wi-Fi Networks Against Hacking and Eavesdropping 作者:Jindrich Karasek (網路威脅研究員)