駭客持續鎖定 Docker 容器環境,趨勢科技最近發現了一起網路攻擊會在使用Alpine Linux 建立的映像產生的 Docker 容器內植入虛擬加密貨幣挖礦程式與 DDoS 殭屍病毒。

駭客持續鎖定 Docker 容器環境,我們最近發現了一起網路攻擊會在使用Alpine Linux 建立的映像產生的 Docker 容器內植入虛擬加密貨幣挖礦程式與分散式阻斷服務 (DDoS) 殭屍病毒。趨勢科技今年五月也曾經通報過類似的攻擊案例,在上次的攻擊案例中,駭客建立了一個 惡意的 Alpine Linux 容器,然後在裡面暗藏惡意挖礦程式與 DDoS 殭屍病毒。

感染程序分析

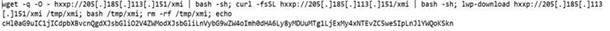

最近這一次攻擊,駭客會先連線至暴露在網路上的 Docker 伺服器,然後在伺服器上建立並執行一個 Docker 容器,接著在 Docker 容器內執行圖 1 當中的指令。

惡名昭彰的「

惡名昭彰的「