本文探討 Linux 系統上各種不同挖礦( coinmining ) 程式彼此爭奪運算資源的激烈戰況。此外也說明這些惡意程式已開始入侵 Docker 環境與使用開放 API 的應用程式。

在一般人的印象裡,Linux 生態系應該比其他作業系統更安全、也更穩定,所以才會連 Google、NASA 和美國國防部 (DoD)

本篇部落格探討 Linux 系統上各種不同虛擬加密貨幣挖礦程式彼此爭奪運算資源的激烈戰況。此外也說明這些惡意程式已開始入侵 Docker 環境與使用開放 API 的應用程式。

挖礦惡意程式依然活躍並持續演進

虛擬加密貨幣的市值

但很不幸的,並非所有數位淘金者都會透過正當手段來賺錢。網路犯罪集團經常偷偷在一些使用者的裝置上安裝虛擬加密貨幣挖礦惡意程式,利用使用者的運算資源來幫他們挖礦,完全不經使用者同意。如此一來,他們完全不需投資任何挖礦設備就能輕鬆賺錢。

近年來, 虛擬加密貨幣挖礦惡意程式大量成長

深入挖礦程式之爭

KORKERDS Skidmap

前述兩個挖礦惡意程式都展現了高超的技巧,利用受害裝置的資源幫駭客賺錢。今日,我們要特別點出我們從自家誘捕網路和網際網路上都觀察到的一項日益普遍的現象,那就是現在的挖礦程式都會將受害裝置、系統及環境內其他類似的惡意程式停用或移除。

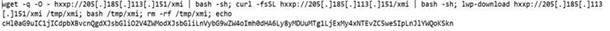

根據我們所分析到的樣本,這類挖礦程式在感染裝置之後的第一件事就是檢查裝置上是否有其他競爭對手的挖礦程式。如果偵測到其他挖礦程式,就會清除競爭對手的處理程序,並從系統上將其程式徹底清除,確保它們無法再次啟動。

繼續閱讀