巨量資料分析和主動式雲端截毒技術

如果說我從今日的威脅環境中學到了一件事,那就是:它是不斷成長且不斷變化的。行動運算和雲端的出現都在改變著威脅環境,但是舊的威脅,像是惡意軟體和垃圾郵件(SPAM)則還是繼續地成長著。

我們平均每天收到四十三萬個檔案加以分析,其中有廿萬個是不重複的檔案。結果就是每天會有約六萬個新的病毒碼產生。

但是,趨勢科技 並不會因此而停止保護我們的客戶。從二〇〇五年起,我們開始利用電子郵件信譽評比技術來解決垃圾郵件問題。同時我們也發現這可能是潛在威脅情報的重要資產:惡意的電子郵件也可能被用來散播惡意軟體或展開目標攻擊。

趨勢科技 不僅阻止了這些垃圾郵件(SPAM)進入我們客戶的環境,我們也對這些垃圾郵件做了深入的分析。讓趨勢科技 可以發現新的威脅以及這些威脅的模式。

有越來越多的電子郵件不會夾帶惡意附加檔案,而是會連到惡意網站。也因此,我們開始投入巨資在網頁信譽評比技術,而這技術也是我們目前對抗網路犯罪分子的主要武器之一。

我們每天從客戶端收到近八十億次的網址查詢,我們會立即地將查詢網址的相關資訊送回去(是否惡意及它的類別)。我們的產品可以據此封鎖網址,我們也可以收集更多攻擊相關的資訊。正因為如此,我們能夠了解新的攻擊模式、命令和控制伺服器以及目標攻擊。

這三個主元素組成趨勢科技 主動式雲端截毒服務 Smart Protection Network 的基礎,但隨著威脅環境的發展,趨勢科技也必須隨之進化。

我們現在又加入了行動應用程式信譽評比技術。趨勢科技 看到了行動惡意軟體的數量在急速地上升。在去年,Android手機惡意軟體還沒有出現在雷達上,但我們預測在二〇一二年底會看到十二萬個行動惡意軟體出現。我們還因此而被稱為騙子。但是到了今天,已經有超過三萬個已知的Android惡意軟體,我們的預測看來可能是對的。

另外,主動式雲端截毒服務 Smart Protection Network 目前可以防止漏洞攻擊和惡意網路流量。全球威脅情報通過對各種威脅途徑的資料做相關聯,我們可以看到更多、關連更多、偵測更多,並更好地保護我們的客戶去面對各式各樣的攻擊。

威脅數目的上升也意味著誤報的風險越來越大,所以我們也加入了白名單技術到主動式雲端截毒技術內。趨勢科技 的資料庫中有超過一億四千萬筆已知的正常應用程式,可以幫助我們在積極的惡意程式偵測和避免誤判間取得正確的平衡。

也因為趨勢科技 在信譽評比和關連技術領域內的領導地位,有許多執法單位要求我們幫助他們識別並抓住犯罪份子。這也是我們的威脅研究團隊非常自豪的一件事。

除了我們的客戶和執法單位外,趨勢科技 也提供威脅情報給我們的合作夥伴,像是RSA,來幫助保護世界各地數百萬的使用者。

趨勢科技 主動式雲端截毒服務 Smart Protection Network 所提供的關聯技術可以幫我們提供更好的安全防護。因為我們的大量投資,並將威脅專業知識加進主動式雲端截毒技術,讓我們可以提供更好的保護給我們的客戶。

下面的資料圖表說明趨勢科技 主動式雲端截毒服務 Smart Protection Network 是如何運作以保護趨勢科技 的客戶免受攻擊:

趨勢科技主動式雲端截毒技術在軌道上阻止威脅攻擊 趨勢科技主動式雲端截毒技術在軌道上阻止威脅攻擊

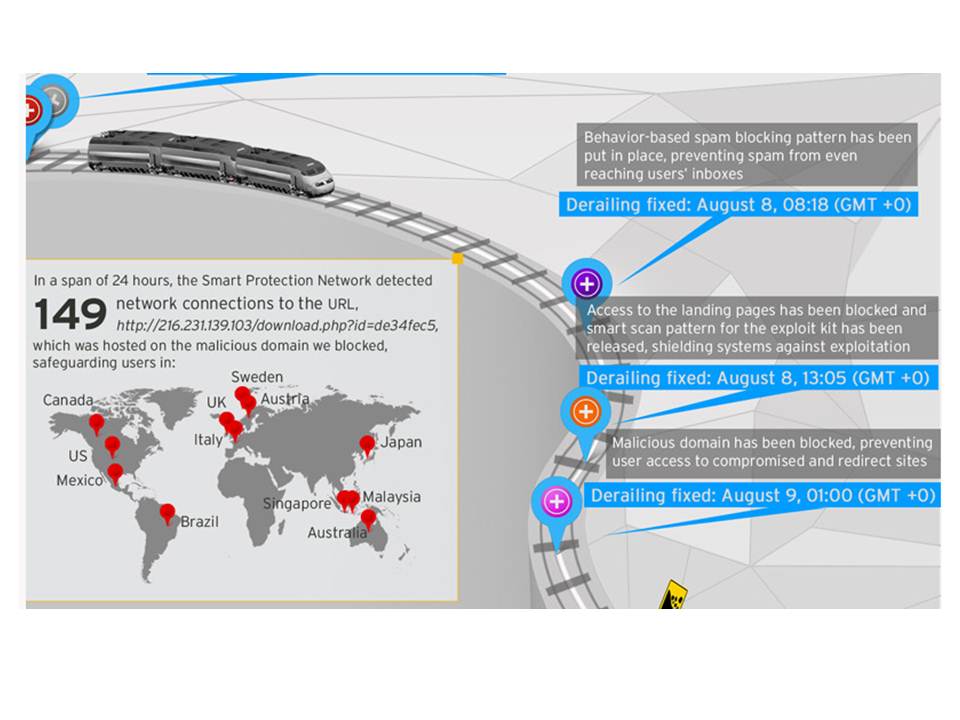

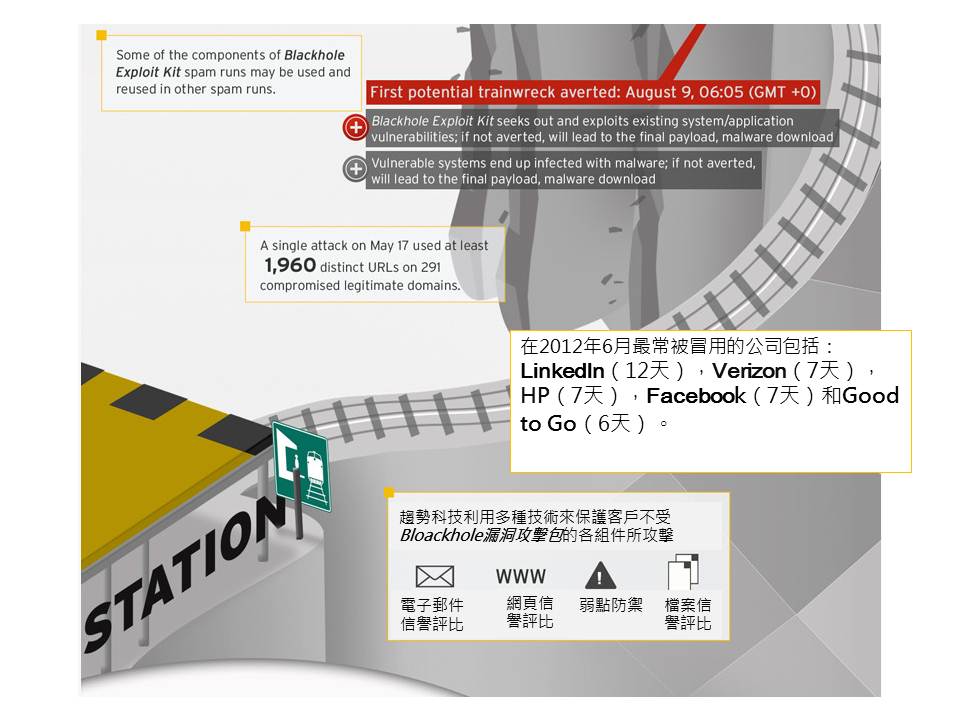

在Blackhole漏洞攻擊包垃圾郵件活動裡,攻擊者利用惡名昭彰的Blackhole漏洞攻擊包來攻擊使用者系統內的漏洞,好破壞他們的防護措施並竊取個人資料或金錢。有了使用者的回饋,趨勢科技的主動式雲端截毒技術可以自動判斷關鍵的攻擊組件和獨特的惡意活動順序。利用主動式雲端截毒技術所提供的自動關連技術,我們可以找出潛在的惡意活動,並且在各種惡意組件(垃圾郵件、惡意網址、漏洞攻擊和惡意軟體)進入使用者系統前就加以封鎖。

在二〇一二年六月,趨勢科技發現134起垃圾郵件攻擊了40個組織或公司。

更新雲端病毒碼去偵測產生的惡意檔案,預防惡意軟體被下載及執行

發佈基於行為判斷的垃圾郵件識別碼,防止垃圾郵件進入使用者信箱

在短短廿四小時內,趨勢科技主動式雲端截毒技術偵測到149筆連線連到被代管在趨勢科技所封鎖的網站上 在短短廿四小時內,趨勢科技主動式雲端截毒技術偵測到149筆連線連到https://216.231.139.103/download.php?id=de34fec5

封鎖對到達網頁的存取,同時也發佈了可偵測漏洞攻擊包的雲端病毒碼以保護系統,對抗漏洞攻擊。

發佈基於行為判斷的垃圾郵件識別碼,防止垃圾郵件進入使用者信箱

封鎖對到達網頁的存取,同時也發佈了可偵測漏洞攻擊包的雲端病毒碼以保護系統,對抗漏洞攻擊。

惡意網域已經被封鎖,防止使用者被重新導向或連到被感染網站

避免首次可能的火車出軌:八月九日,早上六點(格林威治標準時間)

避免首次可能的火車出軌:八月九日,早上六點〇一分(格林威治標準時間)

某些黑洞攻擊包垃圾郵件活動的組件也可能被用在其他垃圾郵件活動中。

避免第一次可能的火車災難:八月九日,早上六點〇五分(格林威治標準時間)

有漏洞的系統會被惡意軟體所感染;如果沒有加以阻止,最終會導致惡意軟體的下載

黑洞漏洞攻擊包找尋並攻擊已知的系統和應用程式弱點;如果沒有加以阻止,最終會導致惡意軟體的下載 黑洞漏洞攻擊包找尋並攻擊已知的系統和應用程式弱點;如果沒有加以阻止,最終會導致惡意軟體的下載 繼續閱讀