2012年趨勢科技雲端安全調查:只有不到一半的伺服器虛擬化技術應用在實際環境上,只有不到三分之一使用的是私有雲或公共雲

大部分公司都正在使用或計畫使用雲端服務,但每家公司都有自己獨特的雲端之旅。這資料圖表會介紹這旅程中會用的各種平台。也讓你了解在資料中心,從實體進化成虛擬、再到雲端時該如何保護資料安全。同時也根據我們第二次年度雲端安全調查的結果,顯示各階段的採用率。

作者:趨勢科技Christine Drake

今年VMworld大會主題是「Right here. Right Now」。激勵參加者一同進入新的雲端時代。當然這樣的鼓勵有很大的作用空間,因為有許多企業都還沒有遷移到雲端環境。從最近的2012年趨勢科技雲端安全調查中,以下是受訪者對於佈署到實際環境的虛擬化和雲端等基礎設施的數據:

- 伺服器虛擬化 43%(另外有18%在測試)

- 虛擬化桌面基礎架構 35%(另外有18%在測試)

- 私有雲 30%(另外有18%在測試)

- 公共雲 30%(另外有18%在測試)

這份調查來自全球七個國家的1400名受訪者,都是IT採購決策者或是對上述技術導入有關鍵影響力的人。不過只有不到一半的伺服器虛擬化技術應用在實際環境上,只有不到三分之一使用的是私有雲或公共雲。

調查結果還顯示,企業如果已經導入伺服器虛擬化到作業環境或是已經在測試,就比較可能會部署雲端技術:

- 65%佈署私有雲技術到實際環境/測試

- 62%佈署公共雲技術到實際環境/測試

雖然雲端技術強調的是節省成本、靈活性和可自由創新的能力,我們或許應該將重心放更多在那50%還未將資料中心虛擬化的企業,或去幫助那些想更進一步虛擬化(加入更為關鍵的系統)的企業。一但資料中心裡有了可靠的虛擬環境,企業也會願意更進一步地接受雲端運算。

而對於那些已經專注在虛擬化的公司而言,他們需要確保的是,目前所建立的虛擬化基礎可以在有意願時,隨時都能遷移到雲端環境上。這裡的關鍵要素之一是安全性。許多企業都是佈署傳統給實體端點的安全解決方案到虛擬環境,但是會發現這些解決方案並不足以提供足夠的防護來應付虛擬化環境的安全挑戰,而且還會產生許多新的問題,像是效能減退、資源不足等。

同樣的,當考慮佈署雲端技術時,安全性和效能也是最被關注的重點,它們被認為是採用雲端服務最大的風險和阻礙。

- 對安全性的疑慮(關於資料或雲端基礎設施) 54%

- 雲端服務的效能和可用性 50%

當虛擬化成為雲端環境的基礎設施,對於虛擬化和雲端環境而言,能夠兼顧保護和效能的安全技術肯定會有所重疊。不過,雲端環境內還是有新的安全考量。所以當企業替虛擬化環境尋找合適的安全解決方案時,也應該向前看,確保這解決方案可以解決雲端環境內獨特的安全問題,不然就得在更深入雲端技術時找尋另一種端點安全防護產品。不過企業應該要採用可以同時應用在虛擬化和雲端環境的安全架構,可以讓使用者從同一個控制台來統一管理這兩種環境,並且讓資料中心和雲端環境中的安全策略可以保持一致。

與其說「right here, right now」,企業該做的是「思考未來」,因為他們會希望建立的虛擬化環境,是最終可以替他們企業支援並防護雲端運算的架構。

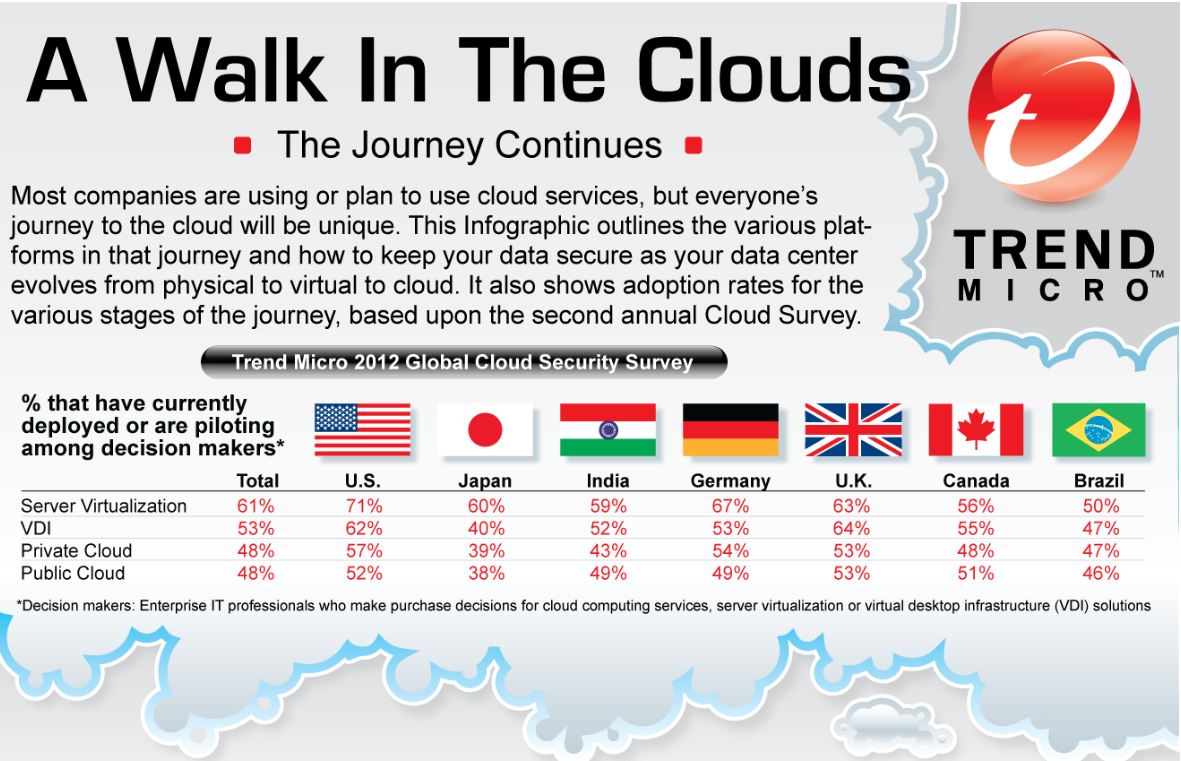

漫步在雲端 雲端之旅繼續往下一站前進

大部分公司都正在使用或計畫使用雲端服務,但每家公司都有自己獨特的雲端之旅。這資料圖表會介紹這旅程中會用的各種平台。也讓你了解在資料中心,從實體進化成虛擬、再到雲端時該如何保護資料安全。同時也根據我們第二次年度雲端安全調查的結果,顯示各階段的採用率。

趨勢科技2012全球雲端安全調查,決策者已經佈署或正在測試的比率 *

| 全部 | 美國 | 日本 | 義大利 | 德國 | 英國 | 加拿大 | 巴西 | |

| 伺服器虛擬化 | 61% | 71% | 60% | 59% | 67% | 63% | 56% | 50% |

| 虛擬桌面架構 | 53% | 62% | 40% | 52% | 53% | 64% | 55% | 47% |

| 私有雲 | 48% | 57% | 39% | 43% | 54% | 53% | 48% | 47% |

| 公共雲 | 48% | 52% | 38% | 49% | 49% | 53% | 51% | 46% |

* 決策者:可以決定採購雲端運算服務、伺服器虛擬化或虛擬桌面架構解決方案的企業IT專家

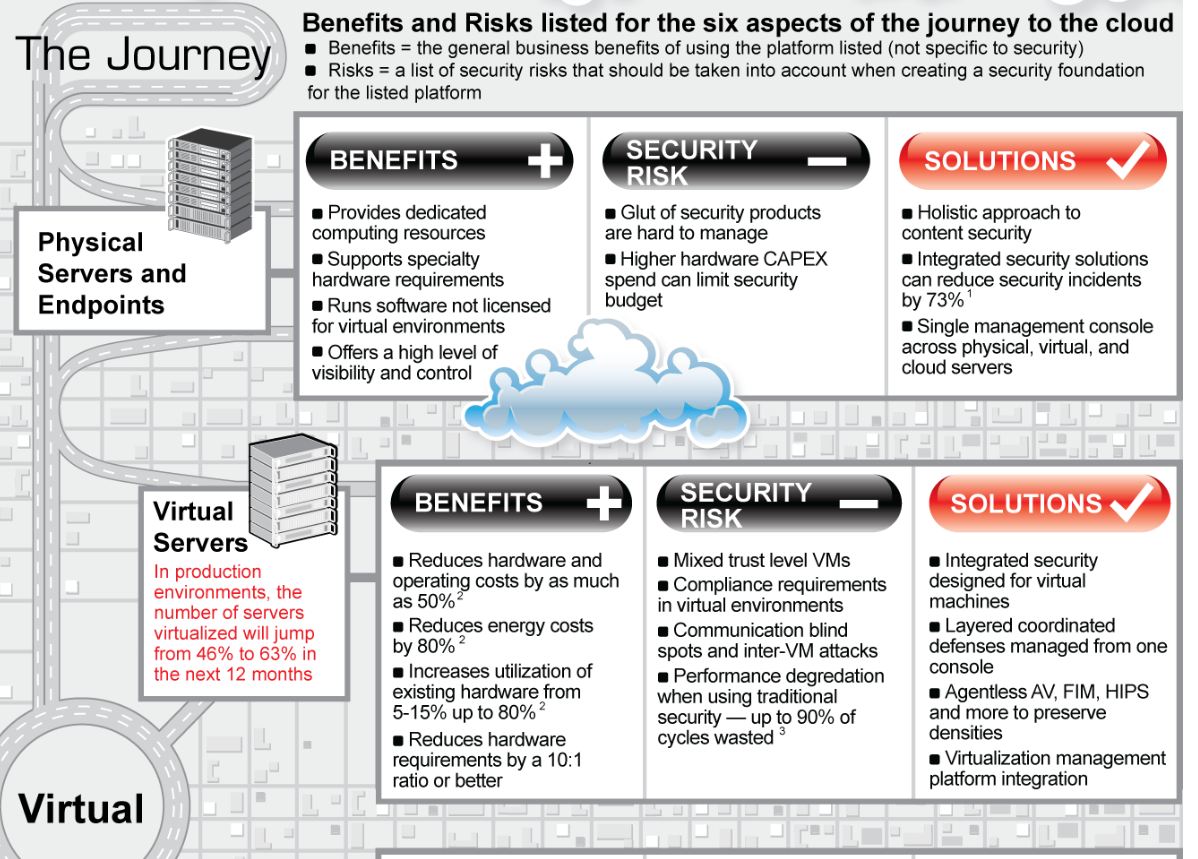

關於雲端之旅的六個好處和風險

雲端之旅 |

好處=企業使用該平台的好處(非專指安全性)風險=在該平台建立安全基礎時需要加以考慮的資安風險 | |||

| 實體伺服器和端點 | 好處

|

資安風險

|

解決方案

|

|

虛擬 |

虛擬伺服器 | 好處 註二

|

資安風險

|

解決方案

|

| 虛擬桌面架構在實際環境內,虛擬桌面的數量會在接著12個月從44%成長到63% | 好處

|

資安風險

|

解決方案

|

|

| 私有雲對採用雲端技術最大的疑慮是安全(54%)和效能/可用率(50%) | 好處

|

資安風險

|

解決方案

|

|

| 調查中有在實際環境使用伺服器虛擬化或進行測試的人中,65%也佈署了私有雲或正在進行測試 | ||||

雲端 |

混合雲混合雲佈署數量(22%)和私有雲(22%)及公共雲(21%)相當 | 好處

|

資安風險

|

解決方案

|

| 公共雲在實際使用公共雲和混合雲的環境,在接下來12月內,雲端應用程式會從46%成長到53% | 好處

|

資安風險

|

解決方案

|

|

|

||||