喜愛透過智慧型電視上網觀看網路節目或是瀏覽網路相簿的朋友請注意

針對智慧型電視的Android應用程式惡意程式現身,你的網路行蹤全都露 ?

由於智慧型電視有別於以往只是被動播放影像的電視裝置,其中可執行Android應用程式如登入社交網路等功能更廣受消費者歡迎,但趨勢科技資安威脅分析師發現,駭客會透過惡意網站散播含有ANDROIDOS_ROOTSTV.A惡意程式的應用程式,對CVE-2014-7911這個Android系統存在已久的舊漏洞 (Lollipop 5.0 之前的版本:從Cupcake 1.5至Kitkat 4.4W.2)進行攻擊,藉此取得此台裝置的操控權限,可肆意下載其他的惡意應用程式,或是成為攻擊其他家中連網裝置的跳板。

今日尚有為數不少的智慧型電視使用舊版的 Android 系統,仍然存在含有此Android漏洞的智慧型電視品牌包括:長虹 (Changhong)、康佳 (Konka)、小米 (Mi)、Philips、Panasonic以及Sharp,有為數不少的美國及加拿大使用者暴露在風險之中。趨勢科技提醒消費者除了謹記 「小心連線,聰明上網」之外,也可透過趨勢科技行動安全防護軟體來保護家中成員的資訊隱私權。

相關事件說明請參考如下

Android 智慧型電視後門程式現身,小心別下載到惡意程式

隨著歲末購物季結束,許多消費者家裡都添購了各式各樣的智慧型裝置,其中一項熱門的物聯網 (Internet of Things,簡稱 IoT) 裝置就是智慧型電視。這類電視有別於以往只是被動播放影像的裝置,許多甚至可執行 Android 應用程式。或許有些人會覺得這項功能非常實用,但這樣的功能卻有其風險。(早在兩年前我們就已探討過智慧型電視的問題。)

智慧型電視可讓使用者觀賞其他途徑無法取得的其他國家頻道,是一項許多消費者都覺得相當實用的功能。問題是,某些應用程式卻會讓使用者暴露在危險當中。我們發現有些應用程式會攻擊 CVE-2014-7911 這個 Android 系統存在已久的舊漏洞 (Lollipop 5.0 之前的版本:從 Cupcake 1.5 至 Kitkat 4.4W.2),也就是我們偵測到的 ANDROIDOS_ROOTSTV.A 惡意程式。

今日絕大多數智慧型電視使用的都是舊版 Android 系統,因此這個漏洞仍然存在。而這些含有漏洞的智慧型電視品牌包括:長虹 (Changhong)、康佳 (Konka)、小米 (Mi)、Philips、Panasonic 以及Sharp。其實,其他仍在使用舊版 Android 的裝置同樣也存在著危險,只不過剛好這類應用程式主要都用於智慧型電視或者智慧型電視機上盒而已。

下表整理了一些專門散布這類惡意程式的網站,這些網站都隸屬於H.TV 這個品牌旗下,其使用者大多位於美國或加拿大。

| 圖片編號 |

散布智慧型電視惡意程式的網站 |

| 圖 1 |

https://pf3a[.]res4f[.]com |

| https://www[.]htvmarket[.]com |

| https://mak[.]wak2p[.]com |

| https://wh[.]waks2[.]com |

| 圖 2 |

https://sites[.]google[.]com/site/htvfanshare/2012summer_collection |

圖 1:散布智慧型電視惡意程式的網站畫面。

圖 2:散布智慧型電視惡意程式的網站畫面。

除了前述網站之外,惡意程式也會經由下列伺服器下載:

| 網域 |

範例 |

| meiz.le2ui.com |

https://meiz[.]le2ui[.]com:80/marketdatas/apk/ChineseVideo2.11.1.apk |

| yaz.e3wsv.com |

https://yaz[.]e3wsv[.]com:80/marketdatas/apk/ChineseVideo2.11.1.apk |

攻擊過程

那麼,這項威脅是經由何種方式發動攻擊?首先,駭客會先引誘智慧型電視使用者前往前述網站下載已遭感染的惡意程式。一旦程式安裝到電視機之後,駭客就會觸發系統的漏洞。駭客會利用一些廣為人知的漏洞攻擊技巧,例如:記憶體塗鴉 (heap spraying) 或返回指標程式碼 (return-oriented programming) 來取得系統管理權限。

圖 3:惡意程式觸發漏洞。

圖 4:惡意程式攻擊系統漏洞。

在取得系統管理權限之後,駭客就會在系統上偷偷安裝其他應用程式或惡意程式。根據我們的分析顯示,駭客會從遠端更新程式,也會從遠端將相關應用程式推送至電視機上。

圖 5:應用程式偷偷安裝其他惡意程式。

圖 6:惡意程式從遠端更新應用程式。

不過請注意,這些遠端安裝的應用程式是利用 HTTP 連線來下載,而非 HTTPS 連線。因此,若有「第二個」暗中觀察這項行為的駭客,就能透過中間人攻擊來篡改第一個駭客的下載動作,進而下載別的應用程式到電視機上。

如何保護您的智慧型電視

您可利用趨勢科技的「行動安全防護」軟體來偵測這項威脅。雖然大多數的 Android 裝置都很容易升級到最新的系統版本,但智慧型電視卻礙於硬體設計上的限制而無法輕易升級。因此,我們建議的替代作法是在電視機上安裝一套防護軟體,並且避免安裝非 Google 官方網站提供的應用程式。

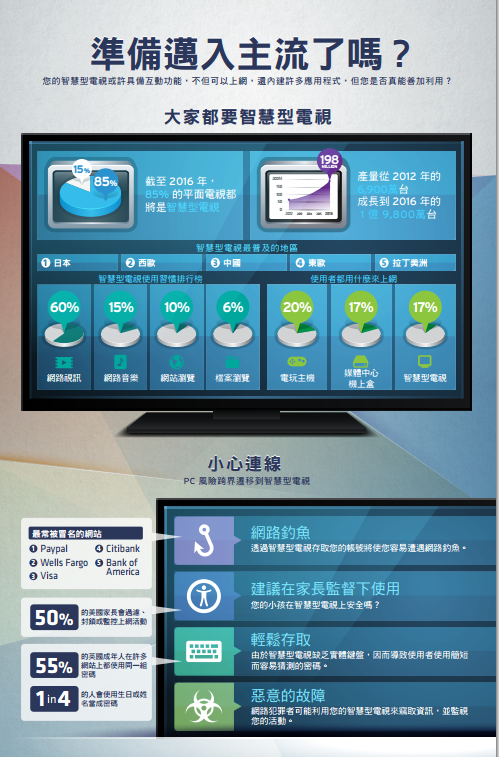

如需了解更多有關智慧型電視的問題,請參閱這份圖文解說:智慧型電視準備邁入主流了嗎?(Are Smart TVs Ready for Prime Time?)

以下是相關檔案的雜湊碼:

- 019d4326d3340609b3f8326d51e031cafc6bf9a0

- 01a0b3fbf3e4e840e6aa441353ff29e4c5bf3e10

- 0637b9116af595e7451dea655a05c32aa89fcbdb

- 069138865d4a58b3683f1aa687408b40c92fe9cf

- 0937b9598a58c6fad80c8e41f08e11e6d036d4b4

- 0c6a075e0cf4e94d57afe085d39423400fa88b7c

- 2bbcf7511d6953a64f4284f2454dce119bd1063e

- 2daabbe1d2213594c2a8017401f4fa82e24a2475

- 396cb2137a6cd6880c96035464712513f44d52b9

- 3fd7f0b2e8249ff5f08a82f5df003f2713744824

- 583722e9c6bbbf78d7d4d9689679d22ff6a2c4e9

- 6357da20ed2661d9b8943275c515c3bd6b9b46c6

- 8f999a80497bc29f633301f7f96489fe9be4eab5

- 9434f41147eb7259dcf4f1dd8ed7d1209b1546b8

- 9ecbff5df641da74910439aefd4ab0596afaff6f

- a54341b76b88034de6a47bb5904e6c01c53f3cc4

- bde06adde1d6f4ac3a1865a4314ca45ca807b39c

- d1af06e54e294dbc106c03650ac8a556c1b1e1e9

- d1f005e07d5369230d2624de94cfcbdad14cd914

- d3ab0dd0ac28181e0c531909460dcdd417178d2d

- dbf3a4d820db3974edc8063d852afa40217a9750

- fe86ae99ee7b75abf2bce047f4b5f2f1b20d3492◎原文來源: Android-based Smart TVs Hit By Backdoor Spread Via Malicious App

更多文章,請至萬物聯網(IoE ,Internet of Everything)中文入網站

PC-cillin 雲端版已有增加對勒索軟體 Ransomware加密行為的防護機制,可預防檔案被勒索軟體惡意加密

趨勢科技PC-cillin雲端版 ,榮獲 AV-TEST 「最佳防護」獎,領先28 款家用資安產品防毒軟體 ,可跨平台同時支援安裝於Windows、Mac電腦及Android、iOS 智慧型手機與平板電腦,採用全球獨家趨勢科技「主動式雲端截毒技術」,以領先業界平均 50 倍的速度防禦惡意威脅!即刻免費下載

《 想了解更多關於網路安全的秘訣和建議,只要到趨勢科技粉絲網頁 或下面的按鈕按讚 》

《提醒》將滑鼠游標移動到粉絲頁右上方的「已說讚」欄位,勾選「搶先看」選項,最新貼文就會優先顯示在動態消息頂端,讓你不會錯過任何更新。

*手機版直接前往專頁首頁,下拉追蹤中,就能將粉絲專頁設定搶先看。

▼ 歡迎加入趨勢科技社群網站▼