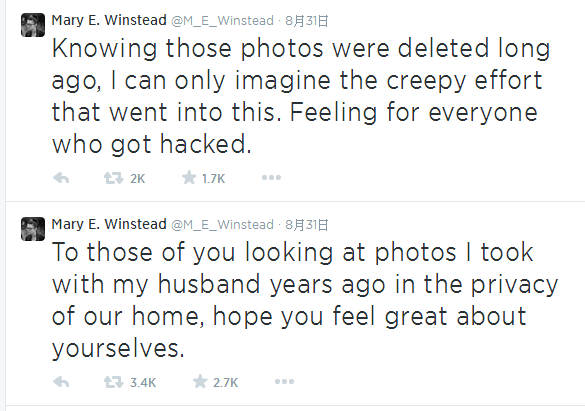

從 iCloud 疑遭入侵,好萊塢 A 咖女星裸照外流事件,學到的五件事 的文章中,提到刪除並不一定真的代表刪除, 如同下圖受害者所發現的一樣。如果你還以為從自己的手機刪除照片就可以了,那麼推薦你看這一篇文章。

作者:Vic Hargrave (趨勢科技資料分析軟體架構師)

當我聽到有明星因 iCloud 帳號被駭客入侵而使得自己的裸照被上傳到匿名分享網站 AnonIB 時,我其實一點也不覺得意外。不過,雖然將這麼私密的資料儲存在雲端原本就是一項冒險行為,但對於這些 明星的尷尬處境 我也深表同情。畢竟,照片是因遭人竊取才會外流,並非個人意願。就我來看,行動運算與雲端儲存的便利性在這件事上也要負擔部分責任。你很容易就可能建立一個密碼強度不足的雲端儲存帳號。視你的行動 App 程式而異,有時照片、音樂、文件或任何其他資料會在背後自動上傳至雲端,而你並不會留意。

一旦你的檔案上傳到雲端,你手機上的相簿就不一定會和你雲端上的相簿同步。我覺得許多使用者並不了解他們的資料到了雲端會怎樣,甚至是資料怎麼上傳到雲端的。

單純只是另一個雲端破解案例

就目前看來 ,應該是有一名叫作「OriginalGuy」的駭客入侵了明星的 iCloud 帳號並竊取照片。駭客攻擊的第一步是利用蘋果「我的 Apple ID – 建立一個 Apple ID 」這個用來建立新帳號的網頁,在網頁上輸入一些可能的電子郵件來猜測受害者 iCloud 帳號的電子郵件地址 。

如果某個電子郵件地址已有人使用,該頁面就會請使用者輸入其他可用的電子郵件地址。如此一來,駭客就知道某個電子郵件地址是否有人使用。接著,他就試圖用這個電子郵件地址來登入,不論是用猜測的密碼或是使用密碼破解程式。假使帳號的密碼強度不足,歹徒就不難猜到。這項技巧不光只適用於 iCloud 服務,也適用於 Box.com、DropBox 以及其他任何在建立帳號時能讓駭客知道某個電子郵件是否有人使用的服務。

行動資料分享或許太過容易

我所見過的大多數行動雲端儲存 App 程式都能讓你將智慧型手機中的照片自動上傳到雲端儲存。若你有多個這類帳號,你就很容易不知道哪些相片在何時被上傳到哪個雲端儲存。

最近我發現,當我用 iPhone 拍照時,照片會透過 WiFi 連線或是在我手機接上筆電的 USB 連接埠時自動上傳到我的 DropBox 帳號。我不記得自己曾經在 DropBox App 上做過這樣的設定,這樣的現象似乎 是某一天自己突然開始。有可能是我某一次更新 DropBox 之後才開始,也可能是我不小心開啟了這項功能。不過每當它發生時,不論是我的動作結果或是軟體的運作結果我都不曉得。

這才是重點:身為一個每天都要接觸電腦科技、行動裝置等等的軟體工程師,我自認是個相當熟悉科技的人。但我竟不曉得自己的智慧型手機是如何開啟這項照片自動上傳至 DropBox 的功能。

我必須自己到手機應用程式設定當中手動關閉這項「功能」,就連我們這種熟悉技術的人都還如此,也難怪那些生活忙碌的電影明星會不知到自己的照片被上傳到雲端。 繼續閱讀