雅虎公司(Yahoo! Inc.)於上月22日證實5億用戶資料遭駭客竊取,截至目前為止,2016年已經有至少三起駭客攻擊事件:五月時,一名駭客宣稱持有3.6億個MySpace用戶的email帳號。同月網路上又傳出駭客兜售1.17億個LinkedIn帳號。相隔三個月不到,今年八月,雲端儲存公司Dropbox傳出6,000多萬帳戶遭竊取。

面對一波未平一波又起的駭客攻擊,除了期許大公司們提升資料庫的資安,身為一般使用者,應該如何捍衛自己的網路安全呢?

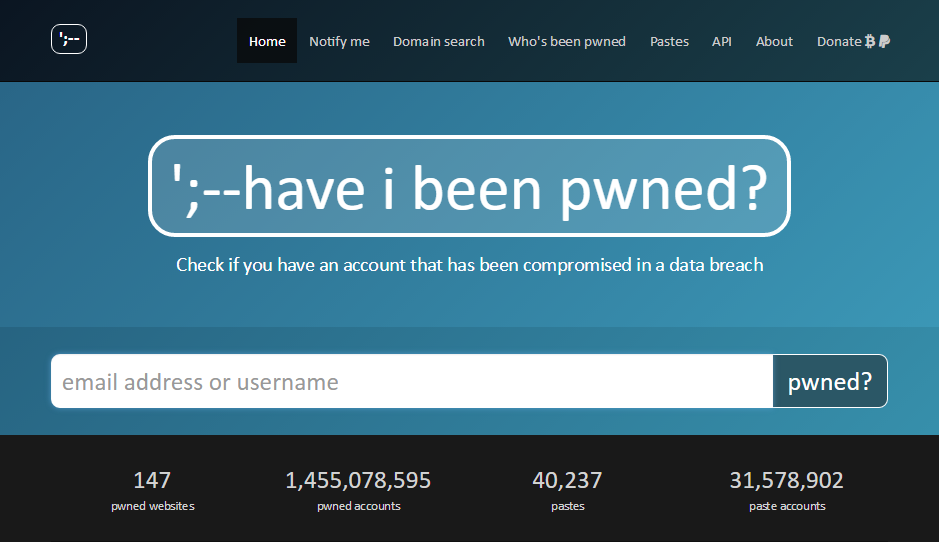

其實一英文網站HaveIbeenPwned可以利用Email或帳號查詢帳號是否曾遭受駭客攻擊。網站中也同時羅列曾經遭受到駭客攻擊的網站清單。以下是使用HaveIbeenPwned的簡易教學,動手檢查一下自己常用的帳號吧!

進入HaveIbeenPwned首頁,你將看到一欄搜尋列,在此填入你要檢查的Email或使用者名稱,幾秒內你就可以知道你的帳密曾於哪些網站遭受攻擊。

若帳號安全無虞,搜尋結果會顯示綠色~ 繼續閱讀