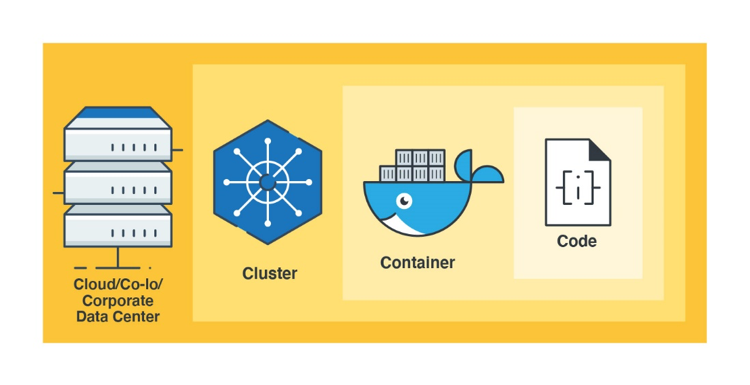

意見領袖討論今日網路防護的演進、現況及未來。在介紹完過去的歷史及重要觀念之後,順便告訴讀者為何資安團隊需要多層式雲端內防護。

入侵防護 (IPS) 與雲端的發展歷史,以及為何我們又將回到歡樂時光

在最近之前,網路防禦不僅似乎繞了一圈又回到了原點,而且還讓我們倒退到過去。在網路層次防範攻擊,一開始只能做到偵測,當偵測到惡意活動時,必須靠人工採取行動來降低損害,而且回應速度得夠快才行。此時防範的重點在於限制哪些流量可以通過閘道與防火牆,然後再交由 IDS (入侵偵測) 來偵測惡意活動。這聽起來似乎沒有很強,確實如此,所以後來才會進步到所謂的 IPS (入侵防護)。既然可以偵測到攻擊流量,那為何不乾脆加以攔截?