惡意 App 程式和網站威脅在經過多年的急速成長之後,行動裝置威脅在2014年第一季終於開始出現成熟的跡象。除了原本的行動裝置威脅之外,Android™ 平台還出現了可能讓裝置「變成磚塊」(完全無法使用) 的軟體漏洞。

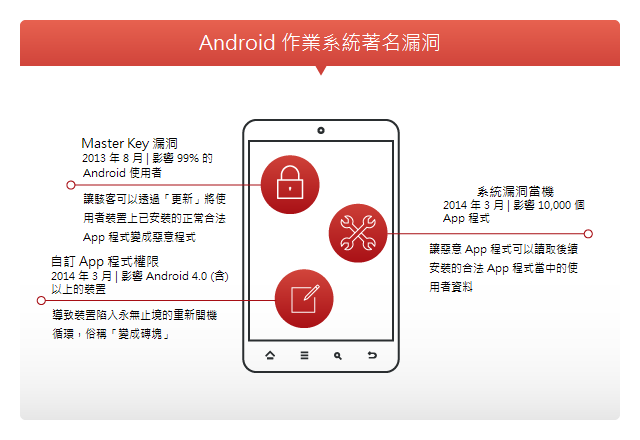

最近,一些軟體漏洞相關的事件證明,即使是自訂的 App 程式權限也可能被駭客躲過。一個最新發現的 Android 平台漏洞可能導致裝置陷入永無止境的重新開機循環,變成完全無法使用的「磚塊」。

不過,Android 並非唯一的受害者,第一季 iOS 使用者也同樣遭遇到所謂的「goto fail」漏洞。此漏洞一旦被攻擊成功,iOS 系統上用來將網際網路連線加密以防止網站連線遭到竊聽或挾持的 Secure Sockets Layer (SSL) 功能將因而失效。結果呢?任何使用者透過公共 Wi-Fi 網路發送、張貼的資料或任何線上活動,都可能被歹徒看光光,甚至遭到惡意篡改。

「越來越多的網路犯罪者開始轉移目標,紛紛搭上行動裝置的熱潮與普及列車,更何況行動裝置不像電腦那樣受到嚴密防護。未來我們勢必看到更多行動裝置平台的漏洞,尤其是 Android,因為該平台擁有廣大的使用族群。」

—Kenny Ye (行動裝置威脅研究員)

萬物聯網時代,企業必要掌握的資安四大面向

萬物聯網資訊安全中心 多層次的資訊安全中心控管

萬物聯網駭客攻防手法 深度分析APT攻擊,建立完整的防禦架構

萬物聯網雲端防護架構 私有雲 、公有雲、混合雲的資訊安全

萬物聯網行動安全機制 企業行動裝置安全策略

當萬物聯網IoE(Internet of Everything)正待崛起,美國著名研究機構更看到比現今經濟大上30倍的發展契機;引領企業資安布局的您,該如何預見具前瞻價值的資安趨勢,為「萬物可聯網‧無處不資安」的時代及早準備?【即刻報名!!CLOUDSEC 2014企業資安高峰論壇】