Citizen Lab 發布了一項有關 iPhone 最新威脅「ForcedEntry」的報告。這個零點選 (zero-click) 的漏洞攻擊手法似乎能夠繞過 Apple 的 BlastDoor 安全機制,讓駭客直接存取裝置而不假使用者之手。

分析 Pegasus間諜程式所用的 ForcedEntry 零點選 iPhone 漏洞攻擊

分析 Pegasus間諜程式所用的 ForcedEntry 零點選 iPhone 漏洞攻擊

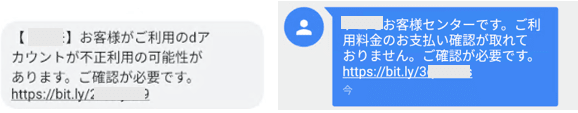

Citizen Lab 最近發布了一份報告,內容詳述 9 名巴林的人權分子如何遭到精密的 iPhone 漏洞攻擊。這些人權分子據稱遭到以色列 NSO Group 駭客公司的 Pegasus (飛馬) 間諜程式攻擊,經由兩種 iMessage 零點選 (zero-click) 漏洞攻擊手法駭入其 iPhone:其一是 2020 年發現的 Kismet,其二是 2021 年最新發現的 ForcedEntry。零點選攻擊手法可說是一種相當精密的威脅,因為它有別於一般惡意程式,完全不假使用者之手就能感染裝置。前述兩種手法當中,後者又特別值得關注,因為它能繞過 Apple 的 BlastDoor 安全機制,而該機制正是專為防範零點選攻擊手法而生。

根據 Citizen Lab 的報告,Kismet 攻擊手法的流行期間是從 2020 年 7 月至 9 月,針對的是使用 iOS 13.5.1 至 13.7 的裝置,自從 Apple 在 9 月份推出 iOS 14 更新之後就已經失效。接著在 2021 年 2 月,NSO Group 開始推出能夠繞過 BlastDoor 保護的零點選漏洞攻擊手法,也就是 Citizen Lab 所稱的「ForcedEntry」。國際特赦組織 (Amnesty International) 旗下的 Amnesty Tech (集合了全球數位人權專家與資安研究人員) 也在這段期間觀察到 iMessage 零點選漏洞攻擊相關的活動,並將它命名為「Megalodon」。

繼續閱讀