|

趨勢科技發佈病毒警訊通知:BKDR_PLUGX。 |

|

|

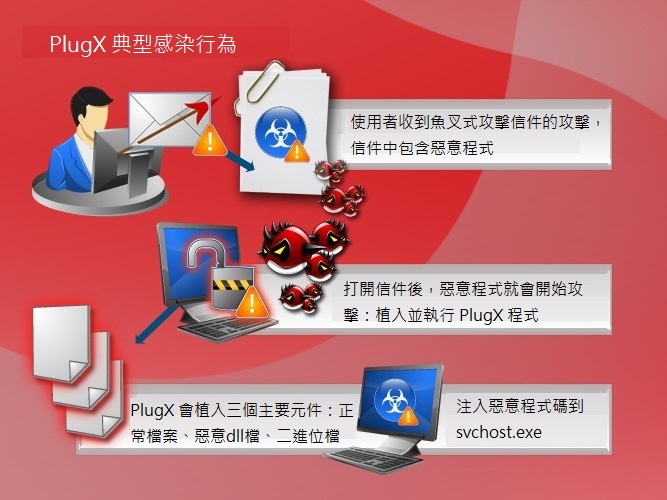

國家資通安全會報 技術服務中心於日前發布”播放軟體 KMPlayer更新機制異常”的資安通報。趨勢科技確認此為 BKDR_PLUGX家族系列之變種惡意後門程式,已於2013年8月6日星期二釋出病毒碼保護趨勢科技產品使用者。BKDR_PLUGX 為常見的惡意程式家族系列,主要具備後門程式功能以利駭客執行遠端遙控受害者電腦的行為。 依據國家資通安全應變網站所發佈之攻擊活動預警通報內容,該批 PLUGX 惡意後門程式疑似藉由 KMPlayer 影音播放程式之更新機制散佈。相關資訊請參考下列網址: https://www.icst.org.tw/NewInfoDetail.aspx?seq=1414&lang=zh 趨勢科技已可偵測此波攻擊事件中之惡意程式。 病毒技術細節與惡意行為:

PLUGX 並可讓駭客取得系統最高權限。 |

標籤: 病毒

波士頓爆炸案 蠕蟲軟體也來湊一腳!惡意連結散佈蠕蟲 鎖定受害者FTP帳密 企圖竊取更進一步資料

【2013年4月18日 台北訊】波士頓馬拉松爆炸案相關連結?點選前請小心,駭客攻擊就在你身邊。趨勢科技發現在波士頓馬拉松爆炸案發生的24小時內,已經有駭客以此為誘餌,透過垃圾郵件攻擊,以及社交平台散播內含蠕蟲WORM_KELIHOS.NB的惡意連結。該蠕蟲會竊取使用者的FTP帳號密碼與存在本機的電子郵件地址,同時監控受感染裝置的網路狀態以進一步竊取資料。除此之外,該蠕蟲會感染USB等卸除式裝置,達成其擴散目的。趨勢科技呼籲民眾對於近期與波士頓爆炸案相關網路訊息與電子郵件都應該保有一定程度戒心,不要輕易點選來路不明的連結是最佳自保之道。

運用波士頓馬拉松大爆炸 散播蠕蟲以竊取資訊

波士頓馬拉松爆炸案發生後不到24小時內,趨勢科技已經偵測到超過9000封的以波士頓爆炸案為名的的垃圾郵件,更發現駭客以主旨為「Aftermath to explosion at Boston Marathon 」的垃圾郵件發動社交工程陷阱( Social Engineering)。該垃圾郵件夾帶連結https://{BLOCKED}/boston.html,使用者點選後將看到一段來自波士頓爆炸現場的影片,同時也下載了名為WORM_KELIHOS.NB的蠕蟲程式。該蠕蟲程式會透過被感染裝置竊取使用者FTP的帳號密碼與本機中的電子郵件地址,更會監控受感染裝置的網路流量以達成竊取資訊牟利的目的。為了避免被追查,駭客精心設計許多不同的蠕蟲程式下載點,下載IP位址來自阿根廷、台灣、烏克蘭、日本等地。

圖說:波士頓爆炸案惡意連結,點選後會看到的影片畫面。

此蠕蟲也會透過USB磁碟等裝置散佈,並隱藏卸除裝置中所有資料夾。使用者在遭感染的裝置上看到的是與原資料夾相同名稱,實際上為LNK.的檔案。這些LNK檔的圖示看起來與一般目錄圖示一模一樣,使用者不疑有他點選並順利開啟資料的同時,該蠕蟲也成功擴散感染至電腦。

低頭族成為駭客新寵 行動上網購物請小心

趨勢科技行動購物e指南 讓您安心購物無煩惱

「行動購物」可說是再便利不過的購物方式了。特別是歲末接連著聖誕,跨年等假期,對於忙碌的現代人,隨時隨地連上網路查看購物優惠訊息可說是相當方便的購物方式。IDC Financial Insights 的一項調查指出,超過33% 的受訪者表示透過手機購物的金額較去年已增加兩倍[1],但網路購物的便利與商機也相對受到網路犯罪者的高度關注。截至今年10月,趨勢科技(東京證券交易所股票代碼:4704)已發現 175,000 個惡意與高風險的 Android App 程式,造成直接或潛在的行動網路購物風險。如何避開行動網購風險,聰明網購 ? 趨勢科技特別提供行動網路購物e指南與行動購物小撇步,讓您歲末網購無煩惱。

行動裝置的普及連帶帶動行動網路購物熱潮,特別是歡慶節日及季末打折季節期間,龐大的行動裝置使用者多半會利用手機或平板電腦上網蒐集相關資訊

或下單,在一般使用者對於透過行動裝置上網購物缺乏資訊安全意識的情況之下,更成為網路犯罪者發動攻擊的最佳目標。

根據趨勢科技病毒研究中心歸納分析,網路犯罪者主要透過以下三個方式來引誘消費者落入惡意程式的陷阱,造成行動網路購物風險:

- 行動裝置廣告程式

行動裝置廣告程式會占用裝置資源,有時還會以緊急通知的方式出現,使用者點選後卻連上某個購物網站。更有廣告程式還會暗地蒐集使用者手機中的個人資訊,導致個資外洩風險增加。

- Wi-Fi 連線購物快速又方便,小心個資全都露

消費者如果透過安全防護相對低的Wi-Fi 熱點上網購物,駭客將可運用連線階段挾持的方式,取得如信用卡 號碼等較為機密的購物資訊,進而達成其變賣個資或詐取金錢謀利的目的。

- 冒牌好康優惠蒐集程式滿天飛

挑選好康優惠蒐集程式時,請務必小心,因為有很多好康優惠蒐集程式都是假冒的 App。這些假冒的程式會從事惡意活動,從濫用高資費服務導致

使用者帳單爆增,更進一步可能蒐集個資侵犯使用者隱私權。趨勢科技建議應該直接於程式開發者的網站下載相關程式,降低下載到假 App 程式的機率。

行動網路購物風險多,如何聰明避開行動網購風險,享受其所帶來的便利與樂趣,趨勢科技提供以下四個小撇步供消費者參考:

- 使用開放性 Wi-Fi 服務,個人資料請勿露:連上開放性的網路服務,如 Wi-Fi ,看似相當便利,但此類網路的開放特質如同雙面刃,會讓使用者的個人資料暴露在輕易被有心人士竊取的風險中。如必須使用開放性無線網路如Wi-Fi服務,請儘量選擇由具有良好加密機制的無線網路服務,並儘量勿進行與傳送個人機密資料相關的行為如上網購物或線上金融交易。

- 下載來自不明第三方應用程式商店的 APP 前請審慎考慮:

趨勢科技建議消費者應盡量避免下載來自不明第三方應用程式商店的 APP目前最新的資訊安全軟體如PC-cillin 雲端版可針對可疑的Android

APP進行掃描,已有效發現藏有惡意程式的App並提醒消費者請勿下載。 繼續閱讀

有合法Adobe憑證的惡意工具

程式碼簽章可以讓使用者確認軟體並沒有被惡意篡改過。但如果有惡意程式會利用一個合法的數位憑證會怎樣?

9月底,Adobe公司發布通告警告使用者有惡意工具含有合法的Adobe數位憑證。根據這份通告,他們目前正在調查使用合法Adobe數位憑證的工具程式。想要立即解決這被誤用的問題,這家軟體廠商預計要在10月4日撤銷所有在2012年7月10日後簽章程式碼的數位憑證。

趨勢科技的研究人員已經收集並分析這些工具程式。我們將其偵測為:

- PwDump7.exe(偵測為HTKL_PWDUMP)

- myGeeksmail.dll(偵測為TROJ_AGENT.MGSM)

根據我們的分析,HTKL_PWDUMP是一個已知的工具程式,會從檔案系統內的二進位檔案 – SAM和SYSTEM提取雜湊值,可能會在未經授權下取得Windows密碼。而TROJ_AGENT.MGSM則會將網頁伺服器上的流量重新導向。

被誤用的憑證成為有效的社交工程陷阱( Social Engineering)攻擊工具

被惡意軟體使用有效憑證的真正風險是攻擊者可以將它用在社交工程陷阱( Social Engineering)攻擊中。因為數位簽章是用來向使用者保證程式本身是合法而未經修改的,使用者很可能會誤信這些憑證而去執行惡意程式。被誤用的數位憑證也出現在一些目標攻擊中。你可能還會記得,針對伊朗和其他預定目標的FLAME攻擊所用的特定組件中,就被發現有用到微軟發出的憑證。

Adobe澄清說這問題不會影響到使用正版Adobe軟體的系統,目前也尚未對一般消費者造成安全問題。但是少數使用者,尤其是IT管理員,可能需要進行一些預防措施。要了解更多關於Adobe的行動和通告,可以參考Adobe的部落格文章。

趨勢科技主動式雲端截毒服務 Smart Protection Network可以偵測並刪除這些工具程式,保護使用者免於此威脅。

@原文出處:Trend Micro Detects Reported Malicious Utilities with Adobe Certificates

作者:Gelo Abendan

想了解更多關於網路安全的秘訣和建議,只要到趨勢科技粉絲網頁 或下面的按鈕按讚

- PC-cillin 2013雲端版跨平台同時支援Win、Mac及Android手機與平板,立即下載