APT進階持續性威脅 (Advanced Persistent Threat, APT) 主要是針對特定組織所做的複雜且多方位的網路攻擊.

過去所發生過的大規模病毒攻擊事件,往往是有人藉由所謂的0-day弱點,在未發布修正程式的空窗期將惡意程式大量散播,短時間內就能癱瘓企業網路與主機,並造成難以估計的損失.不過一旦發布了修補程式後,這類型的病毒便很難繼續進行攻擊.

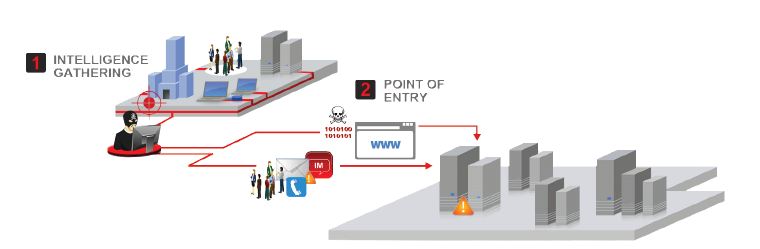

為什麼我們要特別注意APT進階持續性威脅 (Advanced Persistent Threat, APT) ?因為所謂的APT進階持續性威脅 (Advanced Persistent Threat, APT) 並不像上述說的病毒類型是短時間的大量攻擊,這類型的病毒往往長時間的潛伏在企業內部,先從蒐集情報開始,找尋適合攻擊的目標或跳板,最後再藉由這些目標對內部重要的主機發動攻擊.

根據統計,APT進階持續性威脅 (Advanced Persistent Threat, APT) 主要活動的前三大地區為台灣、美國與香港,受害比例最高的是台灣,整體而言亞洲是遭受APT攻擊最主要的地區.

以下是近年來知名的APT進階持續性威脅 (Advanced Persistent Threat, APT) 事件

2010年7月Stuxnet USB蠕蟲病毒攻擊西門子系統

2010年1月極光行動(Operation Aurora)攻擊Google Mail

2011年5月Comodo的數位簽章被竊

2011年4月Sony PSN個資外洩

相關圖闢請看文末 註:近兩年來遭受 APT 攻擊的著名案例:

由基本面來看,符合下列三項特點,我們就認為這攻擊是APT進階持續性威脅 (Advanced Persistent Threat, APT) :

出於經濟利益或競爭優勢

一個長期持續的攻擊

針對一個特定的公司,組織或平台

所以企業與政府通常是APT進階持續性威脅 (Advanced Persistent Threat, APT) 的目標,要注意APT進階持續性威脅 (Advanced Persistent Threat, APT) 是長期且多階段的攻擊,早期階段可能集中在收集關於網路設定和伺服器作業系統的的詳細資訊,可能透過SQL Injection攻擊突破外網Web伺服器主機,接著,受駭的Web伺服器作為跳板,對內網其他主機或用戶端進行情報蒐集.安裝Rootkit或其他惡意軟體去取得控制權或是跟命令與控制伺服器(C&C Server)建立連線。再下來的攻擊可能集中在複製機密或是敏感數據來竊取知識產權。

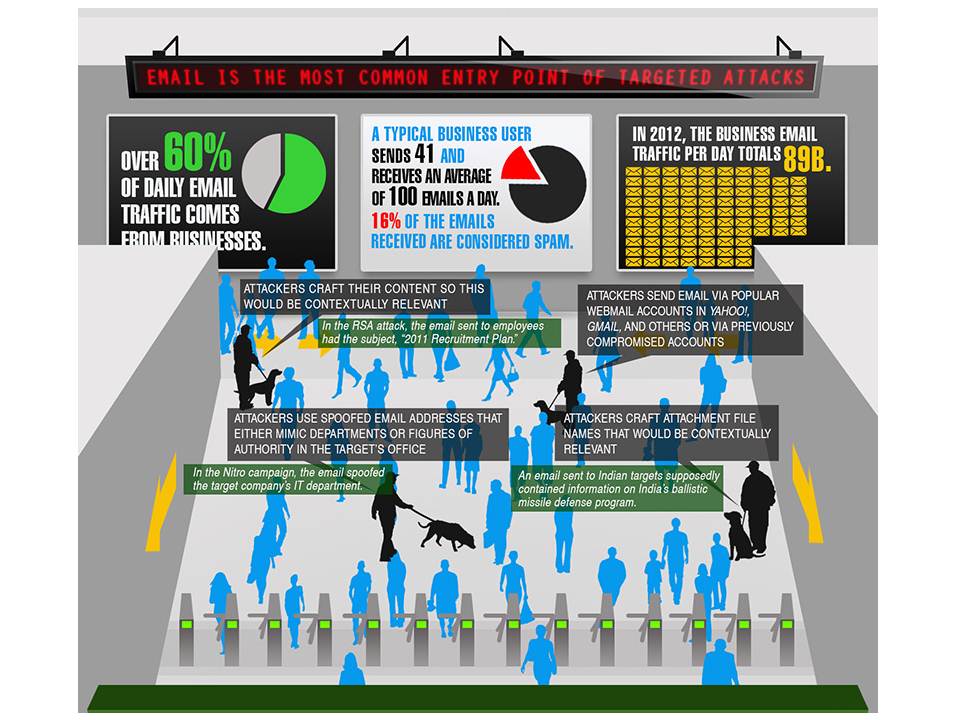

APT進階持續性威脅 (Advanced Persistent Threat, APT) 的主要行為:目標式攻擊郵件

在APT進階持續性威脅 (Advanced Persistent Threat, APT) 的活動中,最主要的就是透過郵件進行滲透式的攻擊,主要有三種類型

釣魚郵件:竊取使用者的帳號與密碼

惡意的指令碼:蒐集使用者電腦的環境資訊

安裝惡意程式(例如Botnet或rootkit)

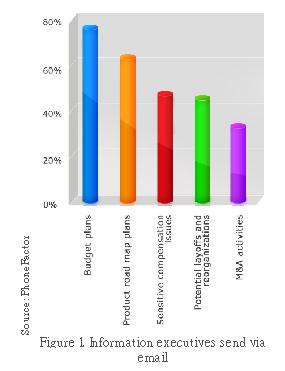

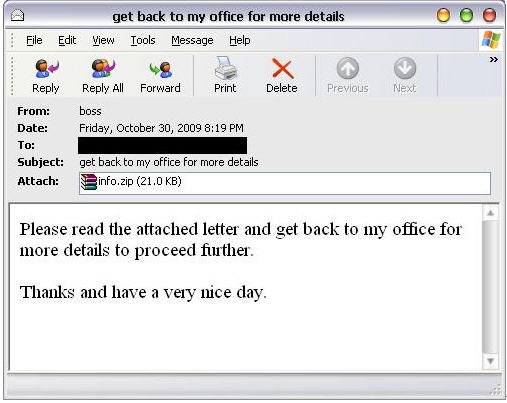

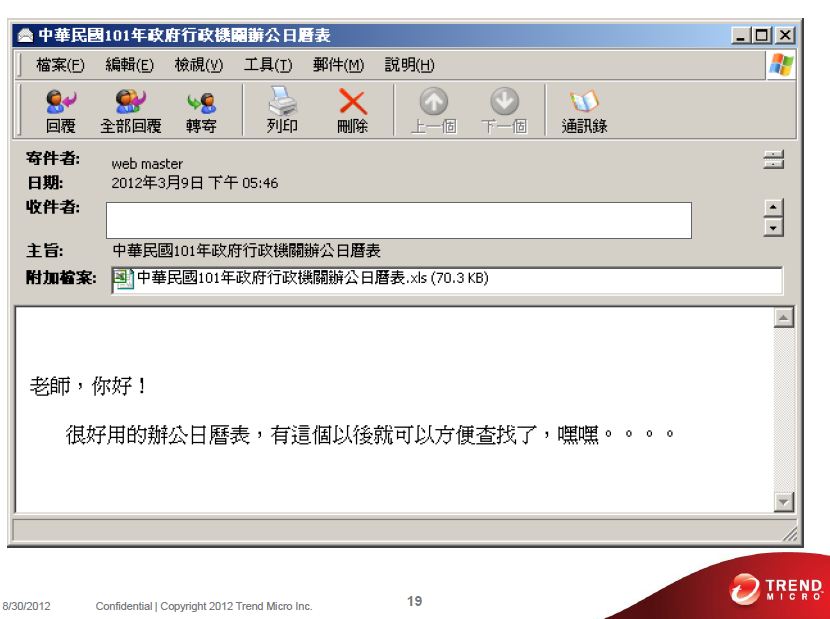

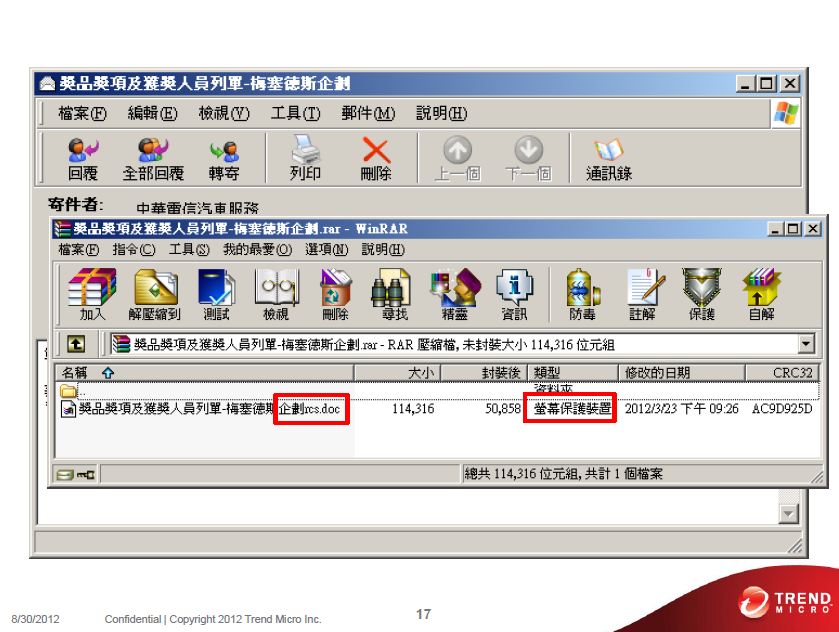

APT進階持續性威脅 (Advanced Persistent Threat, APT) 的攻擊郵件通常是以文件類型的檔案作為附件,例如Microsoft Office文件或是PDF檔,與一般認知的病毒郵件有著極大的差異,這類型的APT進階持續性威脅 (Advanced Persistent Threat, APT) 攻擊郵件通常與使用者平時收發的郵件無太大的相異之處,容易降低使用者的戒心,以下便是APT進階持續性威脅 (Advanced Persistent Threat, APT) 郵件的樣本:

APT 不是一種新的攻擊手法,也不是可以藉由阻止或破壞一次攻擊就讓問題消失。APT 可以被視為更像是一個網路攻擊活動而不是單一類型的威脅; 可以想成是進行中的過程 。防毒軟體可能可以阻止APT攻擊所使用的惡意程式,但並不意味著停止攻擊。就其性質而言,一個APT是一段持續的攻擊。如果一個戰術行不通,就會再嘗試另外一個。實際上,我們不應該只去思考單一對策,或只是在多層次安全策略上增加更多防禦層,相反的,我們應該思考將其他例子中可能用來攔截、偵測和遏制的各種方式都組合起來。

從實務面來看,在可預見的未來,APT將會一直與我們同在是很合理的假設。APT是長期的過程導向攻擊,是攻擊者動機和攻擊手段改變下的產物。 我們應該繼續部署攔截對策。防毒軟體,加密,弱點掃描和上修正程式(Patch)都是很好的做法。但是這些還不足以去應付APT,所以我們應該假設會被攻擊成功。在會被攻擊成功的前提下,我們必須即時的監控網路流量和電腦上的活動,包括隔離被入侵的設備,關閉伺服器和收集資料以作鑑識分析之用。 萬一攻擊發生了,能夠儘快偵測到攻擊和遏制它所造成的影響才是最主要的目的。

註:近兩年來遭受 APT 攻擊的著名案例:

· 2010 年 1 月 — Google: 在一起名為「極光行動」的事件中, Google 遭受 APT 攻擊。APT 事件。

· 2010 年 7 月 — 西門子:

· 2011 年 3 月 — Comodo:

· 2011 年 3 月 – RSA: 網路釣魚 (Phishing)網路釣魚 (Phishing)· 2011 年 4 月 — 洛克希德馬丁:

· 2011 年 4 月 – Sony:

以下影片(10:22)有看似熟人寄發信件,點擊後卻引發攻擊的多則實際案例VIDEO

想了解更多關於網路安全的秘訣和建議,只要到趨勢科技粉絲網頁 或下面的按鈕按讚

◎ 延伸閱讀

什麼是 APT進階持續性威脅 (Advanced Persistent Threat, APT)?

「李宗瑞影片,趕快下載呦!」從公僕誤開測試信,看好奇心所付出的資安代價(含APT 目標式電子郵件攻擊實際案例)

《APT 威脅》神不知鬼不覺的APT攻擊 — 多則APT 真實案件分享(含網路釣魚信件樣本)

[圖表] APT攻擊的 5 個迷思與挑戰 惡意PowerPoint文件夾帶漏洞攻擊及後門程式

進階持續性威脅LURID: 入侵了61個國家1465台電腦,包含外交等單位

《 APT 進階持續性滲透攻擊》BKDR_POISON 未來將出現更多挑戰

APT 進階持續性滲透攻擊研究報告10個懶人包

<APT進階持續性威脅>經由Email 發送的"員工滿意度調查"PDF檔案含SYKIPOT,展開目標攻擊行動

< APT 目標攻擊 >知名韓國企業收到量身訂製的社交工程信件,員工開啟後遭遠端控制竊取個資

《APT攻擊 》另一起電子郵件目標攻擊利用研究單位做掩護

《APT 攻擊》下載藏文輸入法至Apple iOS,竟引狼入室

《APT /MAC 攻擊》另一起和西藏相關的攻擊活動針對Windows和Mac系統

微軟控告殭屍網路ZeuS、SpyEye和Ice IX幕後黑手

時代變了 Mac使用者現在也會遭受目標攻擊

雲端安全和APT防禦是同一件事嗎?

一週十大熱門文章排行榜:<影音> 防毒小學堂: 躲在社交網路/社群網路後面的威脅 Social Media Threats

《 APT 進階持續性滲透攻擊》16 封不能點的目標攻擊信件

傳統安全策略已經不再足以保護企業

《 APT 進階持續性滲透攻擊》病毒也愛林來瘋!!目標攻擊以林書豪傳奇故事為餌,安裝後門程式

《 APT 進階持續性滲透攻擊》BKDR_POISON 未來將出現更多挑戰

《木馬專偷 Word, Excel 文件檔,得手後放雲端》受駭IP 遍佈150 國,含政府、學術界和企業網路

APT 進階持續性滲透攻擊研究報告10個懶人包

後門程式針對國際人權組織

趨勢科技發表2012資安關鍵十二大預測

2011 金毒獎【得獎名單】與【得獎理由】

<APT進階持續性威脅>經由Email 發送的"員工滿意度調查"PDF檔案含SYKIPOT,展開目標攻擊行動

◎ 歡迎加入趨勢科技社群網站