就在駭客多次威脅公開外洩資訊之後,上星期一他們真的在社群網站上炫耀他們公布了 20,000 名美國聯邦調查局 (FBI) 員工的資料。就在前一天,這群駭客才炫耀地公布了將近 10,000 名美國國土安全部 (DHS) 員工的資訊。

這群化名為 @DotGovs 的駭客表示:「FBI 和 DHS 的資訊已經公開,而我們的目地也已達成,現在該走人了,掰掰了各位!#FreePalestine。」在此次資料外洩之前,也就是週日,該團體才在一則 Twitter 推文當中冷冷地宣布:「各位,看來 @TheJusticeDept 終於意識到他們的電腦已經被駭入一個星期了。」

遭到外洩的資料當中,絕大部分是姓名、職稱、電話和電子郵件地址。根據駭客的說法,這些資料是從司法部門的資料庫當中偷來的。

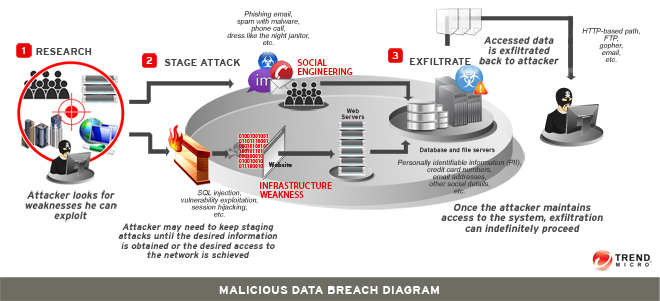

FBI 目前大約有 35,000 名員工,也就是說這次外洩竊取了該機構一半以上的員工資料。在上述資料被公開之前,Motherboard 的一篇報導指出他們曾經從當時「即將被公開」的資料當中挑選一些電話號碼來撥打,證明電話另一端確有其人。該資料庫中的職務名稱包括:任務小組調查員、特派探員、情報分析師、約聘人員、生物學家、技術人員、語言專家等等。同一篇報導也指出,這些資料的取得方式是先入侵司法部某員工的電子郵件帳號,然後再經由這個管道搜集了超過 200GB 的檔案,看來還有一大部分的資料尚未公開。

截至本文撰寫為止,司法部表示他們仍在調查這次駭客事件,此外,並無任何敏感資料 (如社會安全號碼) 遭竊。司法部發言人 Peter Carr 表示:「司法部正在調查旗下某單位的某個含有員工聯絡資訊的系統遭到未經授權存取的情況。此次未經授權存取事件仍在調查當中,不過,目前仍無跡象顯示有任何敏感的個人身分資訊遭到外洩。司法部非常嚴肅看待此事,並且會繼續部署各種防護和防禦來保護其資訊。若有任何被判定為違法的活動,都將移交給執法單位來調查。」

另一個美國聯邦機構「人事管理局」(Office of Personnel Management) 去年六月才發生大規模資料外洩,使得 400 萬名現職與離職聯邦政府員工個人資料遭到外洩。美國執法部門在多份報告當中指出,該事件很可能是某外國團體所為。

有趣的是,另一則 Twitter 推文似乎透露了此次外洩事件的政治動機,關於這點,政府單位尚未做出回應。駭客在 Twitter 上表示:「美國政府何時才會了解,除非他們與以色列斷絕關係,否則我們絕對不善罷甘休。」

原文出處:Hackers Leak Personal Information of 30,000 FBI and DHS Employees