隨著家庭與工業自動化的持續發展,智慧家庭與智慧建築已逐漸邁入複雜 IoT 環境的時代。照這樣下去,資安必須盡快跟上腳步,因為更複雜的環境意味著更多威脅和風險。

檢視「複雜 IoT 環境的網路資安風險」

檢視「複雜 IoT 環境的網路資安風險」

檢視「複雜 IoT 環境的網路資安風險」未來世界最令人嚮往的光景之一,就是一些平凡的日常用品在科技的加持下變成了活生生的得力助手,為生活帶來了便利。這樣的未來,其實已經逐漸在今日的環境當中實現。物聯網(IoT ,Internet of Thing)的持續發展,已預告了一種新式的未來生活空間,也就是所謂的「複雜 IoT 環境」(Complex IoT Environment,簡稱 CIE)。

一個 CIE 至少必須包含 10 個以上的 IoT 裝置,這些裝置在功能上環環相扣,並透過一套

IoT 自動化平台來整合成一個自動化環境。智慧家庭就是當前最常見的 CIE 之一,但並非唯一。IoT 自動化平台必須具備擴充能力,以便能控制更大規模的環境,例如智慧建築。

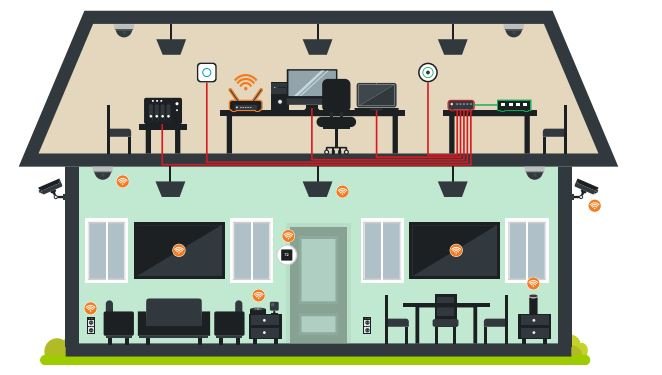

在探討 CIE 的資安威脅之前,我們先來看看我們最熟悉環境,也就是智慧家庭。在智慧家庭當中,網際網路連線可說是貫穿了整個環境,是智慧家庭不可或缺的要素。其連線設備包括乙太網路、光纖、數據機和

Wi-Fi 路由器。其連接的裝置則可能包括網路閘道、智慧燈泡、智慧門鎖、喇叭、電視等等。就連一些傳統的家電,如烤麵包機,也可透過智慧插頭來讓功能多一些變化。CIE

內的裝置數量和類型,決定了該環境可提供的指令、互動性及功能。裝置的數量必須足以創造多樣化的互動。

如前所述,這些個別的裝置之所以能夠一起運作,全靠一套所謂的 IoT 自動化平台

(亦稱為自動化伺服器)。IoT 自動化平台扮演著類似 CIE 大腦的角色,讓智慧應用程式可透過客製化規則來控制裝置,讓裝置之間彼此動、彼此影響。自動化平台所提供的複雜功能,為智慧家庭、智慧建築以及其他環境帶來了無限可能。然而,隨著裝置和自動化規則的不斷增加,CIE

的受攻擊面也因而擴大。有鑒於此,我們有必要深入了解 CIE 所帶來的挑戰,尤其是網路資安風險。

為了探討 CIE 和自動化伺服器的資安風險,我們特別設計了一個智慧家庭實驗室來測試各種

CIE 可能遭受攻擊的情境。完整的研究內容請參閱我們的「複雜 IoT 環境的網路資安風險」(Cybersecurity

Risks in Complex IoT Environments) 一文。以下是該報告的摘要重點。

繼續閱讀