以下是一些本世紀新聞鬧得最大的社群媒體惡作劇。

我們一直接收到稀奇古怪的網路廢言。而且我們大多數人都中招了 – 即使是經驗豐富的記者。

你有被騙嗎?

一、Livr應用程式惡作劇:安裝前先通過酒測,只歡迎醉鬼

我們聽說過社群媒體清醒測試,它會防止你喝太多的時候上網。但Livr是希望加入者是在酒醉狀態下安裝該應用程式。它甚至有個行動配件式體內酒精含量偵測器,你在吹氣後酒精濃度超過0.8就可以解鎖額外功能。

但在你乾完一杯,想通過酒精含量測試以便順利註冊時,才發現這不是真正的應用程式。這是一個品牌內容製作者 – Brandon Bloch創造了LIVR的概念。

他的目標是製造應用程式炒作話題,會在科技圈流行的那種,環繞在一個「不負責任」的產品上,它並不存在,也永遠不會。

Bloch很快就承認精心設計了這場鬧劇,讓那些真的相信的國際媒體、想採用的人、志願的測試者和投資者都大失所望。

小提示:如何知道一個應用程式是否安全

- 在你的設備上安裝給Android或iPhone的安全防護,確保它包含病毒掃描程式來偵測惡意應用程式。換句話說,使用行動安全防護應用程式來讓你的行動應用程式更安全。例如趨勢科技「安全達人」免費行動防護App

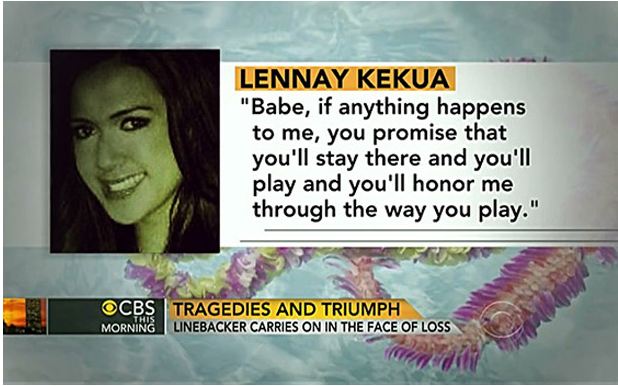

二、哥的女友竟是男人-足球明星破滅的數位羅曼史,從一張 facebook 被盜用照片開始

Manti Te’o是個快速崛起的聖母大學足球明星。Lennay Kekua是個美麗的史丹佛大學學生。

這兩人2011年在 Twitter上相識,開展出一段數位羅曼史 – 但卻從未真正見面 – 直到她在2012年因白血病離世。三天後Manti在賽季中帶領大學球隊「愛爾蘭戰士」打出好成績,他在之後的電視訪談中提到他的「過世女友」。但後來卻被線上體育新聞Deadspin踢爆這段離奇的故事。原來Kekua這個女孩從未存在過。Ronaiah Tuiasosopo,原來是一位Te’o的男性朋友,利用他高中同學 Diane O’Meara 貼在 facebook 臉書上的照片來創造出讓 Manti 陷入情網的 Lennay。然後利用社群網路和這可憐的傢伙聊天,並且在打電話時變造聲音。本部落格也報導了這一場荒謬的 facebook 臉書愛情故事

同場加映:

一名掉了 iPhone的失主在Google搜尋一張露乳溝的金髮美女照片,引出竊賊

有趣的手機與 iPad失而復得故事(找回手機只要一張辣妹照片和一把鐵鎚?)

小提示:如何知道有人偷用你的照片。

- 執行反向圖片搜尋,檢查是否被盜用肖像權:

- 右鍵點選照片並選擇複製照片位置,複製照片地址或複製照片網址(取決於瀏覽器)。

- 將地址貼到Google 搜尋。

- 在搜尋引擎結果頁內,點選圖片搜尋。

- 下一個結果頁面會出現你的照片被使用的地方。

三、Paris Hilton的哀悼曼德拉推文,搞錯對象?!

當反種族隔離代表和前南非總統曼德拉逝世時,全世界都在哀悼這無可取代的人道主義損失。這時當Paris將曼德拉與已故美國民權運動領袖馬丁路德金恩搞混並發表推文時,更令人反感並被廣大網友恥笑。

美國名媛 Paris Hilton 被傳發推文:「(曼德拉的)我有一個夢想演說很有啓發性。」

但後經證實Paris「發推」的時間,她正在前往邁阿密的航班上。而據網站buzzfeed考證,「推文」是由惡搞名人推文的帳號用修圖的方式來偽造假推文。但這假貼文被踢爆前已經被轉推了15000次。

小提示:如何保護你的Twitter帳號不被駭

- 強而唯一的登錄密碼是必要。密碼管理 e 指通,可以在你需要幫忙時來點新東西。

- 選擇每次登入時會送至你手機的第二重驗證。點入設定圖示,並選擇安全和隱私設定。啟動這些Twitter安全設定是個快速增加有效防護的方式。

四、45歲的家庭主婦虛構出來的小女孩角色

Nev是位住在紐約的攝影師,有一天,他收到一位在密歇根州的八歲的小女孩Abby臨摹他攝影作品的畫作,經由MySpace和Facebook通訊,他很快地”認識”了Abby和她19歲的同父異母姐姐 – Megan。甚至與Megan擦出愛火花。但他們是沒見過面的,只在facebook見過對方照片。

起初,Nev 沐浴愛河中,當他開始懷疑受騙時,他和朋友決定到老遠的密歇根州Megan的家看過究竟,兼且拍成紀錄片– Catfish(非識不可)。事實真相見光死,性感的Megan是45歲的家庭主婦 Angle虛構出來,Facebook 上的照片是擷取網路上的一名模特兒照片。更驚訝的是Angle還建立的19個facebook帳號,作為 Megan 朋友,她為每個角色安排近況,每天編造生活,互相留言讚好,分享假的生活照片。