今日 IT 主管承受了龐大的日常壓力,使得他們沒有太多時間來仔細評估各家廠商的端點防護產品,而這正是為何獨立機構的測試如此重要。不僅如此,端點防護市場的廠商和產品越來越多,有些甚至宣稱自己擁有比業界領導廠商 (如趨勢科技) 更先進的「新一代」技術。基於這點,企業更應該仔細參考一下這些測試結果。

我們很高興能再次在業界推崇的 AV-Test 獨立測試機構最近一項企業端點防護產品評比當中獲得多項優異成績。

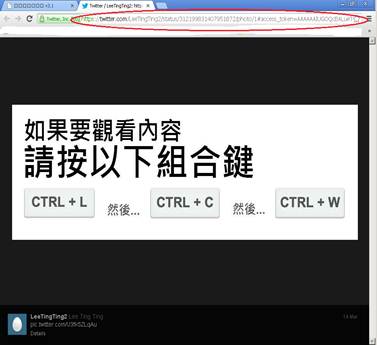

網路犯罪:低投資、高報酬

或許,在今日的威脅情勢下,企業資訊安全長 (CISO) 確實承受了龐大的壓力,但即便如此,CISO 也承擔不起挑錯端點防護產品的後果。網路犯罪是一個數十億美元的產業,經常造訪地下黑暗網路市集的駭客,就連最精密的進階惡意攻擊工具也不難找到。這是個低投資、高報酬的產業,駭客甚至能發動專門躲避傳統資安防禦的針對性攻擊。而且,駭客隨時都在開發新型態的惡意程式 (如勒索軟體 Ransomware ),使得企業資料面臨更大的風險。 繼續閱讀