前言: 根據2012 年駭客公布重大帳密被盜事件分析出的全球最駭密碼,「password」蟬聯榜首,緊隨其後的是「123456」和「12345678」。在大陸駭客的密碼破解字典中,還列入以下幾個必備弱密碼,中國人最愛的「666666」和「888888」,還有那甜滋滋的「5201314」(我愛你一生一世),根據大陸某IT社區網站洩露的600多萬個帳號密碼為例,使用中文拼音、手機號碼,甚至經典詩句縮寫作為密碼的中國用戶不在少數。

趨勢科技曾多次提到密碼管理 的文章,還記的下圖提到2012年【LinkedIn被盜帳號的前30大常用密碼】與 2011 年的最駭密碼排行嗎?根據最新的統計 2012 年最駭密碼, 「password」蟬聯榜首,緊隨其後的是「123456」和「12345678」。現在PE_MUSTAN.A病毒會鎖定這些強度不足密碼的電腦,進行刪除檔案的破壞。

2012年【LinkedIn被盜帳號的前30大常用密碼】 (F 開頭髒話和 ILOVEOU 都不是好主意) 646 萬筆被盜的LINKEDIN密碼被貼到俄羅斯的駭客論壇上,許多人都直接用單字當密碼,而這早已證明是種糟糕的密碼。密碼破解演算法早已收錄了這些糟糕的密碼了

小編提醒:1.跟傻瓜密碼拒絕往來 2.不同網站用不同密碼

如果帳號符合特定些使用者名稱(administrator/admin/user/test)和 246 組密碼的組合 (完整清單請參閱威脅百科內容 ),該惡意程式就會取得存取權限並感染電腦上的檔案。這些密碼包含以下各類(以下僅列舉部分)

鍵盤方向順位組合: !@#$

!@#$%

!@#$%^

!@#$%^&*

!@#$%^&*()

!@#123

!@#123456

123!@#

123456!@#

數字組合 0

00000000

007

1

100200

110

111

11111111

111222

112233

11223344

1234567890

2012

數字和鍵盤順位 1234qwer

123asd

123qaz456wsx

123qwe

abc 系列 abc

abc123

abcd

abcd1234

admin 系列 adm1n

Admin

admin!@#

admin!@#123

admin123

adminadmin

admini

administrator

alpha

asdf

單字系列 baseball

batman

computer

database

dragon

foobar

football

home

hunter

上帝系列 god

godblessyou

英文名字系列 jennifer

jordan

patrick

password 系列 ihavenopass

mypass

mypass123

mypassword

oapassword

P@ssW0rd

pa$$0rd

pass

pass0rd

pass123

pass123456

pass123word456

passpass

passwd

password

password1

pw123

pwd

Windows 系列 win

windows

windows2000

windows2003

windowsxp

xp

我愛你系列

Love

iloveyou

iwantu

xx 系列 xxx

xxxx

xxxxx

xxxxxx

xxxxxxxx

2012 年 7 月現身的 PE_MUSTAN.A 會在安全性較弱的網路上散播,而且已知會攻擊密碼強度不足的目標系統。它的源頭可追溯至 WORM_MORTO.SM ,後者在一年前非常流行 。儘管這種透過暴力破解方式橫行網路的手法已不算新穎,但 PE_MUSTAN 的出現證明了一些應該安全的網路依然存在著重大弱點。

如同所有的檔案感染程式一樣,這個新的變種同樣也會快速感染同一台機器上的眾多檔案。它會感染所有的 .EXE 檔案,除了下列資料夾內的檔案之外:

Common Files

Internet Explorer

Messenger

Microsoft

Movie Maker

Outlook

qq

RECYCLER

System Volume Information

windows

winnt

根據上列清單,MUSTAN 似乎想避免感染任何可能造成當機的檔案 (因為會引起注意),所以 Microsoft 的應用程式、即時通訊程式都因而「免於」遭到感染。

此外,PE_MUSTAN.A 也會嘗試透過網路 (確切來說是「遠端桌面協定」,簡稱 RDP) 來散播,進而存取其他系統。如果使用者符合某些使用者名稱和密碼的組合 (完整清單請參閱威脅百科內容 ),該惡意程式就會取得存取權限並感染電腦上的檔案。這樣的行為很類似 WORM_MORTO。

一旦進入受感染的系統,它就會將所有可能的磁碟都列為下一個目標,如:本機硬碟、可卸除式磁碟、網路共用磁碟以及遠端桌面協定 (RDP) 的預設共用磁碟 (就像 WORM_MORTO 一樣)。RDP 共用磁碟並非預設會建立的。只有當使用者執行一些額外的設定步驟,指定要透過 RDP 共用磁碟時才會建立。

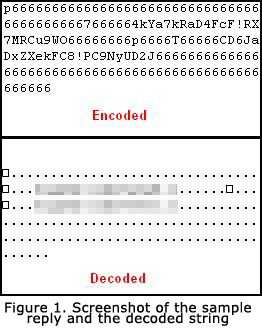

此惡意程式有趣的一點是,它會利用 DNS 來與自己的幕後操縱 (C&C) 伺服器溝通。它會使用 DNS 的文字內容來取得 C&C 伺服器傳來的指令,如下所示:

在前例當中,它收到的是一串編碼過字串,解開後是用來下載其他惡意檔案以執行的連結。駭客可輕鬆利用這些檔案來竊取已感染系統上的資料,或者植入後門程式,讓遠端駭客自由進出。 繼續閱讀