趨勢科技部落格曾介紹過的兩篇文章有趣的手機與 iPad失而復得故事(找回手機只要一張辣妹照片和一把鐵鎚?),和 足球隊員和過世的虛擬女友:一張被高中同學冒用的臉書大頭貼,引發的荒謬/激勵故事,如果撿到手機的小偷,沒有相信那個 有美女大頭貼的交友邀請;如果前陣子轟動全美的足球隊員跟”女友”交心前,曾利用以下文章的 Google圖片搜尋功能,也許故事結局就會改寫了。

作者:Vic Hargrave

如果你在Facebook或其他社群網路上待過一段時間,你可能收到過那些來自完全不認識人的朋友邀請。即便你的Facebook資料設成只有朋友可以看到,還是可能會發生。因為你的部分朋友可能比你公開更多資訊,所以他們所連結的陌生人可能會看到你的個人資料。

最近,我在趨勢科技的同事,威脅研究員 – Jon Oliver收到來自陌生人的朋友邀請。他想出一個非常簡單的方法來檢查這個想加他朋友人的身分,可以非常好的判斷這是真人還是想試圖騙你的假帳號。

Google圖片搜尋是你的好朋友

進行身分驗證的關鍵是Google圖片搜尋,他們提供讓你可以透過照片來搜尋網路圖片的功能。Google接著會出現所有找到的名字和照片。下面是如何進行的範例。

比方說,你在Facebook或LinkeIn上收到來自Robert Dray醫生的朋友邀請:

Robert Dray醫生的LinkedIn個人檔案上有他的照片。看起來很像真是個醫生,不是嗎?你可能會因為這個原因而想加他朋友。但先讓我們用Google查一下這張照片。你也可以拿這張照片試試看。

- 滑鼠右鍵點擊上面的照片,或是你所真正收到朋友邀請的對方照片。

- 將照片儲存到桌面或其他容易找到的資料夾。

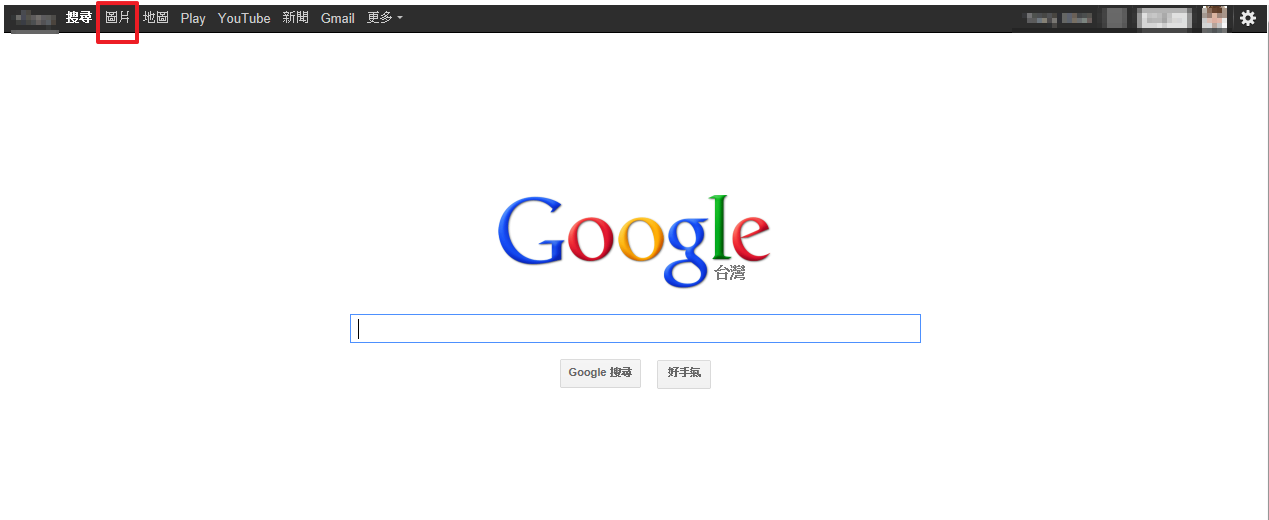

- 打開瀏覽器,進入Google圖片。

- 點擊圖片搜尋框的照相機圖示,就在藍色搜尋按鈕的左邊。

- 點擊以圖搜尋框的「上傳圖片」連結。

- 點擊「選擇檔案」按鈕。

- 選擇你在第二步裡用來儲存Robert Dray照片的地方。

- 觀察你從Google得到的名字。

編按:你也可以用”貼上圖片網址”來搜尋,滑鼠移到圖片上方,按右鍵,即可複製圖片網址(如下圖)

這裡只是一些我從Robert Dray醫生照片所找到的結果:

注意到,這些結果沒有提到Robert Dray的名字,如果你看到搜尋結果符合你所期待的名字,那可以相當程度地確認這人是真的。這並不代表你要接受他的邀請,但至少你會覺得比較安心,這人的確是他所說的人。

繼續閱讀

六成受訪者表示可能是APT攻擊的目標,但不到一成認同客製化攻擊需要不同的解決方案

為何在看Mandiant報告前要先讀ISACA APT研究報告?

這是出現在紐約時報上的另一起重大資訊安全新聞。在三個禮拜前,他們詳述了關於網路遭受APT進階持續性威脅 (Advanced Persistent Threat, APT)。今天他們報導了另一個故事,關於正在攻擊世界各地公司和組織的間諜活動和企業間諜活動。

但對於一般客戶來說,雖然這故事很吸引人,但上週由ISACA所發表的2012進階持續性威脅(APT)安全意識研究報告更為重要,因為它提供更多關於如何保護你公司或組織的資訊。紐約時報的文章是很好的閱讀材料,但ISACA報告可以幫你不落入紐約時報所提到的故事內。

63%的受訪者表示他們可能是APT攻擊的目標,僅僅9.6%的受訪者認同客製化攻擊需要以不同的方法來解決

我們從這問卷調查中所看到的重要事情是,人們在擔心APT進階持續性威脅 (Advanced Persistent Threat, APT)和知道它們如何進行之間的嚴重脫節。

有63%的受訪者表示他們可能是APT攻擊的目標。但同時,幾乎有一樣多的人(53.4%)認為APT攻擊和傳統威脅「類似」。這意味著,僅僅略低於10%(正確來說是9.6%)的受訪者認為這是一種威脅,並且了解到這是個不同類型的威脅,需要用在根本上不同的方法來解決。

出現這類的故事時,經常會有客戶問:「我可以防護這種攻擊嗎?」他們大部份時候的真正意思是「你的病毒碼/特徵碼可以抓到這攻擊嗎?」對這問題的正確答案是:這其實並不重要,這些攻擊的設計就是用來避過基於病毒碼/特徵碼的客戶端安全防護偵測。我們可以從對紐約時報的攻擊裡看出這一點。事實上,我們相信這些攻擊通常會經過基於病毒碼/特徵碼的客戶端安全產品測試,以確保它們不會被偵測到。

是的,我們的確可以防護這篇報告裡所提到的多數惡意軟體,也會對新惡意軟體建立新防護。但這也強調了被動的、基於病毒碼/特徵碼的客戶端安全防護只是你面對APT攻擊整體防護的一部分。面對客製化的攻擊,需要有不同的方法來進行防禦。一個客製化的防禦會利用進階的偵測技術,在真正傷害造成前發現攻擊。

如果你擔心APT攻擊,重要的是要真正了解威脅的本質,以能夠更好地加以防禦。ISACA問卷調查結果顯示出許多會擔心的人卻不真的了解這威脅,並可能使用錯誤的工具,讓他們的組織陷入危險。

WhatsApp違反隱私法

作者:趨勢科技資深分析師Rik Ferguson

WhatsApp Inc.,一家非常成功的跨 (行動)平台訊息應用程式。被荷蘭資料保護機構(Dutch Data Protection Authority,CBP)和加拿大隱私委員會辦公室(The Office of the Privacy Commissioner of Canada,OPC)展開聯合調查。他們在一月廿八日所發表的聯合聲明裡指出WhatsApp有下列違規行為:

「違反國際公認的隱私原則,主要在對個人資料的保留、維護與揭露方面」。

這些發現進一步地強調了David Sancho在去年研究行動應用程式安全時所作出的結論。以及最近所發表關於資料隱私的Ponemon研究結論。

這項調查展開了有數個月,主要有三個發現,其中兩個問題已經被WhatsApp公司相當程度地解決了,但另外一個仍然尚未解決。

WhatsApp公司已經採取行動去解決的兩個問題,是關於他們網路通訊安全的部分。調查機構發現,使用WhatsApp發送的所有訊息都未經過加密,這意味著要攔截私人通訊是輕而易舉的事情。這些通訊往往不只包含文字訊息,還會有圖片、聲音、視訊和位置資訊。在二〇一二年九月,為了回應這些調查,WhatsApp開始對其通訊加密。

另外,調查還發現WhatsApp用來產生「訊息交換用的密碼」的方式十分脆弱。基本上,訊息發送者的身份是由MAC地址或發送裝置IMEI號碼來加以確認。調查得出(正確地)結論,因為這些資訊相對上都很容易外洩或被竊取,要用來作為身份驗證機制並不可靠的,也非常容易就能夠偽造WhatsApp通訊的發送者。由於這個發現,WhatsApp公司已經改進驗證訊息發送者身份的技術,現在是使用隨機生成的金鑰進行簽章。

為了要能夠享受到這些重要的安全增強功能,WhatsApp用戶,不管是不是活躍的使用者,都強烈建議要確保自己所運行的是最新的版本。 繼續閱讀

了解目標攻擊:我們真正對抗的是什麼?

資訊分享如此的氾濫,想要了解攻擊者從某特定目標可以獲得多少資訊,和哪些資訊可以被用來攻擊是幾乎不可能的。

我們的產業從目標攻擊裡所學到的大部分事情幾乎都透過最艱苦的方式:通過對成功攻擊的分析。至今的成果也只是讓我們了解到自身對於目前所處的「戰場」有多麼陌生,以及這陌生是如何讓產業無法理解在面對這種攻擊時需要做什麼。但為什麼會這樣呢?攻擊者真的佔得上風嗎?很不幸的,答案是肯定的。

攻擊者不公平的優勢

簡單地說,攻擊者有著更高一層的掌控能力以及更充沛的資源。他們可以決定威脅的本質 – 如何以及什麼時候去進行攻擊。他們可以使用網路上所找得到的許多種工具,包括正當的網路服務。更重要的是,他們可以獲得所想要攻擊對象的情報 –他們可以對目標做研究並找尋資料,讓入侵滲透變得更加簡單而幾乎無法偵測。

當攻擊者可以利用這種靈活性時,他們的攻擊對象,在另一方面卻面臨著許多限制,自己都已經快管不好自己了。隨著消費化和行動運算的興起,對公司來說,想要確認自己的網路範圍都已經是件難事了,更別說還要去保護它。他們所能做的就是盡可能利用可用的策略,對網路所能做的控管以及對員工的教育訓練了。

對掌控的錯誤感覺

身為需要負起防護責任的人,最危險的就是假設我們了解攻擊者要如何去進行攻擊。真相是,我們並不真的了解攻擊是如何發生的。特別是像現在,資訊分享是如此的氾濫,想要了解攻擊者從某特定目標可以獲得多少資訊,和哪些資訊可以被用來攻擊是幾乎不可能的。

所以當我聽到以偏概全的說目標攻擊總是透過電子郵件時,總是讓我覺得惱怒。這會誤導使用者,也幫了資安防衛者倒忙。電子郵件可能在某些攻擊裡被用來作為接觸受害者的載體,但攻擊並不總是需要從那開始。就像我之前所說的,攻擊者決定了攻擊的本質,他們所採取的策略通常是根據他們對目標的偵察結果而定。是根據對目標的熟悉程度來讓攻擊生效,因為他們掌握著目標的行為和弱點,不管是數位或實體。攻擊者可能會實際到達目標家裡,這會產生跟數位攻擊相同甚至更大的結果。

趨勢科技率先發現最新APT攻擊事件『遮日行動』 政府機關及高科技產業已成箭靶 呼籲IT人員應立即正視 以防有更大規模的損失

【2013年 2月27 日 台北訊】趨勢科技APT進階持續性威脅 (Advanced Persistent Threat, APT)情報資訊中心,近期自攻擊政府單位電子郵件社交工程陷阱( Social Engineering)信件中,發現組織型駭客的最新針對性攻擊事件「遮日行動」,此種手法不同於以往的中繼站連線方式,透過間接繞道式的進階戰術,成功突破傳統式防火牆 (Firewall) 與 DNS 伺服器阻擋黑名單的防禦機制,達成其滲入政府機關以及企業的主要目的,目前有能力抵擋與防禦此型態攻擊的機關與企業屈指可數,政府與企業單位應立即正視、不可不慎。

「遮日行動」採取「以迂為直」攻擊戰術。惡意程式突破傳統手法,不直接向DNS伺服器詢問中繼站網域對應IP,而改為先向網際網路中提供網域查詢(DNS lookup)服務網站連線後,進行網頁查詢以取得中繼站實際位置,成功突破過往依靠防火牆或DNS伺服器阻擋之機制。趨勢科技技術總監戴燊表示:「『遮日行動』為組織型駭客針對政府機關與高科技產業發展出的進階式攻擊,顛覆過往資安防護思維,相當有效地突穿現行資安防禦防線。目前台灣僅有少數政府機關部署對應防禦機制,有能力偵測或阻擋此類攻擊。」戴燊更進一步說明:「依過去經驗,一旦此新型攻擊手法收到初步效果,恐短期內為組織型駭客大量使用,並可預期在未來將發展多種的變形攻擊,強烈建議政府與企業即早準備應變。」 繼續閱讀