本周資安新聞週報重點摘要,本文分享上週資安新聞及事件。你將會看到新聞的簡短摘要及原文連結來閱讀更詳細的見解。

資安趨勢部落格一周精選

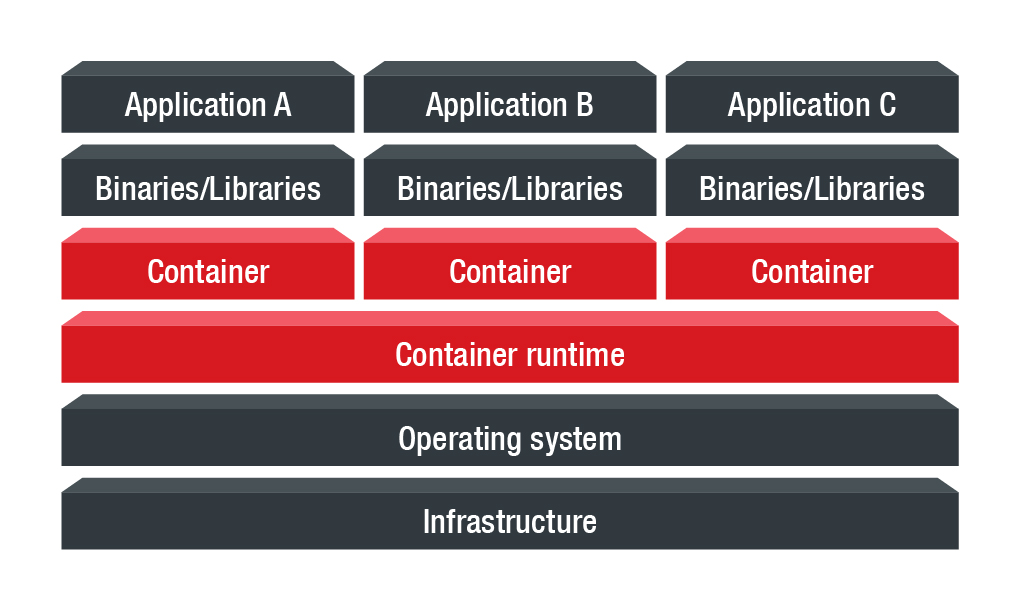

- 何謂容器(Container)?

- AESDDoS 殭屍網路變種,經由暴露在外的 Docker API 滲透容器

- 《IOT 》趨勢科技強化網路攝影機安全 攔截500萬次攻擊 ,與 VIVOTEK 合作為連網攝影機提供優異防護

- 新手駭客也可輕易取得“軍事級”工具,攻擊使用過時 Windows 系統的企業

- 網路釣魚及流氓行動應用程式是詐騙攻擊最常用的媒介

- 網路威脅指南:利用次世代入侵防禦技術加強網路邊界防禦

- HiddenWasp惡意軟體借用Mirai及Winnti程式碼攻擊Linux系統

- BlackSquid 利用八種知名漏洞潛入伺服器與磁碟,並植入 XMRig 挖礦程式

- 留言就送玩具總動員4限量貼圖? 近五萬民眾被騙!

一周精選媒體資安新聞

杜奕瑾指小米 6 扳倒 Telegram?香港反送中運動的科技攻防戰 科技新報網

官方認證!美國國土安全部成功測試Bluekeep攻擊,呼籲企業儘快修補 iThome

不夠智慧的三星電視,提醒用戶需定期掃毒引發恐慌 科技新報網

駭客利用23款攻擊程式來散布新一代殭屍病毒Echobot iThome

16歲研究人員發現Google對外網站XSS漏洞可駭入內部網站 iThome

售至全球50個國家的醫療用輸液幫浦含有遠端攻擊漏洞 iThome

資安問題要重視 小心手機也會中毒!『 行動安全防護 』獲得AV-TEST推薦的滿分手機防護軟體 雅虎奇摩

AWS首度在臺北舉行自動駕駛迷你車比賽,吸引超過百位參加者,連學生和軟體工程師都來 iThome

上街頭抗爭前,網路公民須先學會的三種個資保護技巧 天下雜誌網

用實體的「緊急停止」開關來保護個資和隱私,是Goolge、Apple這些科技大廠重視的新趨勢 T客邦

迪士尼女星痛擊駭客 先公開裸照———– 貝拉索恩不畏盜照偷影片勒索 狠嗆︰你無法控制我的生活 自由時報

Yubico生產的USB安全金鑰裝置也傳臭蟲,將免費換新 iThome

繼續閱讀