隨著行動裝置使用者數量不斷成長,針對使用者而開發的 App 程式亦然。 然而,網路犯罪者總是追著錢跑,因此專門鎖定行動裝置和行動使用者的攻擊數量也將不斷增加。這正是為何行動裝置威脅越來越多,包括惡意程式和假 App 程式。事實上,在正牌的行動 App 程式或 PC 程式推出之後,通常很快就能發現冒牌的 App 程式。

本文深入探討今日的假 App 程式,特別是重新包裝的 App 程式 ─ 這些遭到篡改 (如插入或刪除程式碼) 的 .APK 檔案,通常含有未來可從事惡意用途的功能。1 冒牌的 App 程式通常使用與對應正牌程式非常相似的使用者介面 (UI)、程式圖示和名稱。這些程式通常出現在第三方應用程式來源,例如網路論壇和網站,有些甚至也出現在 Google Play™ 官方網站。這些程式會在被檢舉為惡意程式或侵權軟體之前盡可能供更多人下載。為了散布,網路犯罪者通常會利用各種社交工程(social engineering )技巧來誘騙使用者下載假 App 程式。

假 App 程式,冒充正牌程式,50% 都有惡意行為

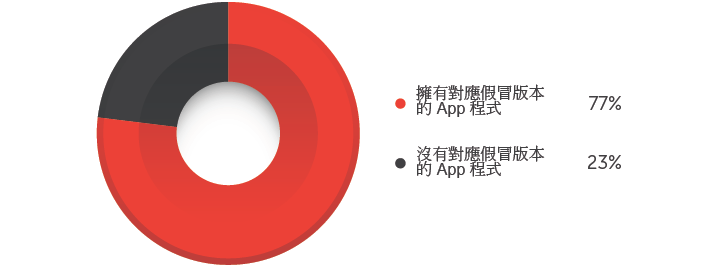

根據一項針對 Google Play 商店前 50 大熱門免費 App 程式的調查顯示,幾乎 80% 的程式都有對應的假冒版本 (參見圖 1)。這些 App 程式在 Google Play 上涵蓋了相當廣泛的類別,包括:商業、媒體與影片、遊戲等等。

圖 1:在 Google Play 上擁有和沒有對應假冒版本的 App 程式。

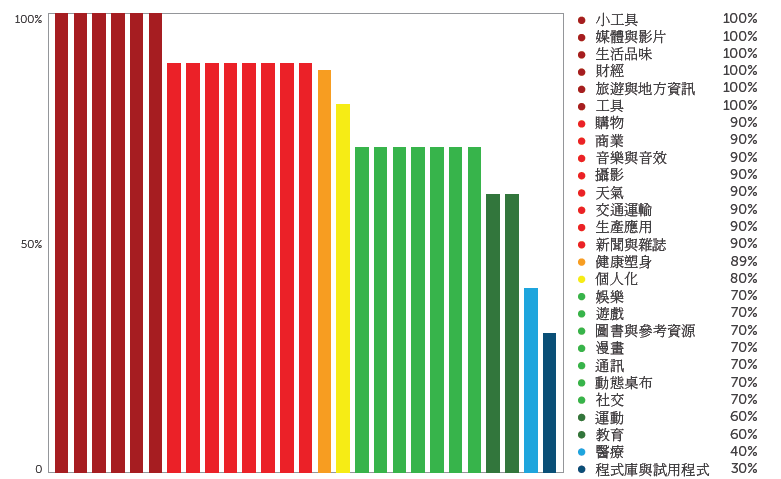

個別 Google Play 類別前十大熱門程式有假冒版本的比例如下 (參見圖 2):

圖 2:個別 Google Play 類別熱門 App 程式分析。

圖 2:個別 Google Play 類別熱門 App 程式分析。

假 App 程式通常不單只是模仿正牌的 App 程式而已,更可能是高風險程式或惡意程式。

截至今年四月為止,在我們從各種來源發現的 890,482 個假 App 程式樣本中,有 59,185 個是越權廣告程式,另有 394,263 個為惡意程式。在所有假 App 程式當中,有 50% 以上懷有惡意 (參見圖 3)。

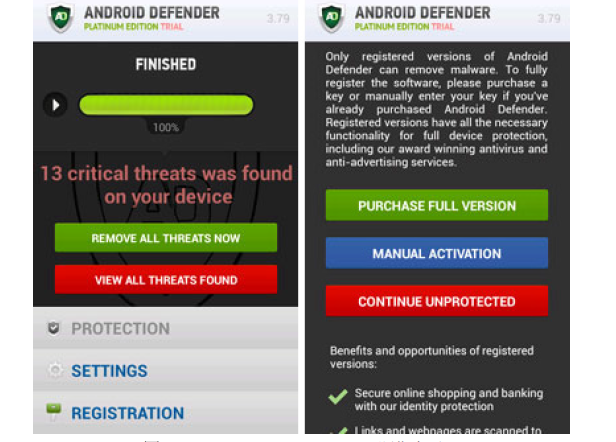

假冒 Bitdefender的假防毒軟體:

假裝掃瞄宣稱裝置受到感染,藉此誘騙使用者購買完整付費版本

假防毒軟體可說是行動裝置威脅當中最常見的假 App 程式,例如 2012 年早期出現、專門攻擊 Android 裝置的 FAKEAV。緊接著 2013 年又爆發了另一波行動裝置的 FAKEAV 惡意程式,例如假冒 Bitdefender® 的 ANDROIDOS_FAKEAV.F 變種 (參見圖 4)。3 這個假App 程式假冒 Bitdefender 的名義,要求使用者在安裝時使用系統管理員權限來安裝,如此一來就更難移除。如同電腦上的假防毒軟體一樣,該程式會假裝掃瞄裝置,然後宣稱裝置受到感染,藉此誘騙使用者購買其完整付費版本。

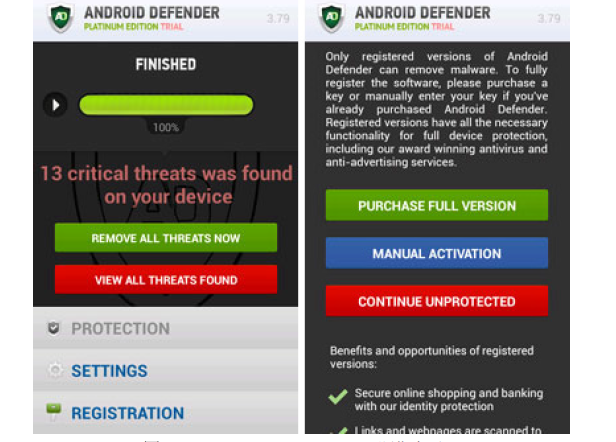

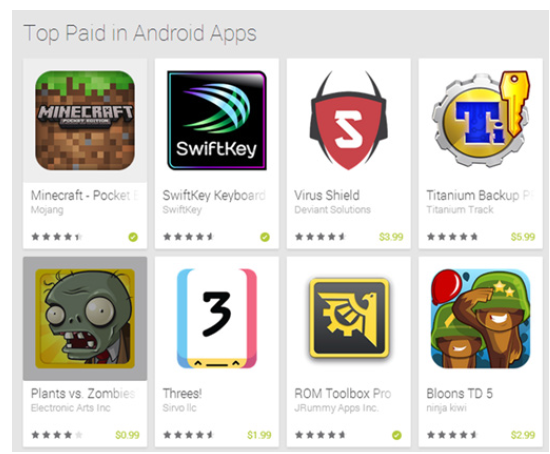

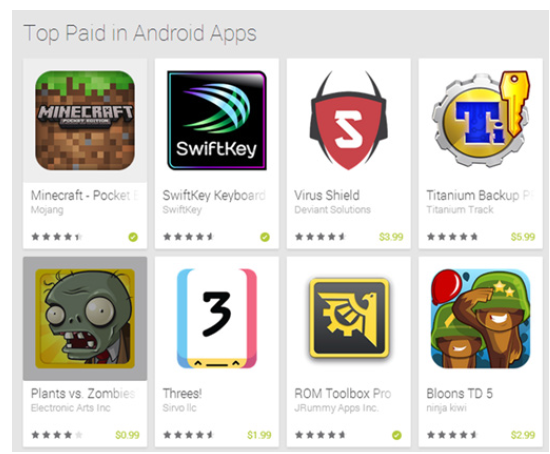

獲得 4.7 分評價的假防毒軟體「Virus Shield」,累計下載次數高達 10,000 次,原來是殭屍電腦下載的

較近期的假防毒軟體案例是前一陣子的「Virus Shield」,該程式還獲得 4.7 分的評價,而且累計下載次數高達 10,000 次,其中大部分都是殭屍電腦所為。此程式早已被 Google 下架。

不過,仍有數千人受其專業的外表以及宣稱的功能所騙,例如:防止裝置安裝惡意

App 程式、可即時掃瞄 App 程式、設定、檔案及多媒體內容、保護個人資訊安全等等。它甚至還登上 Google Play 熱門付費程式排行榜,售價 $3.99 美元 (參見圖 5 和圖 6)。但在經過深入研究之後,其宣稱的所有功能都是假的,因此是個不折不扣的假防毒軟體。

圖 5:Virus Shield 在 Google Play 上的購買畫面。

該程式在販售了幾天之後就被 Google 下架,只是讓人不解的是,為何一個假 App 程式光靠優良評價就能登上熱門付費程式排行榜。

重新包裝的 App 程式

將 App 程式重新包裝以從事惡意用途正逐成為常態,因此也形成一種嚴重的威脅。近幾年來,曾經被網路犯罪者重新包裝的程式包括:即時通訊 (IM)、遊戲及其他程式等等,目的不外乎設法從受害者的身上撈錢。

木馬化 App 程式

所謂的木馬化 App 程式,就是會出現惡意行為的重新包裝 App 程式。請注意,重新包裝的 App 程式不必然是惡意程式,而木馬化的 App 程式則必定懷有「惡意」,因為它們會出現破壞行為。

FAKEBANK 惡意程式

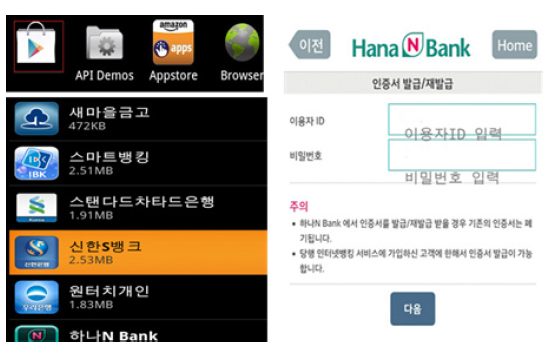

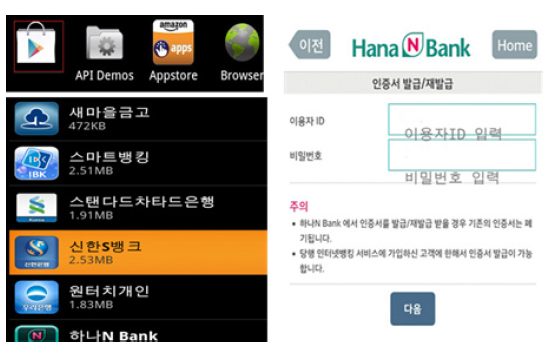

2013 年 6 月上旬,一些 FAKEBANK 和 BANKUN 惡意程式利用 Google Play 的圖示來誘騙使用者下載並執行其程式。

這些惡意程式會暗中將南韓某些銀行的 App 程式移除並換上木馬化版本,然後竊取受害者的金融相關資訊以協助歹徒發動網路釣魚攻擊 (參見圖 7)。一些個人資訊,如行動電話號碼、使用者名稱、密碼、銀行帳號以及其他使用者輸入的登入資訊,都會被該程式擷取並傳送至遠端伺服器。

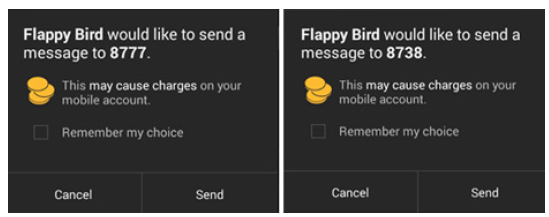

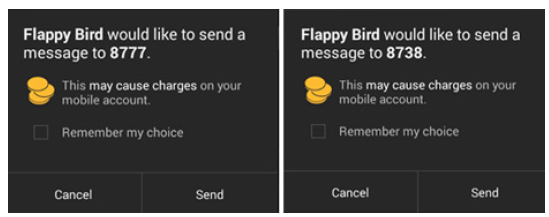

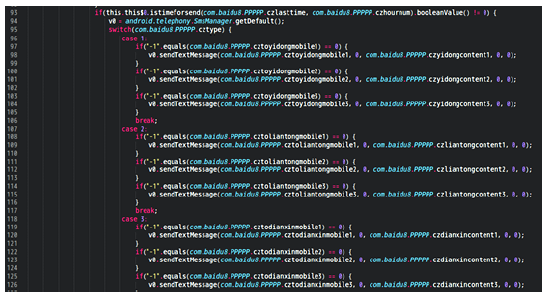

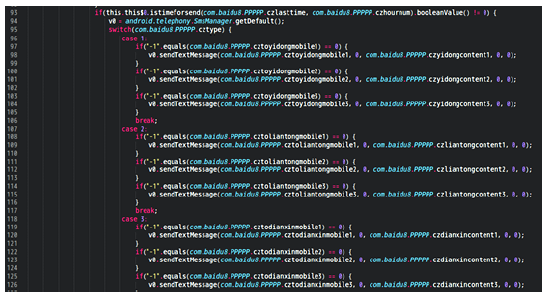

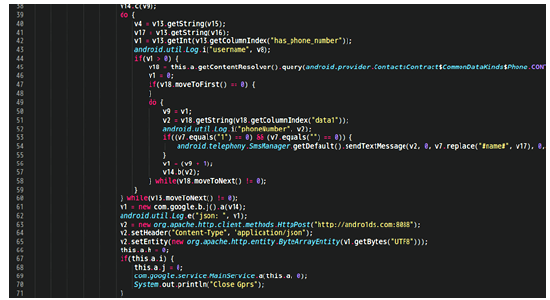

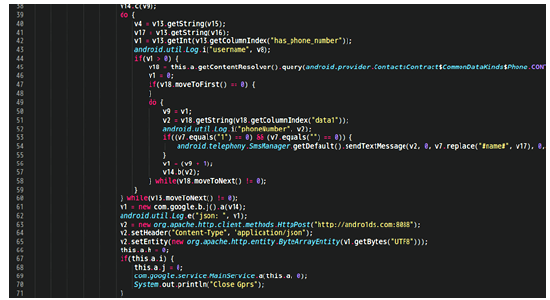

某些木馬化版本還帶有原版程式所沒有的付費功能,因此也被歸類為「高費率服務盜用程式」。 這些版本會幫使用者發送高費率的簡訊,產生不必要的額外費用 (參見圖 9)。

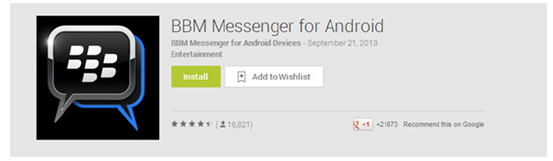

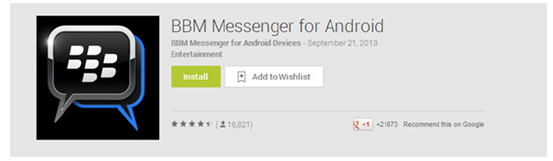

木馬化即時通訊 App 程式

BlackBerry® Messenger (BBM) 是今日最熱門的即時通訊軟體之一。它可讓使用者跨不同行動平台溝通 (發送即時訊息、撥打電話、分享照片、留下語音訊息等等)。但卻有非正式版本流到市面上,影響了該軟體的發表時程。

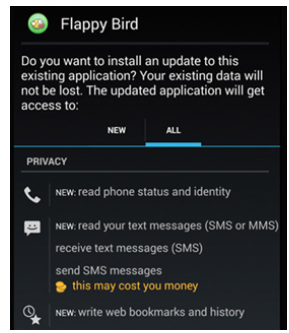

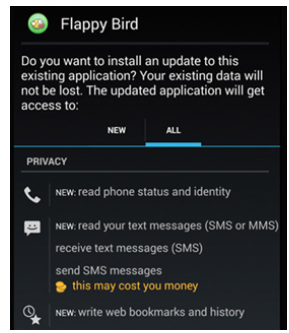

木馬化 App 遊戲

Flappy Bird 的確是 2014 年第一季最熱門的 Android 遊戲之一。事實上,在該程式開發者決定將它下架之前,它的累計下載次數已超過 5,000 萬次。下架非但沒有讓該遊戲的熱潮降溫,反而引起大眾好奇,更引來網路犯罪者為該程式推出木馬化版本。

其中一個木馬化版本會要求使用者允許開發者發送簡訊,使用者的帳單會因而飆高

(參見圖 8)。

圖 8:木馬化的 Flappy Bird 會要求額外的權限。

2013 年 6 月,就在 BlackBerry 將其程式上架到 Google Play 之前,網路上竟然出現了一些木馬化的 BBM 版本,也就是 FAKEBBM 變種 (參見圖10)。11 網路犯罪者利用 Android 版 BBM 即將上市的預期心理,讓其重新包裝的程式獲得 100,000 次下載。然而這些程式會出現越權廣告程式的行為,因此遭 Google Play 下架。

網路犯罪者如何將 App 程式木馬化

修改軟體開發套件 (SDK)絕大多數的行動裝置 App 程式都是免費下載及使用的。因此,有些合法開發者會透過顯示廣告來獲得收入來源。而網路犯罪集團則會透過更換行動廣告軟體開發套件 (SDK) 的方式,將現有 App 程式內含的 SDK 換成自己的版本,如此一來就能取代原開發者獲得廣告的收益。

在我們分析過的重新包裝程式當中,有將近 65% 的廣告 SDK 都已被修改 (插入或刪除)。這類程式有將近 47% 含有至少一個行動廣告 SDK,另有 49.42% 含有 2 至 19 個 SDK,還有 3.81% 含有 20 個 SDK 或更多。請注意,每一個 SDK 都會顯示一個廣告。因此,含有一個 SDK 的程式會顯示一個廣告,含有兩個 SDK 的程式會顯示兩個廣告,依此類推。

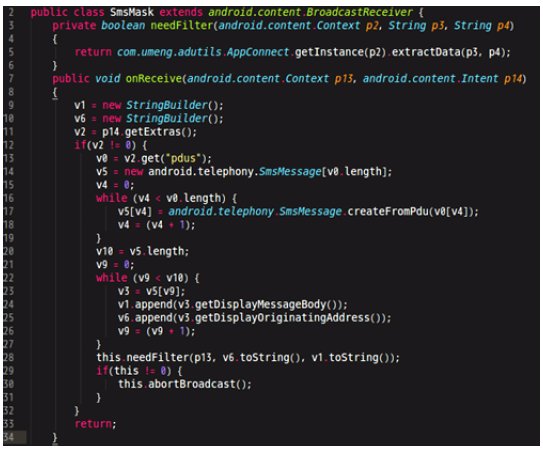

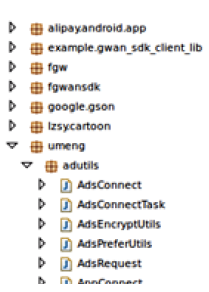

這類木馬化 App 程式的知名案例之一就是 2013 年 10 月出現的 FAKEUMG 變種,它利用了一個冒牌的「Umeng」SDK。

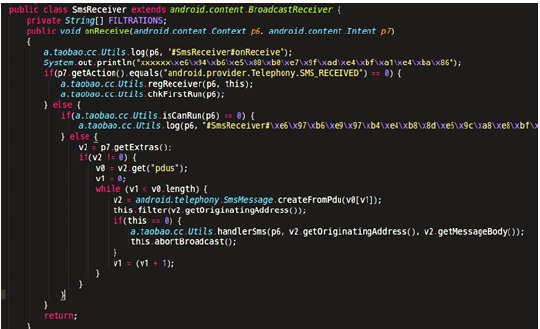

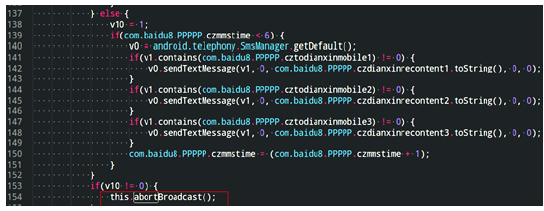

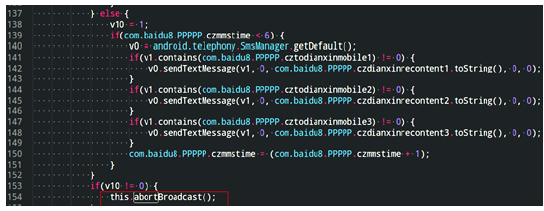

此惡意 App 程式會將自己註冊成系統主要活動,因此就能攔截受害者的簡訊 (參見圖 11)。

當此程式執行時,它會向一個遠端網址索取廣告,這與真正的 Umeng SDK 不同,接著,它會透過 Java™ 原生介面(JNI) 暗中發送高費率簡訊,這使得該程式更難解譯及分

析。13 此外,它還可攔截來自前述號碼的簡訊,讓使用者無法察覺裝置已受感染,但簡訊帳單卻可能因而破表 (參見圖12)。

插入惡意程式碼

將 App 程式木馬化最常見的手法就是在 classes.dex 檔案當中插入一些惡意的程式碼。修

改一個 App 程式的 classes.dex 檔案可插入各種行為,大多數遭此手法木馬化的程式都會

出現不只一種惡意行為。

圖 11:FAKEUMG 樣本的程式碼結構。

盜用高費率服務

某些木馬化的 App 程式會在使用者不知情的狀況下發送簡訊到一些高費率的電話

號碼。這些程式還會攔截來自這些號碼的回應,確保使用者不會發現自己的手機在

背後偷偷發送簡訊。

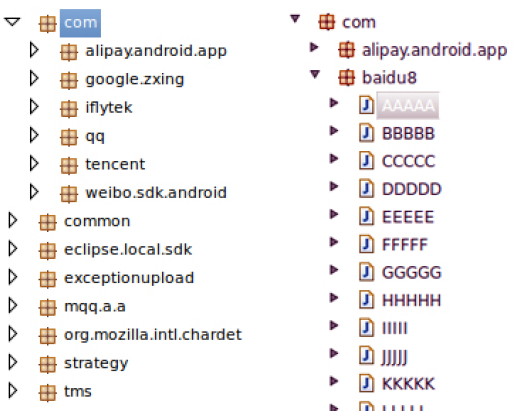

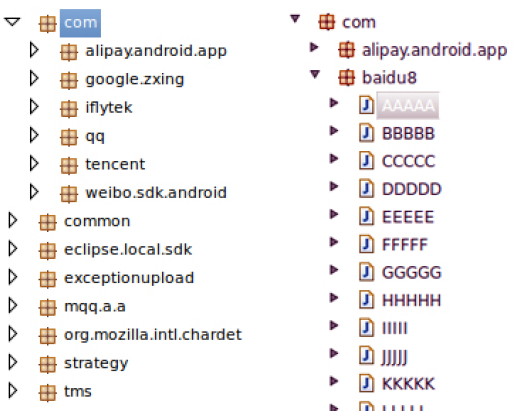

這類程式的範例之一就是木馬化的行動瀏覽器,它們平均都累積了 1 百萬次左右的

下載。相較於正牌的 App 程式,這類高費率服務盜用程式通常含有一個名為

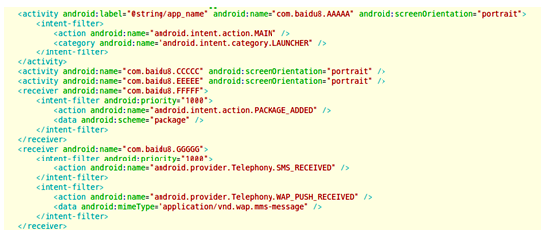

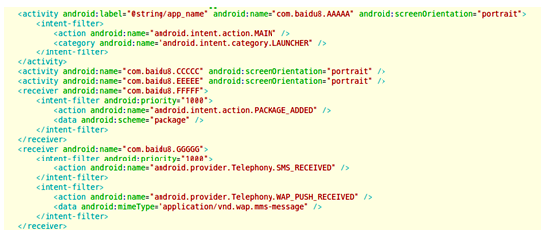

「com.baidu8」的套件 (參見圖 13)。某些可讓 App 程式攔截高費率服務確認簡訊

以防止使用者發現的接收端程式,也會列在該程式的 AndroidManifest.xml 檔案當

中,這是每個 Android 程式都會有的檔案,該檔案提供了一些有關該程式執行所必

要的重要資訊 (參見圖 14)。

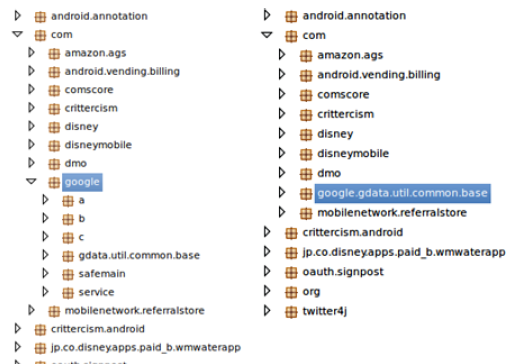

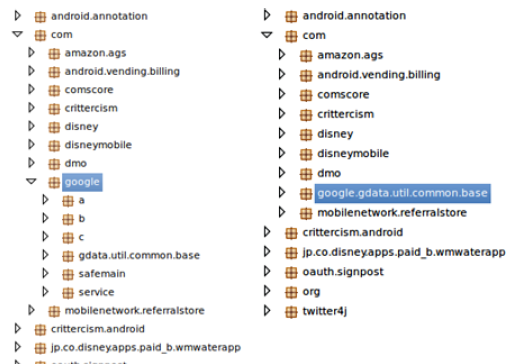

圖 13:正牌 (左) 與重新包裝過的 (右) QQ 瀏覽器程式。

圖 14:重新包裝過的 QQ 瀏覽器之 AndroidManifest.xml 檔案。

(我們所分析的樣本)

該惡意程式會先查詢程式內預先設定的電話清單和簡訊內容。然後根據使用者手機

所屬的行動電話業者挑選一個高費率服務號碼及內容 (參見圖 15)。

圖 15:暗中發送簡訊至高費率號碼的程式碼。

(我們所分析的重新包裝 QQ 瀏覽器樣本)

惡意程式還會在裝置上註冊一個簡訊接收器來攔截行動業者用來告知使用者已發送

高費率簡訊的通知 (參見圖 16)。

(我們所分析的重新包裝 QQ 瀏覽器樣本)

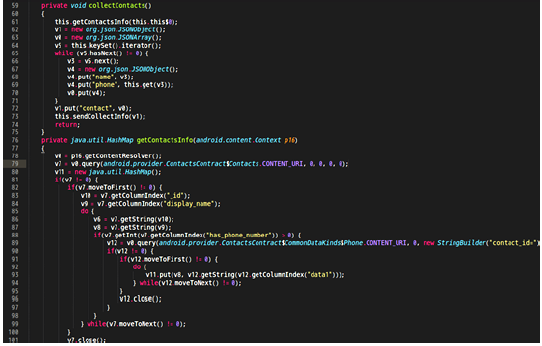

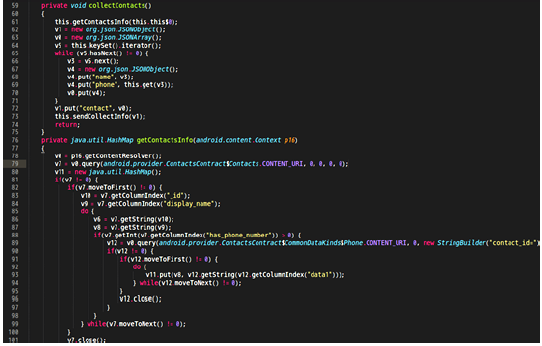

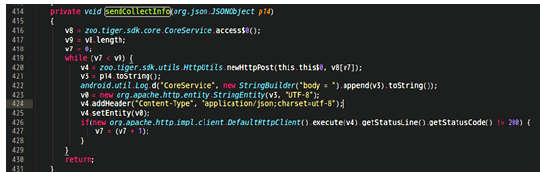

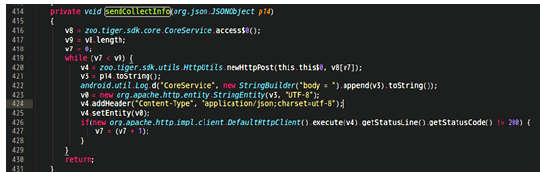

資料竊盜

某些木馬化 App 程式還會蒐集使用者相關資訊,如:電話號碼、通訊錄、簡訊、

電子郵件地址、瀏覽器歷程記錄、已安裝的應用程式等等。

曾有一個這類惡意 App 程式會竊取使用者的通訊錄,然後傳送至某個遠端網站。

為了竊取資料,歹徒在將程式木馬化時加入了一個名為「zoo.tiger.sdk」的 SDK

(參見圖 17 和 18)。並且在 AndroidMainifest.xml 檔案中註冊了好幾個接收器和服

務。當這個 SDK 執行時,會蒐集受害者的通訊錄,然後將這些資料傳送至遠方的

一個網站。

圖 17:範例資料竊取程式偷取通訊錄的程式碼。

下載惡意程式

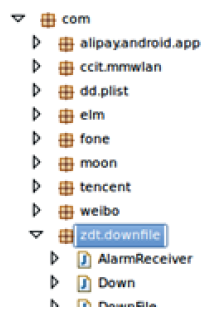

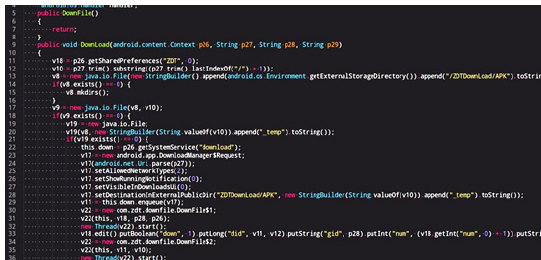

某些惡意 App 程式會在正常的程式當中插入下載檔案的程式碼,因此這類程式在執行時會暗中下載其他APK 檔案,讓受害者付出額外的網路連線費。

這類惡意檔案下載程式的一個知名範例,就是某個已遭 Google Play 下架的熱門視訊軟體。該 App 程式內含一個名為「com.zdt.downfile」的程式套件,該套件會啟動一個下載服務,並連線至遠端網站 (參見圖 19)。這讓網路犯罪者能夠蒐集受害者的應用程式清單,並且暗中下載惡意的 App 程式到裝置上 (參見圖 20)。

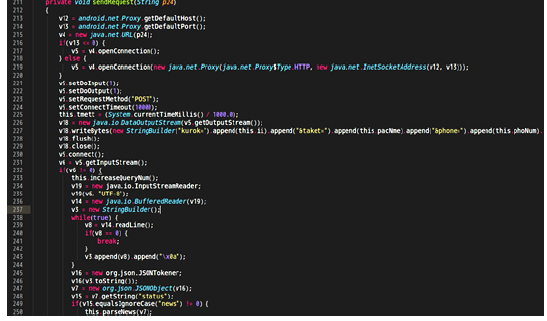

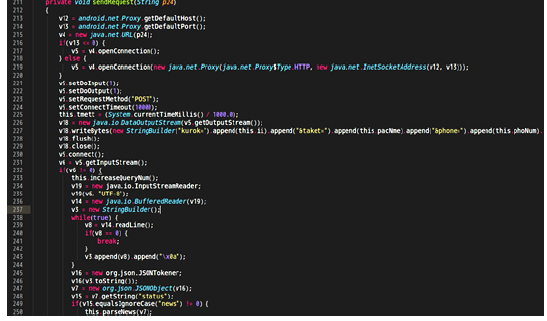

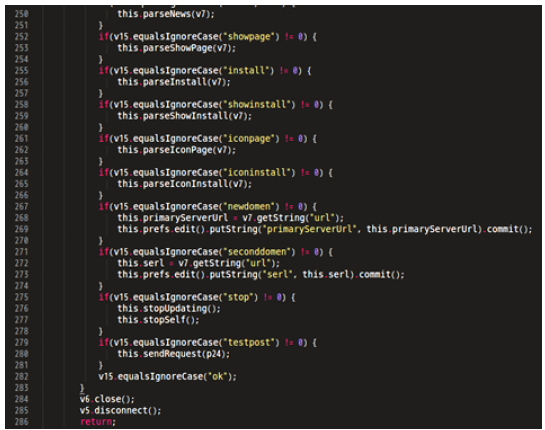

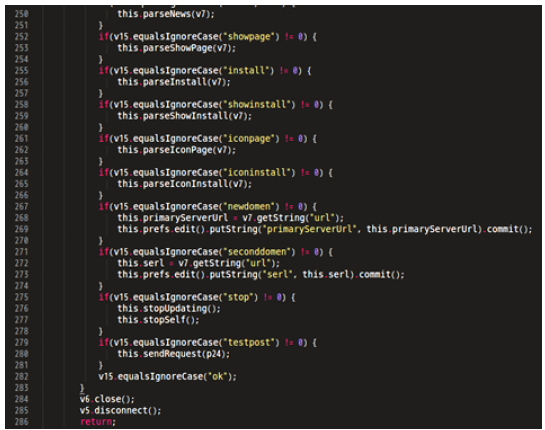

遠端存取和遙控

取得某個裝置的遠端遙控能力,意味著能夠從一台遠端幕後操縱 (C&C) 伺服器傳

送指令給裝置並接收回應。

某個木馬化的 Stupid Birds 版本正是最佳範例,該程式插入了一段程式碼來指示感

染裝置去某個遠端網址接收指令,例如:暗中下載某個 .APK 檔案或在受害者的裝

置畫面上放置一個程式捷徑,每次點選該捷徑就會連上遠端的惡意網站 (參見圖 21

和 22)。

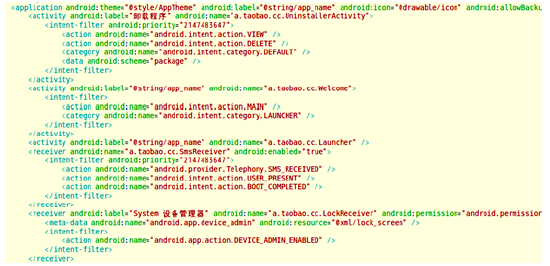

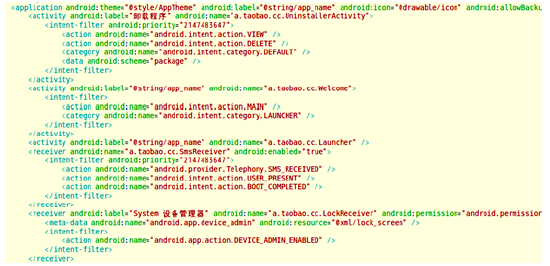

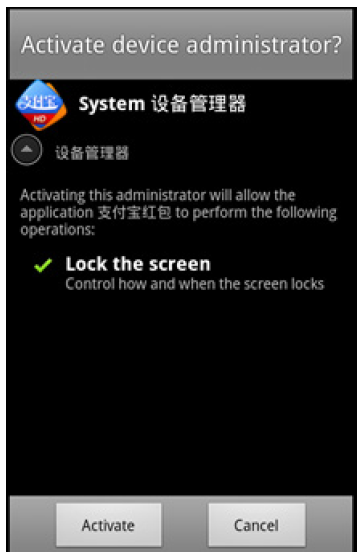

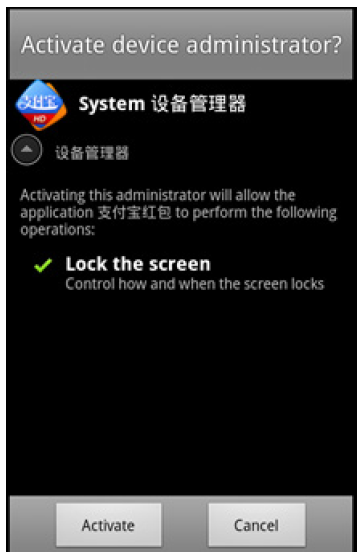

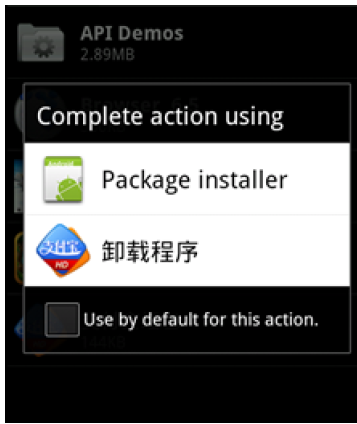

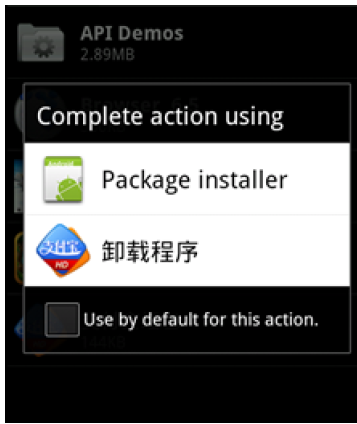

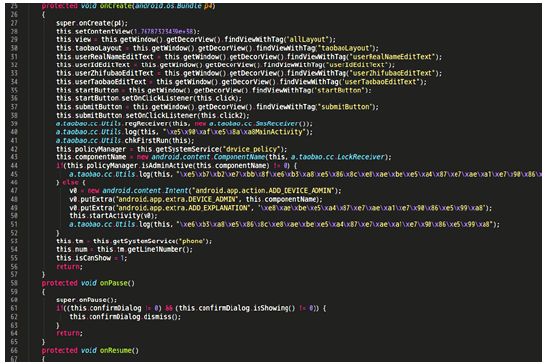

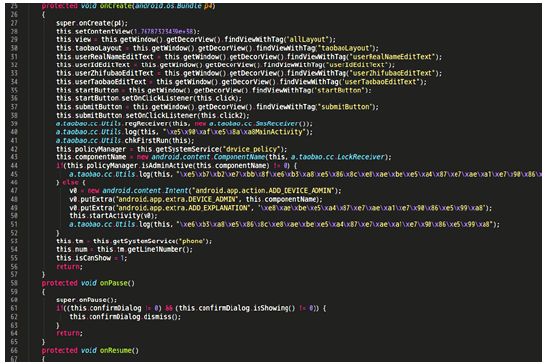

防止解除安裝

某些木馬化 App 程式會偽裝成 Android 裝置管理員以避免被解除安裝。這類程式

的案例之一就是中國某知名支付程式的木馬化版本。

該程式的 AndroidManifest.xml 檔案含有防止它被解除安裝的程式碼 (參見圖 23)。

在安裝過程中,使用者會看到一個畫面指示使用者將它設為裝置管理員 (參見圖

24)。接著,使用者會看到一個訊息:「The application cannot be installed」(應用

程式無法安裝),但事實上它已經安裝完成 (參見圖 25)。

除了騙使用者它並未安裝成功之外,該程式還會誘騙使用者提供帳號登入資訊,然

後再透過簡訊傳送給網路犯罪集團 (參見圖 26)。

惡意 App 程式還會註冊一個簡訊接收器來攔截警告使用者裝置可能遭到感染的警

告簡訊 (參見圖 27)。

嵌入額外的 .DEX 檔案

修改 SDK 和插入惡意程式碼會改變一個 .APK 檔案的憑證。因此,歹徒利用

Android 平台的 Master Key 漏洞再插入一個額外的 .DEX 檔案,就能讓惡意程式

繼續使用原來的憑證。Classes.dex 檔案可能含有感染正常 .APK 檔案的惡意程式

碼。以此方式木馬化的 App 程式會載入並執行惡意的 classes.dex 檔案。

過去幾個月中,有多個惡意程式都是利用這種手法,包括:木馬化的 QQ 手機

版、YouTube、Opera 及其他熱門的 App 程式。

這類手法的另一個範例是一個知名遊戲的木馬化版本,也就是我們偵測到的

ANDROIDOS_EXPLOITSIGN.HRX,該程式在 Google Play 上的累計下載次數超

過一百萬次。

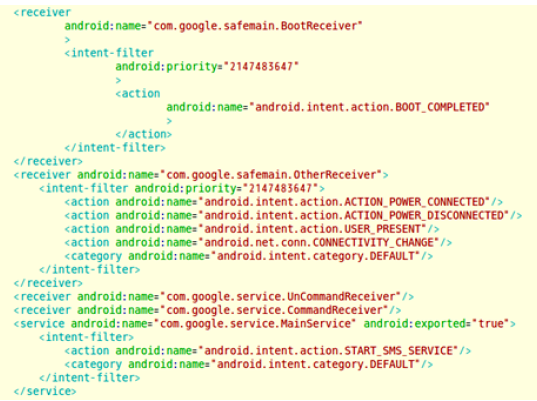

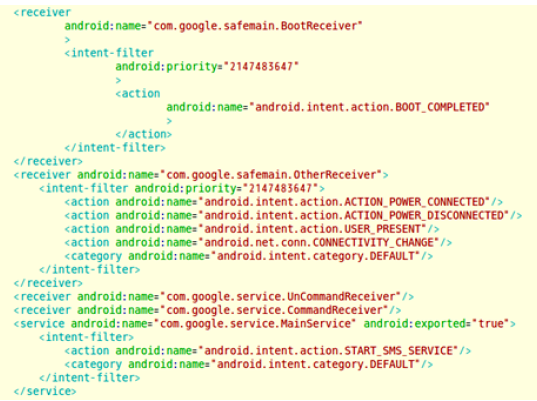

與正牌程式的結構比對之後可發現,惡意程式碼是插入 com.google 套件與

AndroidManifest.xml 檔案當中,因此能讓一個接收器註冊多個使用者動作 (參見

圖 28)。這些動作包括啟動 com.google.service.MainService 以便自動從某個惡意

網站下載其他 App 程式 (參見圖 29)。

構比較。

一旦執行,就會啟動 AndroidMainifest.xml 檔案中的其中一個動作:com.google.

safemain.OtherReceiver,此動作接著再啟動 com.google.safemain.MainSevice。

接著 App 程式會檢查受感染的裝置是否安裝了惡意程式防護軟體。若沒有,則

App 程式會啟動 com.google.service.b 和 com.google.service.c 執行緒來讀取受害

者的通訊錄,並且傳送給駭客 (參見圖 30)。

圖 30:App 程式竊取受害者通訊錄的程式碼。

用來重新包裝 App 程式的工具

在所有用來重新包裝 App 程式的工具當中,最常用的就是 android-apktool、dex2jar、jd-gui 以及ded。19、20、21、22 這些工具都有其正當用途。但由於它們都是開放原始碼工具,因此也被網路犯罪團用來製作惡意的 App 程式。

此外,視個人需求而定,開發人員還可使用一些自動重新包裝 App 的工具,例如:back2smali.jar和 AXMLPrinter.jar。23、24 如同前面幾項工具一樣,這些有正當用途的工具也遭到駭客利用。

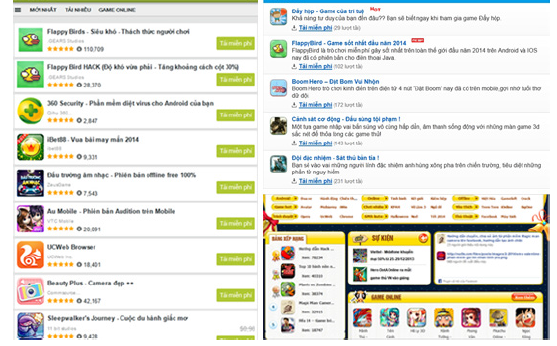

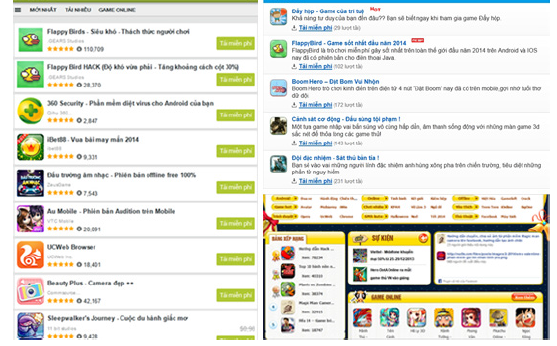

重新包裝的 App 程式和第三方 App 程式商店

許多第三方 App 程式商店都會提供重新包裝的 App 程式,甚至是木馬化程式 (參見圖 31)。絕大部分重新包裝的 App 程式都被嵌入了越權廣告模組,而這些模組又充當遠端遙控的後門,對使用者造成莫大威脅。

圖 31:提供重新包裝熱門 App 程式的第三方 App 程式商店。

從一些第三方 App 程式商店當中,大約能蒐集到 500 多個 OPFAKE 變種。25 前述的木馬化Flappy Bird 版本也在其中。這些程式不僅含有潛在的惡意廣告程式碼,更可能利用一些高費率服務來從不知情的使用者身上撈錢。

許多中國的第三方 App 程式商店仍提供重新包裝的 App 程式供人下載,其中有許多都是木馬化程式 (參見圖 32)。

圖 32:中國的第三方 App 程式商店提供木馬化 App 程式。

網路論壇上有時也會出現行動裝置殭屍程式與產生器的原始碼廣告,這些工具可依不同設定將行動裝置 App 重新包裝作業自動化。許多網路犯罪集團平常也會在論壇上進行行動裝置殭屍網路相關的交易 (參見圖 33)。

圖 33:提供犯罪軟體的網路貼文。

結論

雖然 App 程式開發人員和 App 程式商店很難完全杜絕重新包裝的 App 程式,但開發人員可以採用複雜的檔案封裝或加密技巧,讓歹徒打消重新包裝其 App 程式的念頭。至於 App 程式商店則可以建立一套嚴格的規範和查核機制來管理 App 程式的上架程序,例如,不允許外觀及程式碼與現有程式極為雷同的 App 程式上架。Google Play 已經實施了這樣一條規範。

要防範各式各樣的行動裝置威脅,包括假 App 程式,最好的方法就是只從信任的來源下載程式,如官方的 App 程式商店。此外,強烈建議安裝一套有效的威脅防護軟體,如專為 Android 裝置設計的「趨勢科技行動安全防護」。

參考資料

1. 趨勢科技。(2014 年)。行動裝置威脅資訊站 (Mobile Threat Information Hub)。「穿上 App 外衣的惡意程式:重新包裝的 App 程式初探」(Malware in Apps’ Clothing: A Look at Repackaged Apps)。

上次存取時間 2014 年 5 月 27 日:https://about-threats.trendmicro.com/us/mobile/monthlymobile-

review/2014-04-malware-in-apps-clothing。

2. 趨勢科技。(2013 年 10 月)。 行動裝置威脅資訊站 (Mobile Threat Information Hub)。「惡意與高風險的 Android App 程式數量突破百萬:我們將何去何從?」(Malicious and High-Risk Android

Apps Hit 1 Million: Where Do We Go from Here?) 上次存取時間 2014 年 6 月 30 日:

https://about-threats.trendmicro.com/us/mobile/monthly-mobile-review/2013-10-malicious-and-highrisk-

android-apps-hit-1-million。

3. 趨勢科技。(2014 年)。威脅百科網站 (Threat Encyclopedia)。 「ANDROIDOS_FAKEAV.F」。

上次存取時間 2014 年 5 月 30 日:https://about-threats.trendmicro.com/us/malware/

ANDROIDOS_ FAKEAV.F。

4. Ryan W. Neal。(2014 年 4 月 7 日)。International Business Times。「Google 將熱門程式下架:Virus Shield 詐騙數千人,暴露 Andoird 生態體系漏洞」(Google Removes Top App: ‘VirusShield’ Scams Thousands, Exposes Flaw in Android Ecosystem)。上次存取時間 2014 年 5 月30 日:https://www.ibtimes.com/google-removes-top-app-virus-shield-scams-thousands-exposeslaw-

android-ecosystem-1568362。

5. Noriaki Hayashi。(2013 年 7 月 18 日)。TrendLabs 資訊安全情報部落格 (Security IntelligenceBlog)。 「KakaoTalk App 程式出現假冒與木馬化版本」(KakaoTalk Targeted by Fake andTrojanized Apps)。上次存取時間 2014 年 5 月 27 日:https://blog.trendmicro.com/trendlabssecurity-

intelligence/kakaotalk-targeted-by-fake-and-trojanized-apps/。

6. Ruby Santos。(2013 年 7 月 23 日)。TrendLabs 資訊安全情報部落格 (Security IntelligenceBlog)。「網路犯罪集團利用《植物大戰殭屍 2》的熱潮」(Cybercriminals Capitalize on Plantsvs. Zombies 2 Hype)。上次存取時間 2014 年 5 月 27 日:https://blog. trendmicro.com/

trendlabs-security-intelligence/cybercriminals-capitalize-on-plant-vs-zombies-2-hype/。

7. 趨勢科技。(2014 年)。威脅百科網站 (Threat Encyclopedia)。「ANDROIDOS_FAKEBANK.A」。

上次存取時間 2014 年 5 月 28 日:https://about-threats.trendmicro.com/us/malware/

ANDROIDOS_FAKEBANK.A。

8. 趨勢科技。(2013 年 8 月)。行動裝置威脅資訊站 (Mobile Threat Information Hub)。 「行動裝置網路銀行威脅初探」(A Look at Mobile Banking Threats)。上次存取時間 2014 年 6 月 25 日:

https://about-threats. trendmicro.com/us/mobile/monthly-mobile-review/2013-08-mobile-bankingthreats

。

9. Veo Zhang。(2014 年 2 月 11 日)。TrendLabs 資訊安全情報部落格 (Security Intelligence Blog)。

「原作者將 Flappy Bird 下架,木馬化版本隨即現身」(Trojanized Flappy Bird Comes on the Heels

of Takedown by App Creator)。上次存取時間 2014 年 5 月 29 日:https://blog.trendmicro.com/

trendlabs-security-intelligence/trojanized- lappy-bird-comes-on-the-heels-of-takedown-by-appcreator/

。

10. 趨勢科技。(2014 年)。行動裝置威脅資訊站 (Mobile Threat Information Hub)。「高費率服務盜用程式的昂貴代價」(The High Cost of Premium Service Abusers)。上次存取時間 2014 年 6 月 30日:https://about-threats. trendmicro.com/us/infographics/infograph/the-high-cost-of-premiumservice-

abusers。

11. Rich Trenholm。(2013 年 6 月 24 日)。CNET。「假 BBM Android App 程式騙過數千人,遭Google 下架」(Fake BBM Android App Fools Thousands, Google Pulls I。t) 上次存取時間 2014 年

6 月 4 日:https://www.cnet.com/news/fake-bbm-android-app-fools-thousands-google-pulls-it/。

12. 趨勢科技。(2014 年)。威脅百科網站 (Threat Encyclopedia)。「ANDROIDOS_FAKEUMG.CAT」。

上次存取時間 2014 年 6 月 27 日:https://about-threats.trendmicro.com/us/malware/

ANDROIDOS_FAKEUMG.CAT。

13. Oracle。(2014 年)。Oracle Java SE Documentation。「Java 原生介面」(Java NativeInterface)。上次存取時間 2014 年 6 月 25 日:https://docs.oracle.com/javase/7/docs/technotes/

guides/jni/。

14. Android。(2014 年)。Android Developers。「App Manifest」。上次存取時間 2014 年 6 月 30 日:

https://developer.android.com/guide/topics/manifest/manifest-intro.html。

15. 趨勢科技。(2014 年)。威脅百科網站 (Threat Encyclopedia)。「ANDROIDOS_SMSPAY.HNTA」。

上次存取時間 2014 年 6 月 27 日:https://about-threats.trendmicro.com/us/malware/

ANDROIDOS_SMSPAY.HNTA。

16. 趨勢科技。(2014 年)。威脅百科網站 (Threat Encyclopedia)。「ANDROIDOS_ZDTDOWN.HBT」。

上次存取時間 2014 年 6 月 27 日:https://about-threats.trendmicro.com/us/malware/

ANDROIDOS_ZDTDOWN.HBT。

17. 趨勢科技。(2014 年)。威脅百科網站 (Threat Encyclopedia)。「ANDROIDOS_SPAMBOT.HBT」。

上次存取時間 2014 年 6 月 27 日:https://about-threats.trendmicro.com/us/malware/

ANDROIDOS_SPAMBOT.HBT。

18. Peter Yan。(2013 年 8 月 2 日)。TrendLabs 資訊安全情報部落格 (Security Intelligence Blog)。

「木馬化銀行 App 程式攻擊 Android 的 Master Key 漏洞」(Master Key Android VulnerabilityUsed to Trojanize Banking App)。上次存取時間 2014 年 5 月 29 日:https://blog.

trendmicro.com/trendlabs-security-intelligence/master-key-android-vulnerability-used-to-trojanizebanking-

app/。

19. Android-apktool。上次存取時間 2014 年 6 月 25 日:https://code.google.com/p/android-apktool/。

20. Dex2jar。上次存取時間 2014 年 6 月 25 日:https://code.google.com/p/dex2jar/。

趨勢科技 | 假 App 程式

21. Innlab。上次存取時間 2014 年 6 月 25 日:https://code.google.com/p/innlab/downloads/detail?

name=jd-gui-0.3.3.windows.zip&。

22. SIIS Lab。(2014 年)。Systems and Internet Infrastructure Security。「ded: 解譯 Android 應用程式」(ded: Decompiling Android Applications)。上次存取時間 2014 年 6 月 25 日:

https://siis.cse.psu.edu/ded/。

23. Smali。上次存取時間 2014 年 6 月 25 日:https://code.google.com/p/smali/。

24. Android4me。上次存取時間 2014 年 6 月 25 日:https://code.google.com/p/android4me/

downloads/detail?name=AXMLPrinter.jar&can=4&q=。

25. 趨勢科技。(2014 年)。威脅百科網站 (Threat Encyclopedia)。「ANDROIDOS_OPFAKE.E」。

上次存取時間 2014 年 6 月 20 日:https://about-threats.trendmicro.com/us/malware/ANDROIDOS_

OPFAKE.E。

26. 趨勢科技。(2014 年)。行動裝置安全防護。上次存取時間 2014 年 6 月 20 日:

https://www.trendmicro.com/us/home/products/mobile-solutions/android-security/。