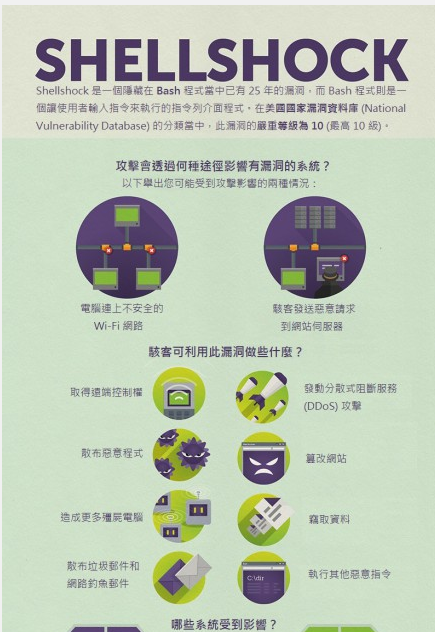

就在幾個月前,Heartbleed心淌血漏洞才橫掃網際網路,現在又出現了另一個存在已久的廣泛性安全漏洞,名叫 Shellshock (亦稱為 Bash 漏洞),這一次,全球數以億計的伺服器和裝置及使用者都將受到威脅。Bash 漏洞之所以嚴重,是因為要利用它來發動攻擊輕而易舉,不需太大的專業技術能力。

這是什麼樣的漏洞?

Shellshock 是一個存在於 UNIX 類系統 Bash 指令列界面程式 (shell) 當中的漏洞。當今的 Bash 程式會讓使用者從遠端執行指令。如此一來,就能讓駭客在系統上執行惡意的程序檔 (script),等於讓駭客掌控了一切。此漏洞的影響非常廣泛,因為所有的 Linux、BSD 和 Mac OS X 作業系統都受到影響,光是 Linux系統就占了網際網路上絕大多數的伺服器,再加上各種 物聯網(IoT ,Internet of Things) 裝置。

威脅的影響範圍及對象?

Shellshock/ Bash 漏洞等於在系統上開了一個後門,讓駭客能夠從遠端執行指令、取得系統控制權、挖掘資料、竊取資料、篡改網站等等。絕大多數採用 Linux 作業系統的電腦和連網裝置,如路由器、Wi-Fi 無線基地台、甚至智慧型燈泡都受到影響。